外媒:与朝鲜有关的 APT BlueNoroff 专注于加密货币盗窃

与朝鲜有关的 APT 组织BlueNoroff被发现针对使用虚假 MetaMask 浏览器扩展的加密货币初创公司。这个民族国家行为者被认为是在臭名昭著的与朝鲜有关的Lazarus APT组织的控制下运作的组织。

最新的一系列攻击针对美国、俄罗斯、中国、印度、英国、乌克兰、波兰、捷克共和国、阿联酋、新加坡、爱沙尼亚、越南、马耳他、德国和香港的加密货币初创公司。

BlueNoroff 将重点从针对银行和 SWIFT 连接的服务器的攻击转移到加密货币业务,研究人员还发现攻击者建立了虚假的加密货币软件开发公司,以诱骗受害者安装看起来合法的应用程序,这些应用程序最终会收到木马更新

卡巴斯基发布了一份报告,详细介绍了 APT 集团自 2021 年 11 月以来开展的近期行动。

BlueNoroff 试图与通过精确侦察确定的目标组织中的特定人员取得联系。

在卡巴斯基描述的攻击场景中,攻击者通过 Google Drive 向受害者发送了一个同事/朋友向另一位同事/朋友共享文档的通知。

一些攻击中的攻击者破坏了组织内员工的 LinkedIn 帐户,并使用它来共享指向平台上武器化文档的链接。

APT 小组使用一个很小的“X”图像来跟踪他们的活动,他们使用第三方跟踪服务 (Sendgrid) 在受害者打开发送的文档时得到通知。

卡巴斯基分享了一份被攻击者冒充的公司名称列表,例如 CoinSquad、CoinBig、Anri 和 Abies Ventures。研究人员不知道这些公司的妥协。

对攻击中使用的诱饵文件的分析表明,威胁参与者利用了一个远程模板注入漏洞,该漏洞被跟踪为CVE-2017-0199。

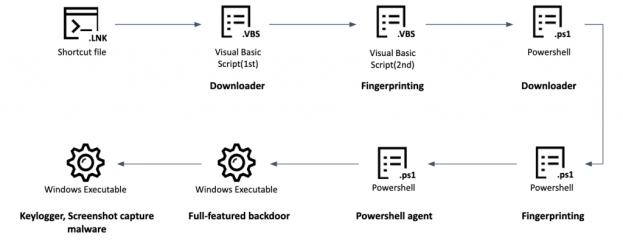

APT 组织使用的另一个攻击链依赖于发送包含受密码保护的文档(Excel、Word 或 PDF)的存档和伪装成包含文档密码的文本文件的快捷方式文件。

多阶段感染过程以释放支持以下功能的后门结束:

- 目录/文件操作

- 过程操作

- 注册表操作

- 执行命令

- 更新配置

- 从 Chrome、Putty 和 WinSCP 窃取存储的数据

攻击者使用恶意软件 BlueNoroff 窃取用户凭据进行横向移动并破坏受害者网络中尽可能多的系统。在某些情况下,攻击者会在数周内仔细监控目标网络内的用户和数据流,同时制定金融盗窃策略,尤其是针对突出的目标。

“如果攻击者意识到目标使用流行的浏览器扩展来管理加密钱包(例如 Metamask 扩展),他们会将扩展源从 Web Store 更改为本地存储,并将核心扩展组件(backgorund.js)替换为被篡改的版本。起初,他们对监控交易感兴趣。” 阅读卡巴斯基发布的分析。

卡巴斯基强调了 BlueNoroff 团队的高超技能,他们能够通过分析 170,000 行代码来篡改 Metamask Chrome 扩展。

唯一发现扩展是假的是在调试模式下分析扩展源,发现它指向本地目录而不是在线商店。

在针对硬件钱包的攻击中,威胁行为者通过更改接收者的地址来劫持交易,试图窃取最大的可用金额。

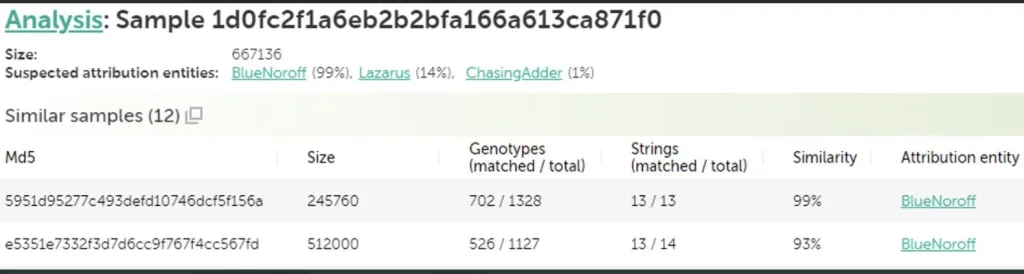

归因于与朝鲜有关的 APT 是基于 PowerShell 脚本和过去活动中使用的后门之间的重叠和相似性。

专家们还在 C2 地址获取过程中发现了与 2016 年攻击的相似之处,这些攻击使用硬编码的 DWORD 值通过 XORing 解析 IP 地址。

该报告包括此攻击的妥协指标 (IoC)。