记编辑器漏洞引发的应急处理

VSole2021-07-30 07:23:00

作为一个网站管理员,你没发现的漏洞,你的对手却帮你找到了,并在你的网站里留下了Webshell。这个时候对抗就开始了,找出漏洞根源,捕获攻击者,赢下这场对抗,这个过程本身就挺有意思的。

01、事件起因

接到云安全中心安全预警,发现后门(Webshell)文件,申请服务器临时管理权限,登录服务器进行排查。

02、事件分析

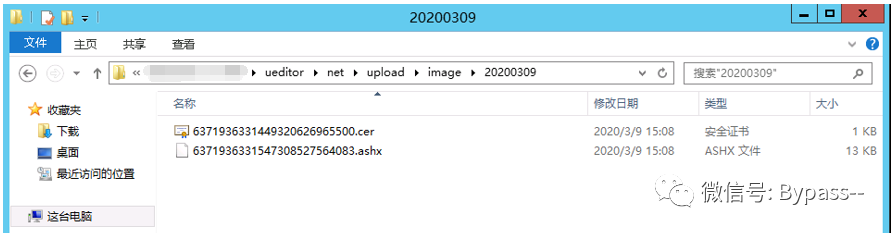

(1)确认Webshell

进入网站目录,找到木马文件路径,确认为Webshell。应急处理:通过禁止动态脚本在上传目录的运行权限,使webshell无法成功执行。

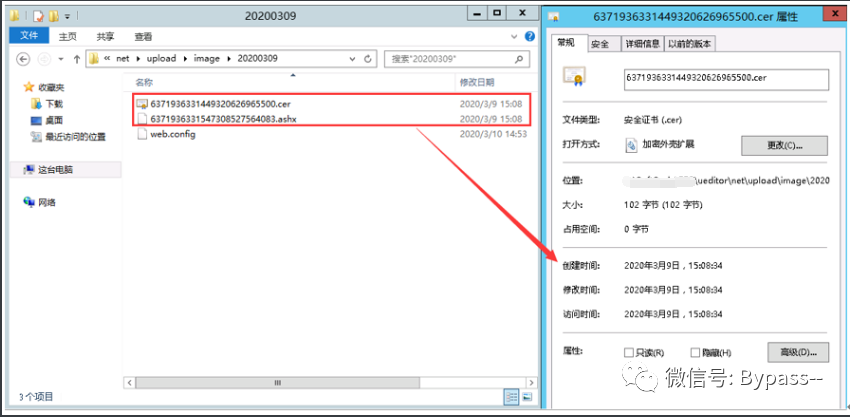

(2)定位后门文件上传时间

根据Webshell文件创建时间,2020年3月9日 15:08:34 。

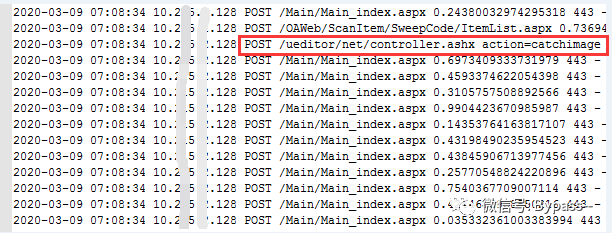

(3)Web访问日志分析

PS:由于,IIS日志时间与系统时间相差8小时,系统时间是15:08,这里我们需要查看的是 7:08的日志时间。

找到对应的Web访问日志,在文件创建时间间隔里,我们会注意到这样一个ueditor的访问请求,初步怀疑可能与UEditor编辑器漏洞有关。

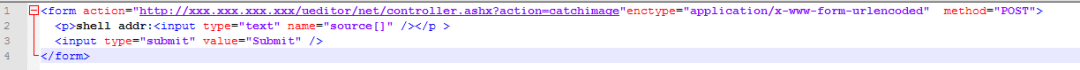

(4)漏洞复现

以 UEditor编辑器 文件上传漏洞作为关键字进行搜索,很快我们就在网络上找到了poc。接下来,我们来尝试进行漏洞复现。

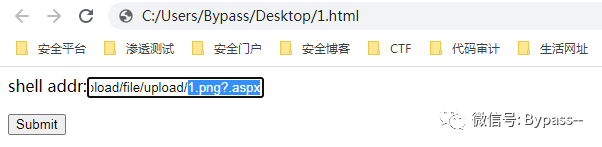

A、本地构建一个html

B、上传webshell

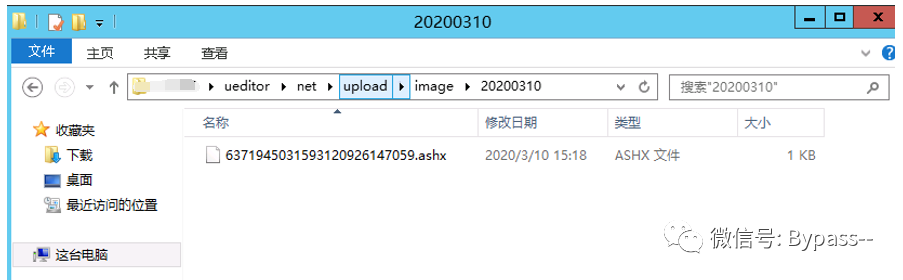

C、登录服务器确认文件

经漏洞复现,确认网站存在UEditor编辑器任意文件上传漏洞。

(5)溯源分析

通过日志分析,定位到了攻击者的IP地址,对这个IP相关文件的访问记录进行跟踪,可以还原攻击者行为。攻击者首先访问了网站首页,然后目录扫描找到UEditor编辑器路径,通过任意文件上传漏洞成功上传webshell。

03、事件处理

1、检查网站上传目录存在的可疑文件,清除Webshell。

2、通过分析复现确认编辑器存在任意文件上传,需及时进行代码修复。

VSole

网络安全专家