CTF misc之流量分析题套路总结

VSole2021-10-08 06:54:37

1.前言

昨天去I春秋刷了几题流量分析题,然后总结了一下流量分析题的做题方法。

2.刷题

2.1 可恶的黑客

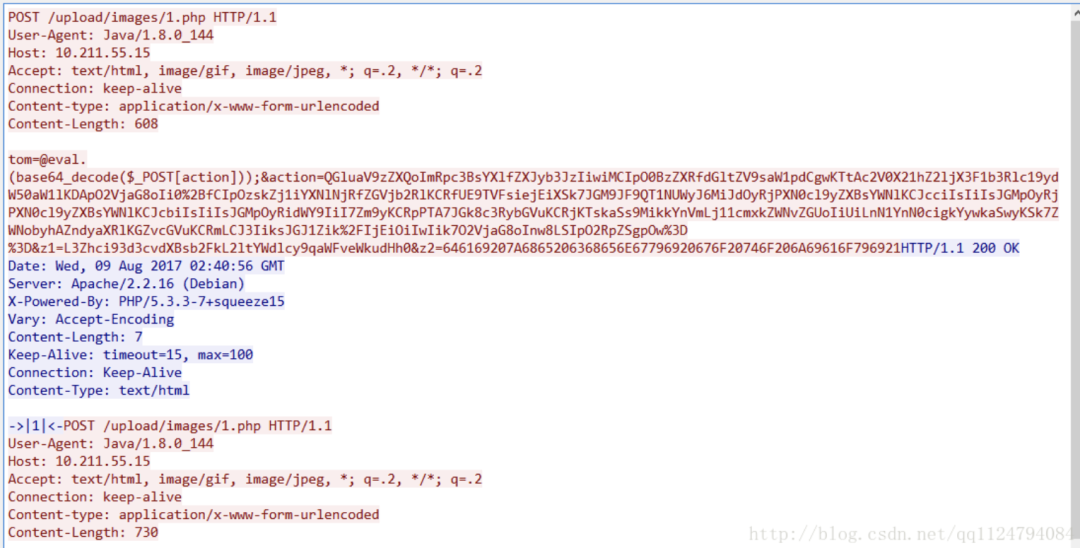

步骤一、HTTP追踪流先了解进行什么操作

可以看到是传了webshell然后进行文件操作

套路1:一般是传webshell然后菜刀连接,参数进行base64位加密,先解密参数,了解进行了什么操作

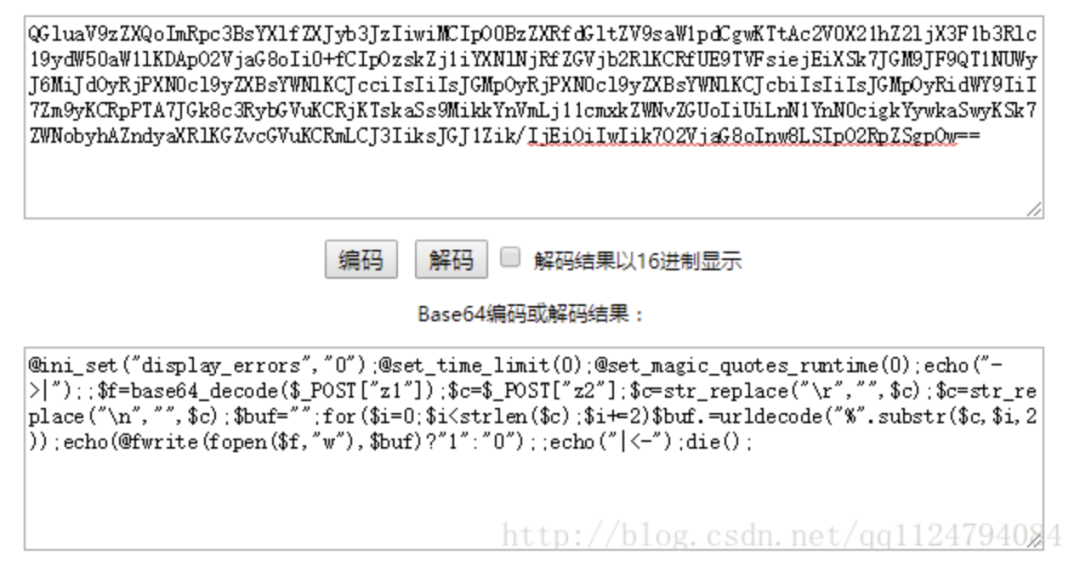

一步步解密请求参数了解进行什么操作

这个是传webshell里的请求参数

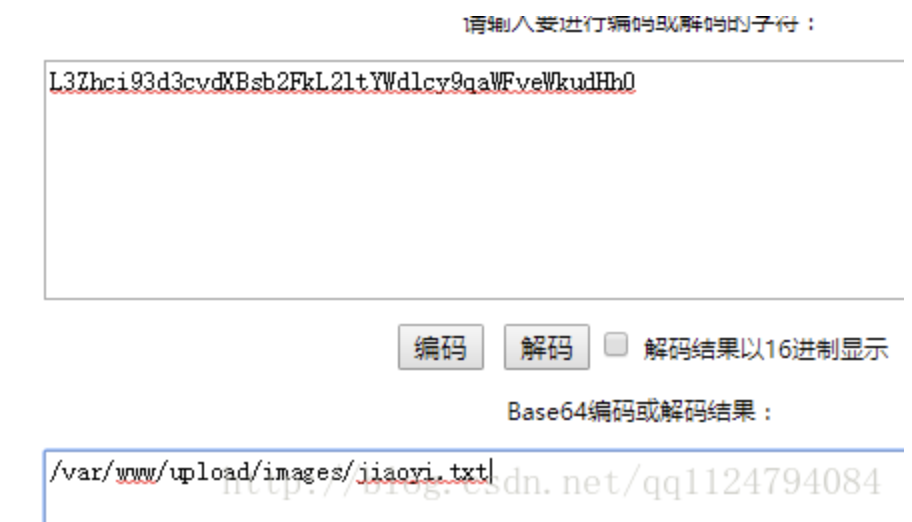

这个是操作的文件

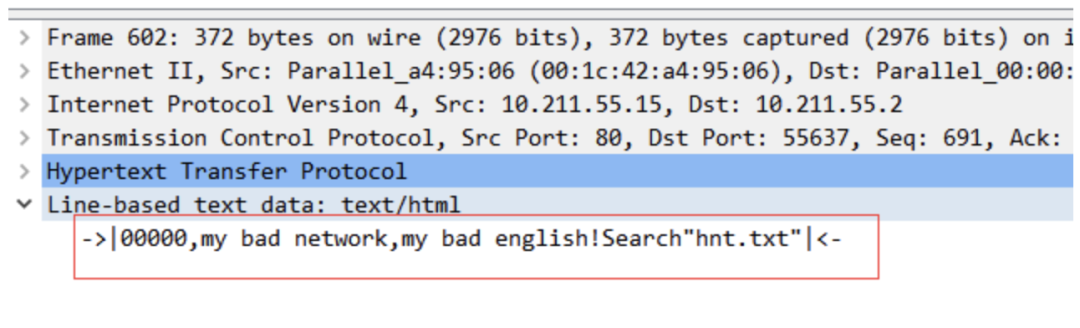

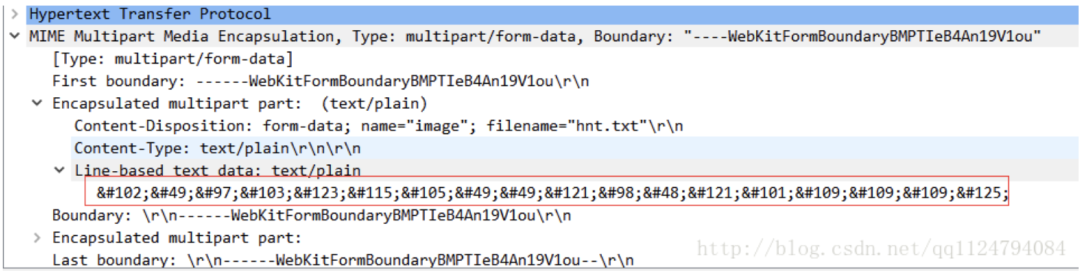

一路追踪请求找到关键提示“hnt.txt”

于是搜索这个文件 http contains "hnt.txt"

找到上传这个文件的请求

解密text里内容获取到flag

2.2 password

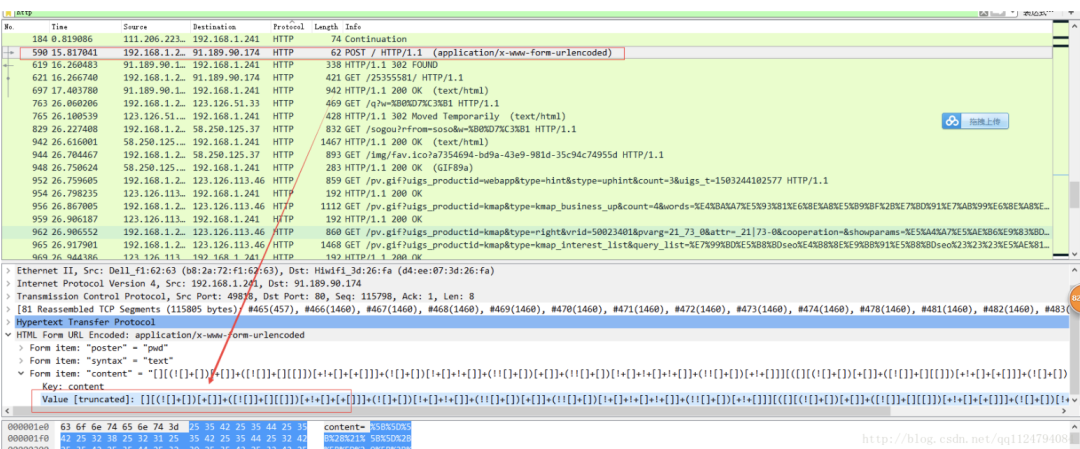

同样用wireshark打开数据包文件。直接找http协议

在post请求中找到一个jsfuck编码

复制下来直接chrome浏览器F12 console中解密

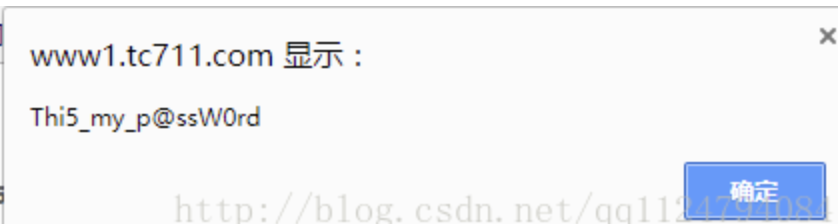

获得解密密码

然后数据包里面再也没找到有价值的东西

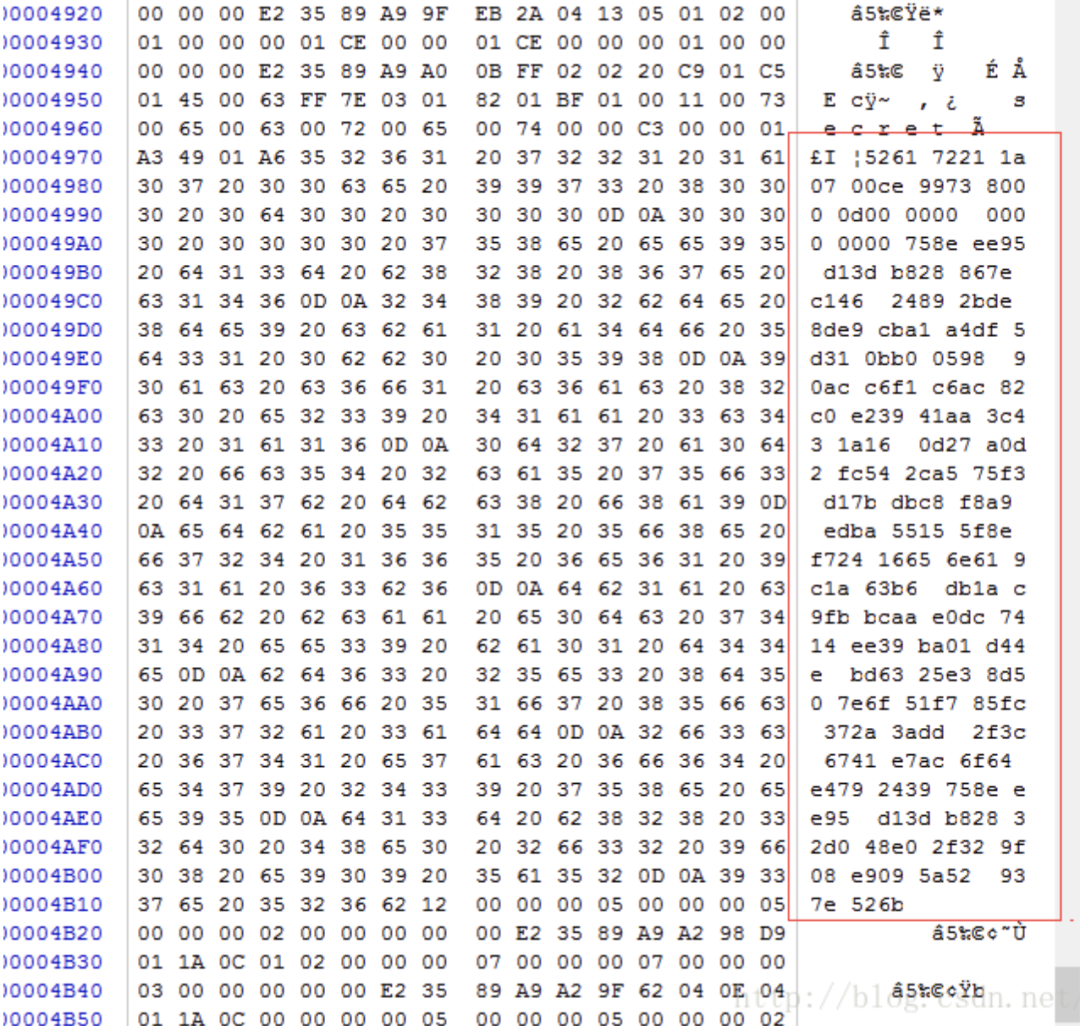

在secret.log中打开发现全是乱码

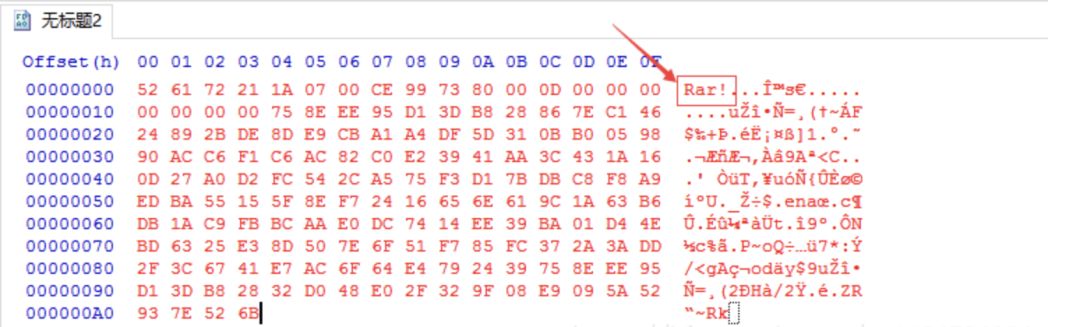

于是用winhex打开,发现一串16进制的编码

复制下来用16进制编辑器打开

发现是一个rar文件,保存成.rar后缀文件

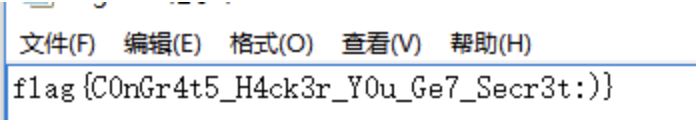

发现是一个加密的rar文件,用之前获取到的密码解密

获取到flag

输入发现还是提示不对,发现把flag的l变成1了,矫正一下即可。

3.总结

套路先找http,分析请求内容,一般是base64位解密,然后大概能知道一个密码或者一个压缩文件,图片什么的,下一步就是文件提取,一般用到winhex或者HXD 16进制编码的工具。

VSole

网络安全专家