黑客声称|窃取了属于沙特阿美公司的 1 TB 数据

使用绰号 ZeroX 上网的威胁行为者声称从沙特阿拉伯石油和天然气巨头那里窃取了 1 TB 的敏感数据,并在多个黑客论坛上出售。

这家石油巨头的员工年收入超过 2000 亿美元,威胁行为者以 500 万美元的初始价格提供被盗数据。

Bleeping Computer 联系了该公司,该公司确认了第三方承包商的数据泄露,但指出该事件对 Aramco 的运营没有影响。沙特阿美还告诉 BleepingComputer,这不是勒索软件安全漏洞。

“沙特阿美最近意识到间接发布了第三方承包商持有的有限数量的公司数据。” 沙特阿美发言人告诉 Bleeping Computer。“我们确认数据的发布对我们的运营没有影响,公司继续保持稳健的网络安全态势。”

ZeroX 声称已在 2020 年利用零日漏洞从沙特阿美的基础设施中窃取数据。

卖家在多个黑客论坛上发布了多个广告,还提供了对被盗信息样本的访问权限,包括蓝图和 PII。

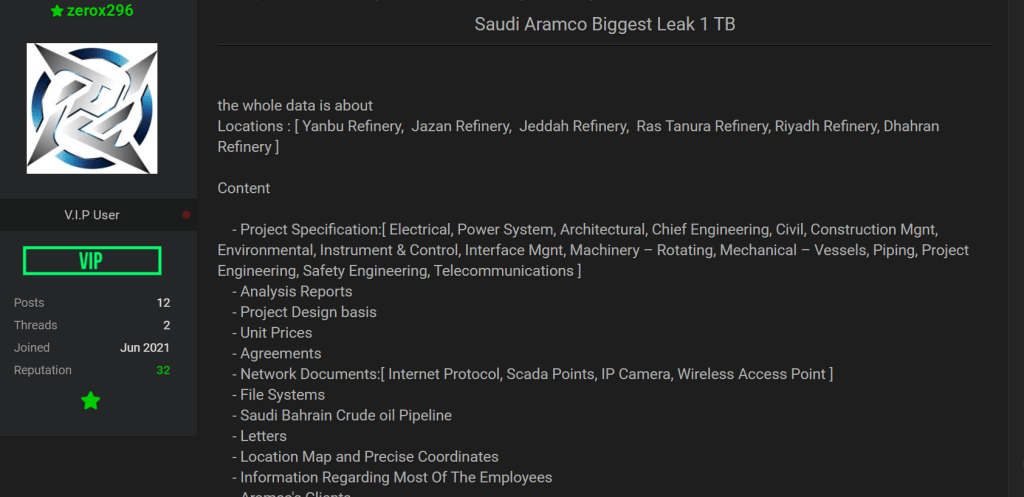

在威胁行为者窃取并可供出售的信息列表下方:

– 项目规范:[电气、电力系统、建筑、总工程、土木、建筑管理、环境、仪器与控制、界面管理、机械 – 旋转、机械 – 船舶、管道、项目工程、安全工程、电信]

– 分析报告

– 项目设计基础

– 单价

– 协议

– 网络文件:[互联网协议、Scada 点、IP 摄像头、无线接入点]

– 文件系统

– 沙特巴林原油管道

– 信件

– 位置图和精确坐标

– 有关大部分地区的信息员工

– 沙特阿美的客户

– 发票

– 合同

– 关于 14254 名员工的完整信息:[姓名、照片、护照、电子邮件、电话号码、Iqama 号码、职位、家庭信息、身份证号码、证书、沙特阿美身份证等..]

威胁行为者还在 Tor 网络上设置了一个泄漏站点,报告在公开谈判开始前大约 28 天倒计时。

ZeroX 还提供 1 GB 的样本,价格为 2,000 美元,可以用 Monero (XMR) 虚拟货币支付。

这不是这家石油巨头遭受的第一次攻击,2012 年沙特阿美遭受了一次重大网络攻击,据称民族国家行为者使用Shamoon 雨刷器摧毁了该公司的 30,000 多台计算机。