朝鲜黑客组织正冒充三星招聘人员开展间谍活动

近日,据谷歌 TAG 研究人员报告说,与朝鲜有关联的 APT 组织冒充三星招聘人员,这是一场鱼叉式网络钓鱼活动,目标是提供恶意软件解决方案的韩国安全公司。

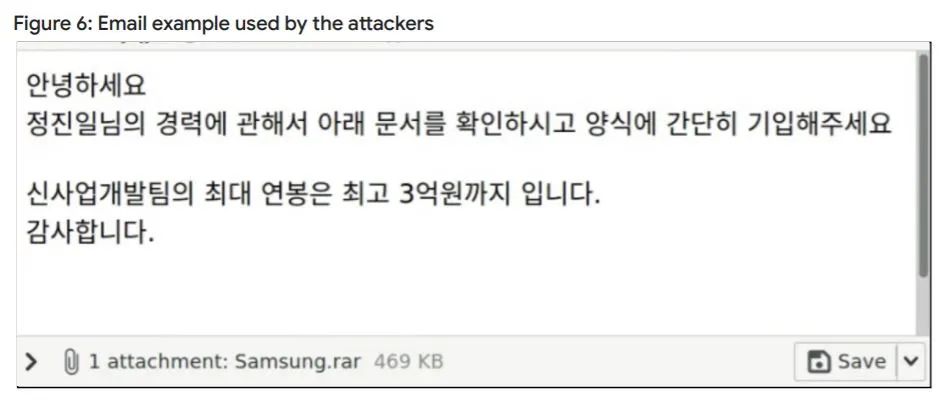

谷歌TAG观察到一个由朝鲜政府支持的黑客组织,该组织之前曾将安全研究人员伪装成三星招聘人员,并向多家提供恶意软件解决方案的韩国信息安全公司的员工发送虚假工作机会。” 这些电子邮件包含一份 PDF,据称是三星某个职位的职位描述;但是,PDF 格式错误,无法在标准 PDF 阅读器中打开。当目标回复他们无法打开职位描述时,攻击者会回复一个指向恶意软件的恶意链接,该链接声称是存储在 Google Drive 中的“安全 PDF 阅读器”,但现在已被阻止。”

攻击者使用恶意PDF自称是工作记录TI针对三星的作用,因为这个原因,收件人无法打开它,并提供了一个链接到一个“安全的PDF阅读器发送“ 应用程序。该应用程序存储在 Google Drive 中,是合法 PDF 阅读器PDFTron 的受感染版本 。安装该应用程序后,会在受害者的设备上建立一个后门。

Zinc APT 组织(又名Lazarus)的活动,在2014年和2015年激增,其成员在攻击中主要使用定制的恶意软件。这个黑客组织至少从2009年开始活跃,甚至早在2007年,它参与了旨在破坏数据和破坏系统的网络间谍活动和破坏活动

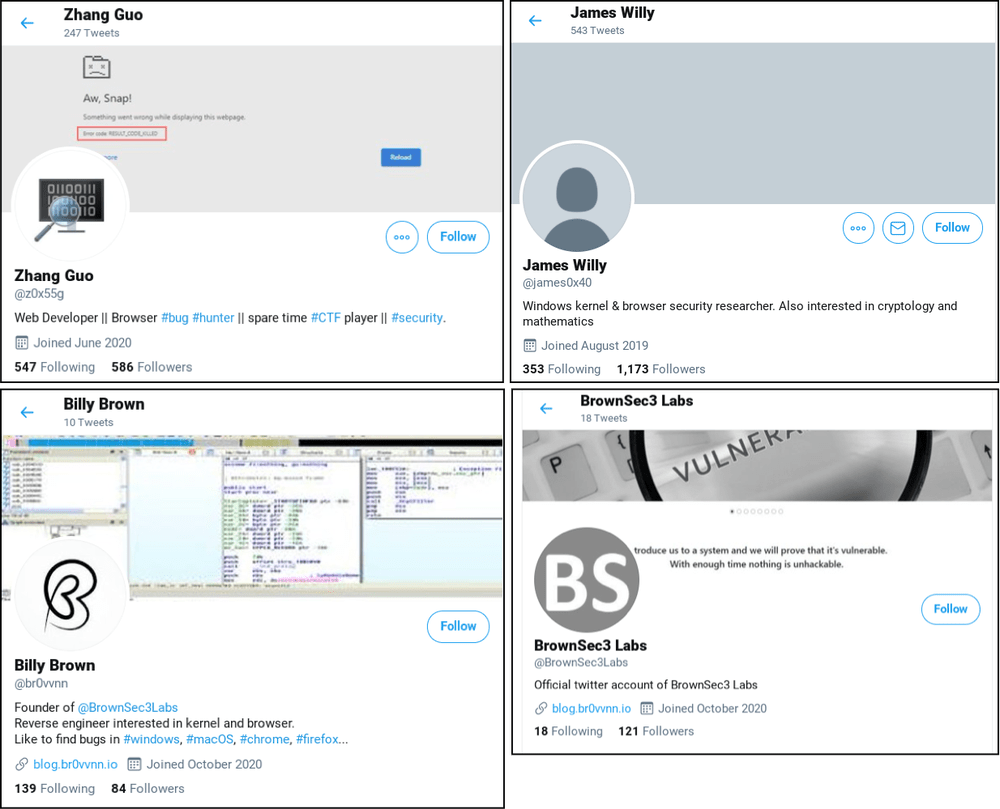

该组织被认为是大规模 WannaCry 勒索软件攻击、2016年的一系列SWIFT攻击以及索尼影业黑客攻击的罪魁祸首。攻击者通过多个社交网络平台攻击研究人员,包括Twitter、LinkedIn、Telegram、Discord和Keybase。

黑客使用虚假档案与感兴趣的研究人员取得联系。2020年中,ZINC黑客为虚假安全研究人员创建了Twitter个人资料,用于转发安全内容和发布有关漏洞研究的信息。使用Twitter个人资料分享他们控制下的博客链接,还有他们声称漏洞利用的视频,以及放大和转发来自他们控制下的其他帐户的帖子。

建立初期通信后,他们会询问目标安全研究人员是否希望共同进行漏洞研究,然后与其共享 Visual Studio 项目。在使用的Visual Studio项目包括利用该漏洞的源代码以及一个额外的 DLL,该DLL将通过Visual Studio Build Events执行这是一个后门。Visual Studio项目包含一个恶意DLL,研究人员编译该项目时会执行该 DLL。恶意代码会导致安装后门,允许攻击者接管目标的计算机。

攻击者发表了一篇名为“DOS2RCE:一种利用 V8 NULL 指针解除引用错误的新技术”的博客文章 ,并通过 Twitter 分享。2020年10月19日至21日期间使用Chrome浏览器访问该帖子的研究人员感染了已知的ZINC恶意软件。微软研究人员注意到,一些受害者使用的是完全打补丁的浏览器,这种情况表明攻击者使用了零日漏洞。并非该网站的所有访问者都受到感染。

黑客还使用其他技术来针对安全专业人员,例如,在某些情况下,将博客文章作为MHTML 文件分发,其中包含一些混淆的JavaScript,这些JavaScript指向ZINC控制的域,以便进一步执行JavaScript。

最近对韩国反恶意软件的攻击表明,黑客们目的就是破坏韩国安全组织的供应链并针对其客户。