漏洞复现 | Fortinet FortiPortal 远程代码执行漏洞(CVE-2021-32588)复现

0x01 漏洞描述

Fortinet FortiPortal是美国飞塔(Fortinet)公司开发的一款帮助Managed Scurity Service Provider(MSSP)操作基于云的安全管理和日志保留服务的产品。

2021年8月4日,360漏洞云监测到Fortinet发布安全公告,修复了FortiPortal的一个远程代码执行漏洞(CVE-2021-32588)。该漏洞源于硬编码凭据,未经认证的远程攻击者可使用默认的硬编码Tomcat管理器用户名和密码上传和部署恶意Web应用程序存档文件,从而以root身份执行未授权的命令。

今天,360漏洞云监测到安全研究人员公布了CVE-2021-32588、CVE-2021-36168、CVE-2021-32602的细节,并成功复现了该漏洞。

0x02 危害等级

严重:9.3

0x03 漏洞复现

360漏洞云已成功复现该漏洞,演示如下:

CVE-2021-32602

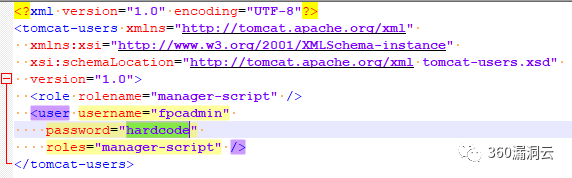

FortiPortal是运行在Tomcat上的一个Java应用,tomcat用户fpcadmin的密钥经过加密后存放在tomcat/conf/tomcat-users.xml配置文件中,由于在tomcat/webapps/fpc/WEB-INF/classes/com/ftnt/fpcs/util/CipherUtils.class中硬编码了加密使用的 AES 密钥值以及解密方法,未经认证的远程攻击者可以使用解密出的明文密码部署恶意程序到服务器上,并以root身份执行未授权的命令。

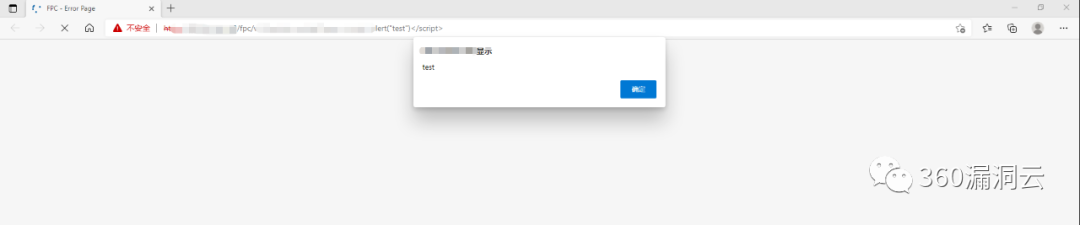

CVE-2021-32588

完整POC代码已在360漏洞云情报平台发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x04 影响版本

- FortiPortal <=5.2.5

- FortiPortal <=5.3.5

- FortiPortal <=6.0.4

- FortiPortal 5.0.x

- FortiPortal 5.1.x

0x05 修复版本

- FortiPortal >=5.2.6

- FortiPortal >=5.3.6

- FortiPortal >=6.0.5

0x06 修复建议

厂商已发布升级修复漏洞,用户请尽快更新至安全版本。