1720万次/秒!HTTP DDoS攻击峰值创下新高

根据Cloudflare的监测报告,今年7月份的一次短暂DDoS攻击的攻击峰值为每秒1720万次请求 (rps),创下历史新高。Cloudflare的DDoS保护系统记录了此次攻击,占2021年第二季度所有合法HTTP流量平均速率的70%左右。

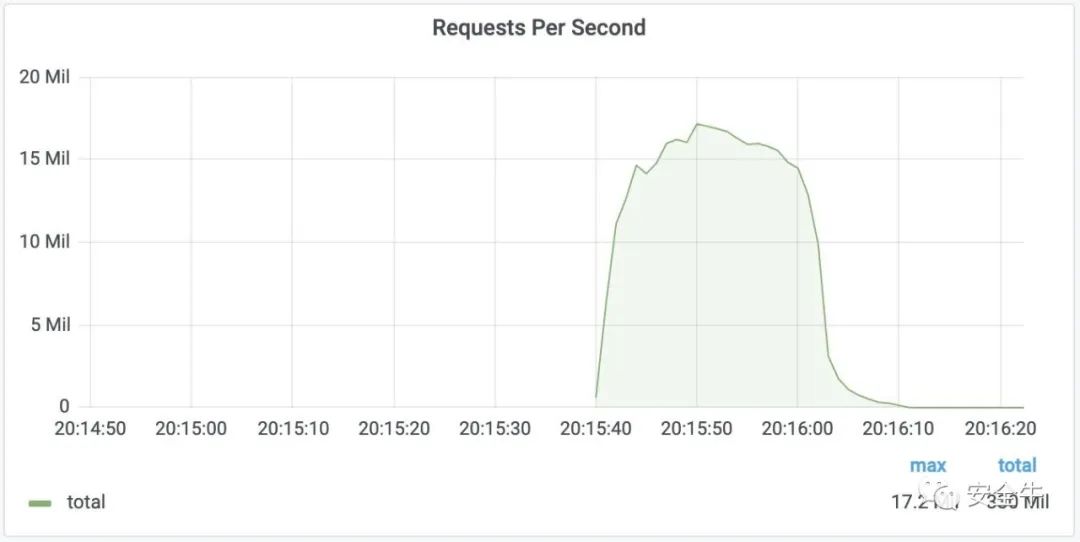

7月份的这次“瞬间攻击”持续了不到一分钟,总共发送了超过3.3亿条针对金融行业企业的请求。攻击峰值的每秒请求数高达 1720 万,并在15秒的高峰期内基本保护在每秒1500万次左右。虽然此次攻击的持续时间不长,但它威力惊人,这表明DDoS攻击者正在提高他们的攻击能力。

Cloudflare表示,攻击者利用了来自世界各地的至少20,000台设备的僵尸网络。产生攻击流量的大多数IP地址位于印度尼西亚(15%),其次是印度和巴西(合计17%)。

据悉,Cloudflare应对的这种HTTP DDoS攻击几乎是我们所知道的此前攻击的三倍。Cloudflare服务负载每秒超过2500万个HTTP请求,7月份的DDoS攻击最猛烈,达到了其服务容量的68%。

Cloudflare指出,上周发动攻击的僵尸网络也针对托管服务提供商进行了相同类型的攻击,但其峰值低于每秒800万个请求。Cloudflare检测到并挫败的其他值得注意的DDoS攻击来自基于Mirai的僵尸网络,该僵尸网络不止一次地展示其每秒可产生超过1 TB的不良流量。

在最高峰的时候,僵尸网络产生了接近1.2Tbps的垃圾流量,其中一些目标是亚太地区的主要互联网、电信和托管服务提供商,以及一家游戏公司。

Cloudflare透露:Mirai僵尸网络开始时大约有3万个bot,然后慢慢缩减到大约2.8万个。然而,尽管损失了不少bot,但该僵尸网络仍然能够在短时间内产生大量的攻击流量。在某些情况下,每次爆发仅持续几秒钟。