【安全风险通告】Apache Dubbo多个高危漏洞安全风险通告

近日,奇安信CERT监测到国外安全研究人员披露Apache Dubbo多个高危漏洞详情,其中包括Apache Dubbo YAML反序列化漏洞(CVE-2021-36162):解析攻击者构造的恶意YAML规则时,使用SnakeYAML进行反序列化从而造成远程代码执行;Apache Dubbo Hessian协议反序列化漏洞(CVE-2021-36163):当Apache Dubbo服务提供者使用Hessian协议暴露服务时,攻击者可利用此漏洞触发反序列化漏洞,造成远程代码执行;Apache Dubbo RMI协议反序列化漏洞:由于Apache Dubbo使用了不安全的RMI协议,可触发反序列化漏洞,造成远程代码执行。

目前,Apache Dubbo多个高危漏洞详情已公开,漏洞现实威胁提升。同时官方已发布修复版本,奇安信CERT强烈建议客户尽快修复漏洞并自查服务器的安全状况。

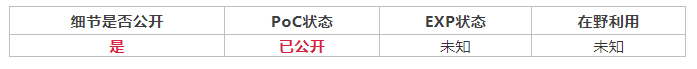

当前漏洞状态

漏洞描述

Apache Dubbo是一款应用广泛的Java RPC分布式服务框架。该项目最初由阿里巴巴开发,于2011年开源,并在2018年进入Apache孵化器,它提供了三大核心能力:面向接口的远程方法调用,智能容错和负载均衡,以及服务自动注册和发现。

近日,奇安信CERT监测到国外安全研究人员披露Apache Dubbo多个高危漏洞详情,其中包括:

Apache Dubbo YAML反序列化漏洞(CVE-2021-36162):解析攻击者构造的恶意YAML规则时,使用SnakeYAML进行反序列化从而造成远程代码执行;

Apache Dubbo Hessian协议反序列化漏洞(CVE-2021-36163):当Apache Dubbo服务提供者使用Hessian协议暴露服务时,攻击者可利用此漏洞触发反序列化漏洞,造成远程代码执行;

Apache Dubbo RMI协议反序列化漏洞(GHSL-2021-096):由于Apache Dubbo使用了不安全的RMI协议,可触发反序列化漏洞,造成远程代码执行,可通过应用JEP 290规范来规避此漏洞。

目前,Apache Dubbo多个高危漏洞详情已公开,漏洞现实威胁提升。同时官方已发布修复版本,奇安信CERT强烈建议客户尽快修复漏洞并自查服务器的安全状况。

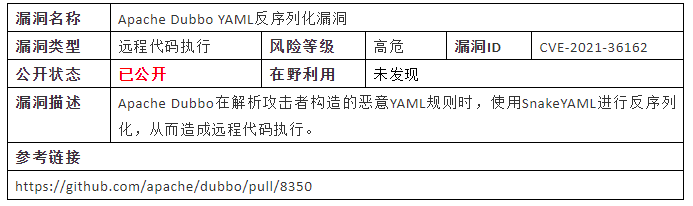

1、CVE-2021-36162 Apache Dubbo YAML反序列化漏洞

2、CVE-2021-36163 Apache Dubbo Hessian 协议反序列化漏洞

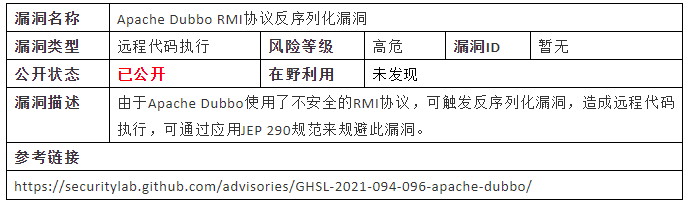

3、Apache Dubbo RMI协议反序列化漏洞

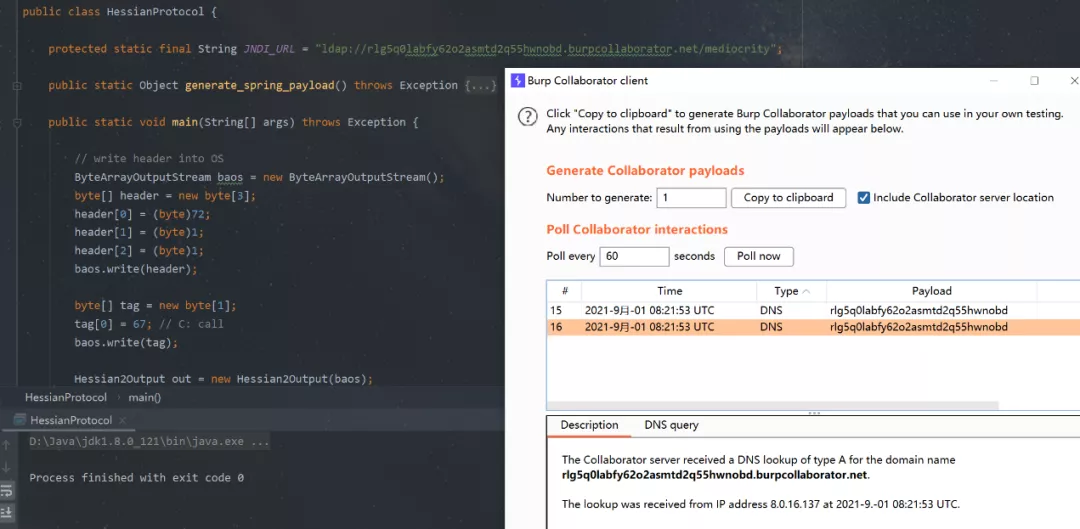

奇安信CERT已复现Apache Dubbo Hessian协议反序列化漏洞(CVE-2021-36163),复现截图如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

2.7.0 <= Dubbo <= 2.7.12

3.0.0 <= Dubbo <= 3.0.1

处置建议

目前官方已发布Apache Dubbo安全版本,建议尽快升级至安全版本:

Apache Dubbo 2.7.13

Apache Dubbo 3.0.2

此外,Apache Dubbo RMI协议反序列化漏洞可通过应用JEP 290规范来规避此漏洞。