看完就懂 Linux shell中2>&1的含义

VSole2021-10-11 06:38:14

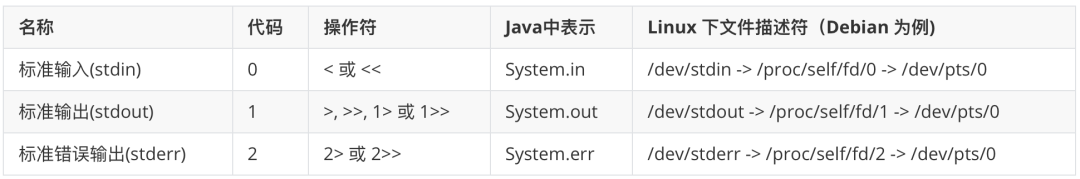

11和2在Linux中代表什么

在Linux系统中0 1 2是一个文件描述符

从上表看的出来,我们平时使用的

echo "hello" > t.log

其实也可以写成

echo "hello" 1> t.log

2关于2>&1的含义

关于输入/输出重定向本文就不细说了

- 含义:将标准错误输出重定向到标准输出

- 符号>&是一个整体,不可分开,分开后就不是上述含义了。

- 比如有些人可能会这么想:2是标准错误输入,1是标准输出,>是重定向符号,那么"将标准错误输出重定向到标准输出"是不是就应该写成"2>1"就行了?是这样吗?

- 如果是尝试过,你就知道2>1的写法其实是将标准错误输出重定向到名为"1"的文件里去了

- 写成2&>1也是不可以的

3为什么2>&1要放在后面

考虑如下一条shell命令

nohup java -jar app.jar >log 2>&1 &

(最后一个&表示把条命令放到后台执行,不是本文重点,不懂的可以自行Google)

为什么2>&1一定要写到>log后面,才表示标准错误输出和标准输出都定向到log中?

我们不妨把1和2都理解是一个指针,然后来看上面的语句就是这样的:

- 本来1

----->屏幕 (1指向屏幕) - 执行>log后, 1

----->log (1指向log) - 执行2>&1后, 2

----->1 (2指向1,而1指向log,因此2也指向了log)

再来分析下

nohup java -jar app.jar 2>&1 >log &

- 本来1

----->屏幕 (1指向屏幕) - 执行2>&1后, 2

----->1 (2指向1,而1指向屏幕,因此2也指向了屏幕) - 执行>log后, 1

----->log (1指向log,2还是指向屏幕)

所以这就不是我们想要的结果。简单做个试验测试下上面的想法:

public class Htest {

public static void main(String[] args) {

System.out.println("out1");

System.err.println("error1");

}

}

javac编译后运行下面指令:

java Htest 2>&1 > log

你会在终端上看到只输出了"error1",log文件中则只有"out1"

4写>log 2>&1太麻烦,能简写吗?

有以下两种简写方式

&>log >&log

比如上面小节中的写法就可以简写为:

nohup java -jar app.jar &>log &

上面两种方式都和">log 2>&1"一个语义。

那么 上面两种方式中&>和>&有区别吗?

语义上是没有任何区别的,但是第一种方式是最佳选择,一般使用第一种。

VSole

网络安全专家