Apache软件基金会官方发布任意文件读取漏洞

近日,Apache软件基金会官方发布公告,披露了一个Apache HTTP Server任意文件读取漏洞(CVE-2021-41773),攻击者利用漏洞可完全控制服务器。

目前该漏洞POC(概念验证代码)已公开,且存在被网络黑产利用进行挖矿木马和僵尸网络等攻击行为的风险。启明星辰漏洞扫描产品团队和基线核查产品团队在第一时间对这个漏洞进行了紧急响应。

Apache HTTP Server是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服务器具有快速、可靠且可通过简单的API进行扩充的特点。Apache HTTP Server 存在任意文件读取漏洞,攻击者可利用该漏洞通过一个精心设计的请求URL路径来读取任意文件。

该漏洞的综合评级为“高危”。

数据来源

https://httpd.apache.org/security/vulnerabilities_24.html

漏洞危害

以下产品及版本受到影响:

Apache HTTP Server 2.4.49

漏洞检测

启明星辰天镜脆弱性扫描与管理系统V6.0已于2021年10月8日紧急发布针对该漏洞的升级包,支持对该漏洞进行原理扫描,用户升级天镜漏扫产品漏洞库后即可对该漏洞进行扫描:

6070版本升级包为607000383,升级包下载地址:

https://venustech.download.venuscloud.cn/

请天镜脆弱性扫描与管理系统V6.0产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

启明星辰天镜Web应用检测系统已于2021年10月8日紧急发布针对该漏洞的升级包,支持对该漏洞进行扫描,用户升级天镜Web漏扫产品漏洞库后即可对该漏洞进行扫描:

升级包版本:V2.9.4,升级包下载地址:

https://venustech.download.venuscloud.cn/

请天镜Web应用检测系统产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

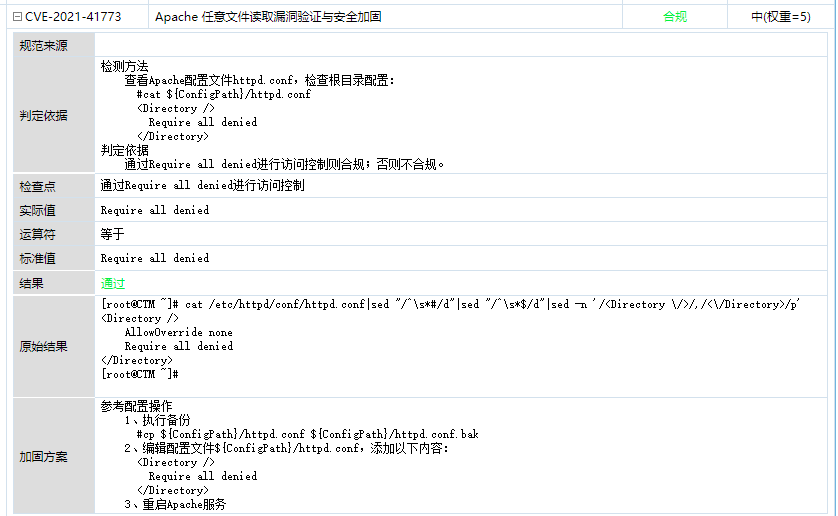

基线核查

启明星辰安全配置核查管理系统已于2021年10月8日紧急发布针对该漏洞的核查资源包,支持对该漏洞进行核查,用户升级安全配置核查管理系统资源包后后即可对该漏洞进行核查:

请安全配置核查管理系统产品的用户尽快升级最新资源包,及时对该漏洞进行检测,以便尽快采取防范措施。

漏洞修复建议

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://httpd.apache.org/