黑客利用Firefox恶意扩展窃取Gmail数据

安全侠2021-02-28 00:45:20

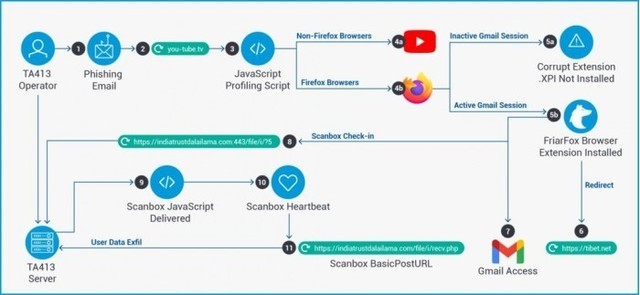

据外媒,根据网络安全公司Proofpoint近期发布的调查报告显示,一伙黑客组织近日利用恶意FireFox插件,用于窃取Gmail和Firefox浏览器数据,然后在受感染的设备下载恶意软件。

据悉,表示该黑客组织使用鱼叉式钓鱼邮件来引诱用户点击,并提示他们安装Flash更新以查看网站内容。虽然该扩展名为Flash更新组件,但实际上是Gmail notifier,并添加了额外的恶意代码。根据研究团队的说法,这段代码可以在受感染的浏览器上滥用一些邮件权限。

此外,该扩展还在受感染的系统上下载并安装了 ScanBox 恶意软件。这种恶意软件是一个基于PHP和JavaScript的黑客工具框架。

安全侠

暂无描述