干货|蓝队溯源自动化脚本

一颗小胡椒2023-02-23 13:47:43

功能

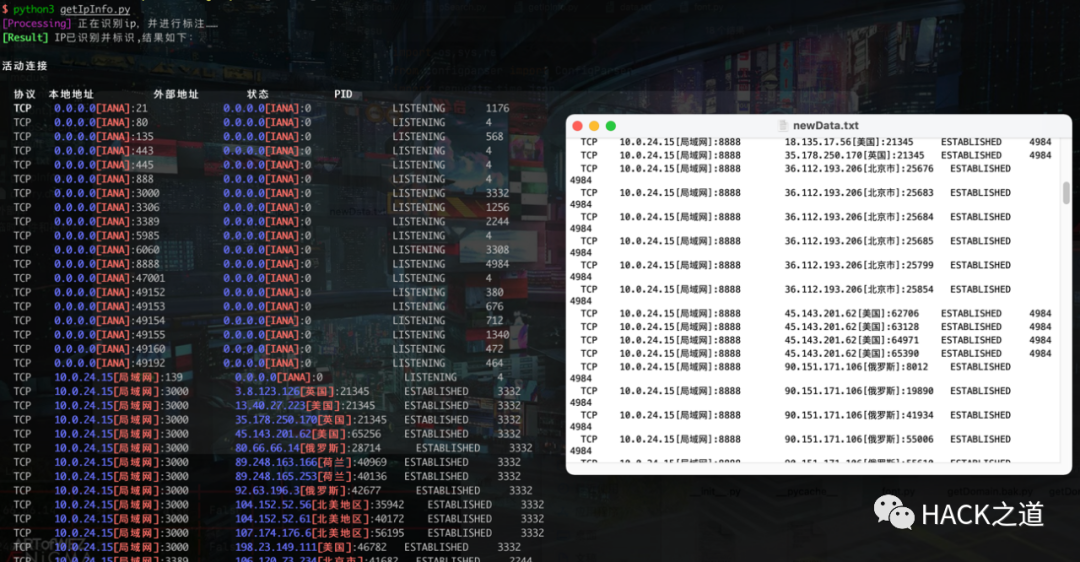

将文本中含有的IP进行标记、添加IP物理位置标记,并进行输出。提取存在的外网IP,依赖奇安信威胁分析武器库进行批量自动化情报查询,展示IP信誉详情、实现检测详情、恶意详情以及数据统计,并输出xlsx表格。

适用场景

适用于[安服工作]中针对DMZ服务器入站IP批量自动化情报查询;

适用于[蓝队监测工作]中针对可疑IP进行批量自动化情报查询;

适用于[蓝队溯源工作]中针对攻击IP代理机和肉鸡过滤进行批量自动化情报查询;

适用于[应急工作]中主机外联自动化情报查询。

工具下载地址:

https://github.com/Potato-py/getIpInfo

本作品采用《CC 协议》,转载必须注明作者和本文链接

一颗小胡椒

暂无描述