SBOM反击被误导:设备制造商的透明度即将到来

旧金山Claroty 网络战略副总裁 Josh Corman 于 4 月 26 日表示,对所有设备的软件物料清单 (SBOM) 的抵制,无论是真诚的还是虚伪的,都是误导的,并且对提高设备安全性造成了损害。

I am the Calvary 的创始人、 SBOM 政策的“创始人”Corman 说:“JAVA 一直在这样做,这始于 40 年代,不是为了网络安全,而是为了商业价值、质量和效率。SBOM不是新的、异国情调的、可怕的。那么为什么人们如此害怕呢?”

将 SBOM 包含在设备提交中的反对者谈到了增加的成本、知识产权的暴露,甚至是创建攻击设备路线图的可能性。将这些相同的概念应用于 CVE、MITRE Att&ck 甚至逆向工程工具,它会揭示偏见或错位的担忧。

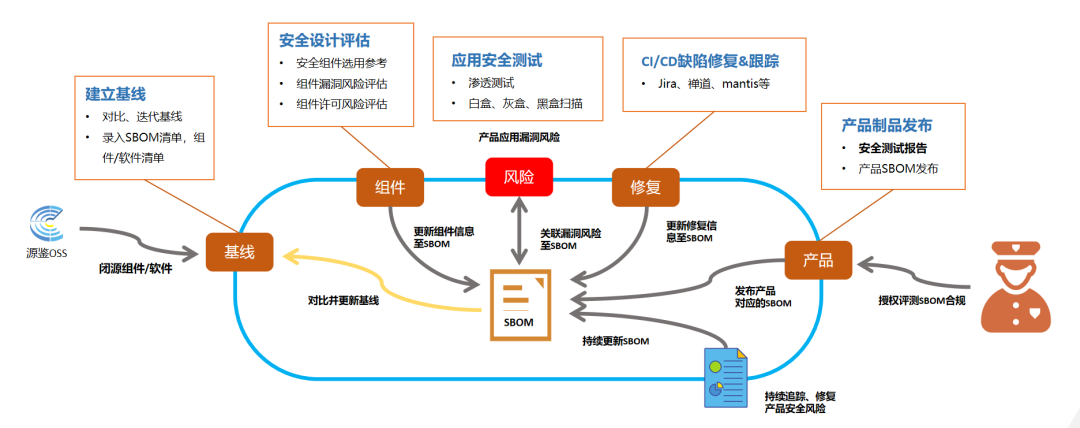

围绕SBOM建立安全管理流程

白宫国家网络战略和 FDA 最近围绕医疗设备制造商的网络要求采取的行动证实了所有供应商的透明度和责任。

SBOM 绝不是灵丹妙药,它是一个数据层,可以让安全领导者更好地执行他们的工作。该标签提供了急需的透明度,并且数据证实,那些有权访问这些关键文件的人能够更好地解决已知问题。

SBOM 如何帮助组织缓解 Log4j 问题

以Log4j为例,根据一项研究,能够访问 SBOM 的实体不太可能面临倦怠,并且能够比没有访问权限的实体更快地保护受影响的设备。

然而,所有团体面临的最大挑战是供应链供应商的响应延迟。可以说,医疗保健行业面临着透明度方面的最大挑战之一,尤其是来自设备供应商的挑战。

Corman 提到了该国最大的卫生系统之一 Sutter Health 的 Log4j 响应,并将其与金融部门的响应进行了比较。一家未具名的金融实体能够通过 Log4j 从他们的供应商那里获得所需的信息,并且在四天内,他们修复了 4,000 个受影响的应用程序中的 80%。

另一方面,Corman 解释说,在 480 天之后,Sutter Health 仍未从 55% 的医疗器械和设备供应商那里收到能够修复缺陷的必要数据。Sutter Health 拥有“该国最成熟的网络安全计划之一”。

那个时间间隔长甚至不涉及补救,卫生系统甚至无法确定这些关键任务设备中可能存在 Log4j 的位置,医院拥有“不透明的供应链”。在 Log4j 被披露一年多之后,关键的救生设备仍然处于危险之中。

使用SBOM生成软件风险信息

大多数医院“不知道自己的代码中有什么”。大多数供应商无法让他们的客户通过风险来识别它。不透明会害死人,不透明可能已经杀了人。如果我们拥有技术,就让我们应用该技术。

大部分的阻力都是真诚的,并且植根于一系列担忧,其中一些与可能暴露的“无法解决的技术债务”的使用有关,甚至是由于在没有适当许可的情况下使用开源技术而产生的法律问题。

新发现的透明度确实可能会造成法律曝光,或者由于依赖于旧平台的令人难以置信的旧版本,迫使公司将许多设备推向生命周期的尽头。

“无论你是否表现出来,无法解决的技术债务都是真实存在的。人们害怕这种启示。” Corman继续说道,“人们担心每次报告已知的漏洞利用时,他们可能会受到持续的审查和问责。”

担忧是否合理?

正如 Corman 直言不讳地说的那样,这背离了“通过默默无闻获得安全根本就不是安全的基本普遍信念”。

不仅如此,现在许多法规使这些争论成为一个有争议的问题。虽然行业团体继续反对这些要素,但 FDA 的新当局已对所有新医疗设备提交(包括 SBOM)强制执行网络要求。

正如SC Media 报道的那样,在10 月 1 日截止日期之前,FDA 已经在设备提交不包含这些必要元素时进行干预,届时他们将拒绝因未能满足要求而提出的申请。

这些最低网络卫生要求之所以成为可能,部分原因是我们现在可以看到,这些对医院的攻击造成了生命损失。

这里的关键是对所负责的客户直截了当,对自身是否以及何时能够解决这些问题设定期望,然后做出明智的成人决定,分担下游传递的风险。