安全公司曝光苹果 iOS/macOS蓝牙键盘注入漏洞

上官雨宝2023-12-09 18:11:14

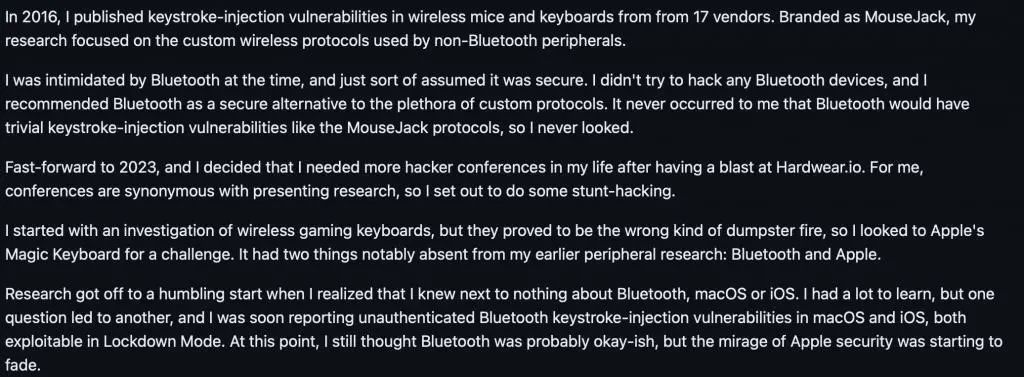

最近,SkySafe的软件工程师Marc Newlin公开了一个编号为CVE-2023-45866的蓝牙安全漏洞。这一漏洞影响了苹果的macOS以及iOS/iPadOS操作系统,使得黑客能够通过蓝牙键盘执行注入攻击。

▲ 图源 相关 GitHub 页面

▲ 图源 相关 GitHub 页面

Marc Newlin透露,他在今年8月份就已经发现了CVE-2023-45866这一安全漏洞,并向苹果公司报告了这一问题。然而,由于苹果公司至今尚未对该漏洞进行修复,他决定将其公之于众。据Newlin所述,CVE-2023-45866的产生主要是因为蓝牙协议的一个底层漏洞。这个漏洞的关键在于,蓝牙配对过程中不需要进行身份验证,这使得黑客可以通过模拟配对过程欺骗目标设备。一旦配对成功,黑客就能将输入信息发送到受害者的设备上。

漏洞主要波及配对了 MagicKeyboard(妙控键盘)的设备,黑客可以利用漏洞绕过用户确认步骤,让系统以为黑客伪造的蓝牙输入源是已经配对的妙控键盘,从而允许黑客直接连接到目标主机,远程接管用户键盘,并输入任意按键指令。

上官雨宝

是水水水水是