VPNFilter大规模来袭,感染几十个国家50万台路由器和存储设备

北京时间 5 月 23 日晚,思科公司发布安全预警称,俄罗斯黑客利用恶意软件,已感染几十个国家的至少50万台路由器和存储设备。攻击中使用了高级模块化恶意软件系统“VPNFilter”,这是思科 Talos 团队与多个部门以及执法机构一直追踪研究的恶意软件。尽管目前研究尚未完成,但思科决定提前公布结果,以便受害者及潜在受害者及时防御与响应。

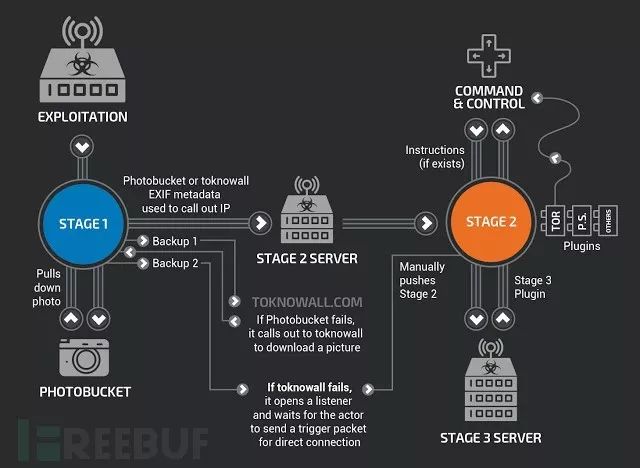

结合该恶意软件近期的活动,Talos 团队认为俄罗斯是此次攻击的幕后主谋,因为“VPNFilter”恶意软件的代码与 BlackEnergy 恶意软件的代码相同,而 BlackEnergy 曾多次对乌克兰发起大规模攻击。思科发布的分析报告表明,VPNFilter 利用各国的命令和控制(C2)基础设施,以惊人的速度主动感染乌克兰境内及多个国家主机。预估至少有 54 个国家遭入侵,受感染设备的数量至少为 50 万台。受影响的设备主要有小型和家庭办公室(SOHO)中使用的 Linksys、MikroTik、NETGEAR 和 TP-Link 路由器以及 QNAP 网络附加存储(NAS)设备。暂时尚未发现其他网络设备供应商受感染。 受感染的设备详情: Linksys E1200 Linksys E2500 Linksys WRVS4400N 云核心路由器中的 Mikrotik RouterOS:1016、1036 和 1072 版本 NETGEAR DGN2200 NETGEAR R6400 Netgear R7000 Netgear R8000 Netgear WNR1000 NETGEAR WNR2000 QNAP TS251 QNAP TS439 Pro 其他运行 QTS 软件的 QNAP NAS 设备 TP-Link R600VPN 简要技术分析 VPNFilter 恶意软件是一个模块化平台,具有多种功能,支持情报收集并可破坏网络,主要分为三个阶段发起攻击。 与其他针对物联网设备的恶意软件不同,第 1 阶段的恶意软件在设备重新启动后依然存在。阶段 1 的主要目的是获得持久的立足点,并部署第 2 阶段的恶意软件。阶段 1 利用多个冗余命令和 C2 机制去寻找阶段 2 部署服务器的 IP 地址。第 2 阶段的恶意软件主要用于情报收集(文件收集、命令执行、数据泄露和设备管理等)。这一阶段部分版本可以自动损毁,覆盖设备固件的关键部分并重新启动设备,导致设备无法使用。第二阶段的模块主要是支持第 3 阶段的插件,第 3 阶段插件可以监听网络数据包并拦截流量;监视 Modbus SCADA 协议并通过 Tor 网络与 C&C 服务器通信。 利用 VPNFilter 恶意软件,攻击者可以达到多种目的: 监视网络流量并拦截敏感网络的凭证; 窥探到 SCADA 设备的网络流量,并部署针对 ICS 基础设施的专用恶意软件; 利用被感染设备组成的僵尸网络来隐藏其他恶意攻击的来源; 导致路由器瘫痪并使乌克兰的大部分互联网基础设施无法使用

此次攻击的目标设备大多位于网络周界,无法利用入侵保护系统(IPS)或 AV 软件包等有效的基于主机的防护系统进行保护。目前还不清楚恶意软件利用了哪些漏洞,不过可以确定的是被入侵的设备大多都比较旧,存在已经公开的漏洞或可被利用的证书,因此攻击者很容易利用漏洞进行入侵。 攻击疑似瞄准乌克兰 去年,在乌克兰宪法日前夕,NotPetya 攻击席卷全球,最后被美国定性为来自俄罗斯的攻击。Talos 团队认为,此次攻击中,乌克兰境内路由器和存储设备受损严重,这可能预示着俄罗斯正在为新一轮网络攻击做准备。因为欧洲冠军联赛将于本周六(5月26日)在乌克兰首都基辅开战,且再过几个星期(6月27日),乌克兰将要庆祝其宪法日,这是绝佳的攻击时机。 Talos 团队在报告中对 “VPNFilter”进行了详细的技术分析、探讨了幕后攻击者的策略,同时也给出了一些防御和响应对策: 1. 如果已经感染恶意软件,那么将路由器恢复出厂默认设置,以便删除可能具有破坏性的恶意软件,并尽快更新设备的固件; 2. 对智能物联网设备的安全性保持警惕。为防止遭受这种恶意软件攻击,最好更改设备的默认凭证; 3. 如果路由器易受攻击且无法更新,最好直接丢弃并购买新的路由器,因为个人安全和隐私不比路由器贵重得多; 4. 注意为路由器设置防火墙,关闭远程管理功能。 来源:FreeBuf