VPNFilter受感染设备型号增加,华硕、华为、中兴皆在列

在过去几个月,感染了遍布54个国家的超过500,000台路由器和NAS设备的VPNFilter恶意软件所造成的影响要比想象中的严重得多。

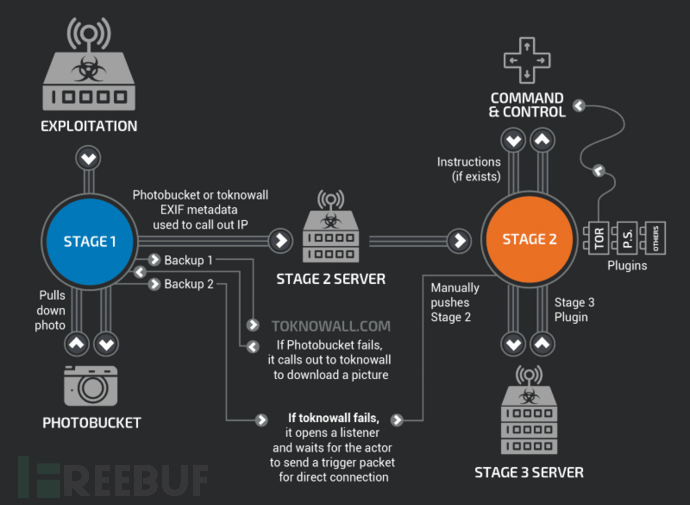

思科Talos安全团队近日发布的新技术研究的细节表明,起初研究人员认为这款恶意软件只能够感染Linksys,MikroTik,Netgear,TP-Link和QNAP的设备,不过事实是其还可以感染华硕,D-Link,华为,Ubiquiti,UPVEL和中兴的设备。 新型VPNFilter插件 不仅如此,研究人员还发现了VPNFilter的新能力,其在恶意软件部署系统的三阶段中作为第三阶段的插件打包。

思科专家表示,他们已经发现了以下两个新型第三阶段插件。 ssler:该插件通过中间人攻击拦截和修改端口80上的网络流量,同时插件也支持将HTTPS降级为HTTP; dstr:该插件用于覆盖设备固件,思科了解到VPNFilter可以抹掉设备固件,但在最近的报告中,这个能力已经被指向特定的第三阶段插件。 以上两个插件已经被添加到另外两个已知插件中: ps:该插件可以嗅探网络数据包并特定类型的网络流量。思科认为这个插件曾被用于寻找工控软件和SCADA设备常用的Modbus数据包,但其最新报告中称,该插件还可以嗅探通过TP-Link R600建立虚拟专用网络连接的设备。 tor:该插件用于通过Tor网络与C&C服务器进行通信。 一般来说,VPNFilter恶意软件的技术细节可以在思科的第一份报告中查看,关于ssler,dstr以及ps这些第三阶段插件可在6月6日发布的报告中查看。 VPNFilter僵尸网络此前被发现感染了全世界大量设备,研究人员在僵尸网络准备对乌克兰的IT基础设施进行网络打击时公布了他们的发现。很多人认为,网络攻击应该在5月底于乌克兰基辅举行欧洲冠军联赛足球决赛当天发动。 FBI通过接管VPNFilter的C&C服务器对僵尸网络进行了干预,然而,这个被认为是俄罗斯军方开发的恶意软件,近日已经开始组建新的僵尸网络,并继续针对乌克兰的被感染的设备。 以下是更新后的VPNFilter恶意软件所针对的路由器和NAS设备列表。思科上个月表示,VPNFilter不会通过零日漏洞来感染设备,这意味着所有列出的模型都是通过针对较早的固件版本进行攻击的,用户可以更新到最新的固件版本来让设备免受感染。 如果用户无法更新其路由器的固件,同时也不想换新的路由器,但仍希望从设备上清除恶意软件,这篇文章中提供了有关如何安全删除恶意软件的建议。其实从受感染设备中移除VPNFilter非常困难,因为这种恶意软件是两种可以在SOHO路由器和物联网设备上实现持久性的恶意软件之一。此外,如果路由器已经感染了这种恶意软件,那么也并不会出现任何迹象,所以除非你能扫描路由器的固件,否则知道是否被感染也是个难事。所以我们现在可以给出的最好建议就是确保你运行的是具有最新固件版本的路由器。 Asus 设备: RT-AC66U (新) RT-N10 (新) RT-N10E (新) RT-N10U (新) RT-N56U (新) RT-N66U (新) D-Link 设备: DES-1210-08P (新) DIR-300 (新) DIR-300A (新) DSR-250N (新) DSR-500N (新) DSR-1000 (新) DSR-1000N (新) Huawei 设备: HG8245 (新) Linksys 设备: E1200 E2500 E3000 (新) E3200 (新) E4200 (新) RV082 (新) WRVS4400N Mikrotik 设备: (于RouterOS 6.38.5版本中修复) CCR1009 (新) CCR1016 CCR1036 CCR1072 CRS109 (新) CRS112 (新) CRS125 (新) RB411 (新) RB450 (新) RB750 (新) RB911 (新) RB921 (新) RB941 (新) RB951 (新) RB952 (新) RB960 (新) RB962 (新) RB1100 (新) RB1200 (新) RB2011 (新) RB3011 (新) RB Groove (新) RB Omnitik (新) STX5 (新) Netgear 设备: DG834 (新) DGN1000 (新) DGN2200 DGN3500 (新) FVS318N (新) MBRN3000 (新) R6400 R7000 R8000 WNR1000 WNR2000 WNR2200 (新) WNR4000 (新) WNDR3700 (新) WNDR4000 (新) WNDR4300 (新) WNDR4300-TN (新) UTM50 (新) QNAP 设备: TS251 TS439 Pro 其他运行QTS软件的QNAP NAS 设备: TP-Link Devices: R600VPN TL-WR741ND (新) TL-WR841N (新) Ubiquiti 设备: NSM2 (新) PBE M5 (新) UPVEL 设备: Unknown Models (新) ZTE 设备: ZXHN H108N (新)