DDoS和CC攻击原理(上)

0、前言

本主题研究DDoS和CC的实现原理以及其具体的实现方法,并对如何检测和防护进行说明。文章一共分为(上)(中)(下)三篇。

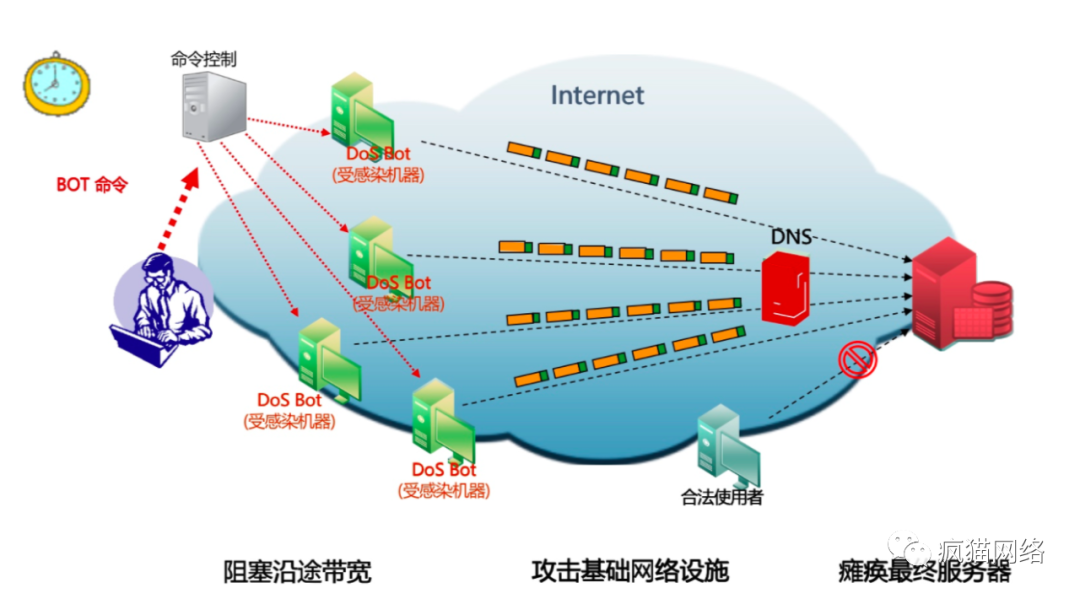

1、DDoS 基本原理

DDoS(DDoS:Distributed Denial of Service)分布式拒绝服务攻击,就是让多台计算机联合起来对目标发动拒绝服务攻击。

那么什么又是拒绝服务攻击(DoS)呢?拒绝服务攻击即是攻击者想办法让目标机器停止提供服务的攻击。比如说把对方网页服务搞瘫痪,让对方网站访问不了。

2、分类

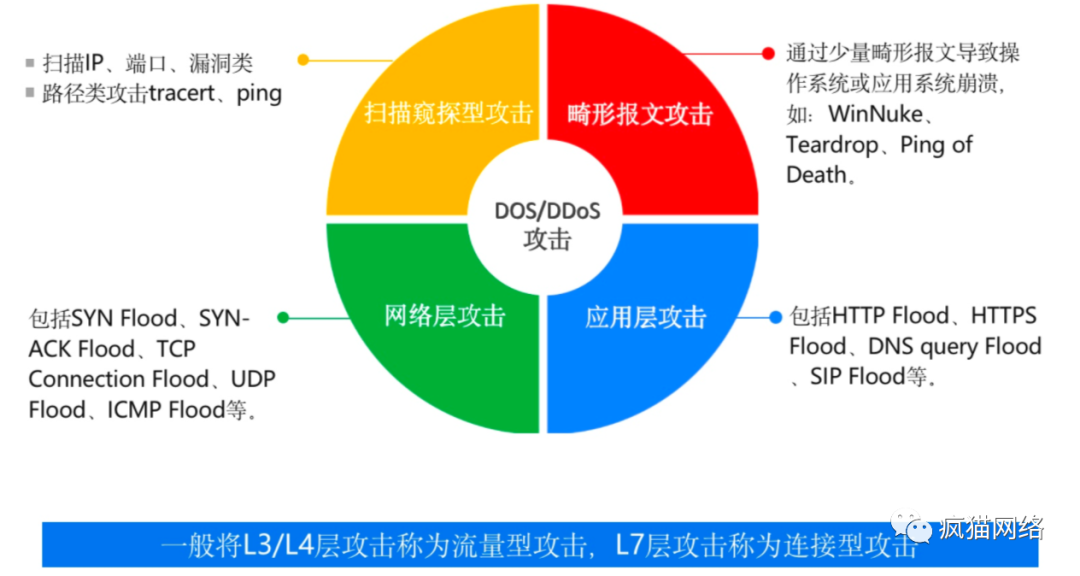

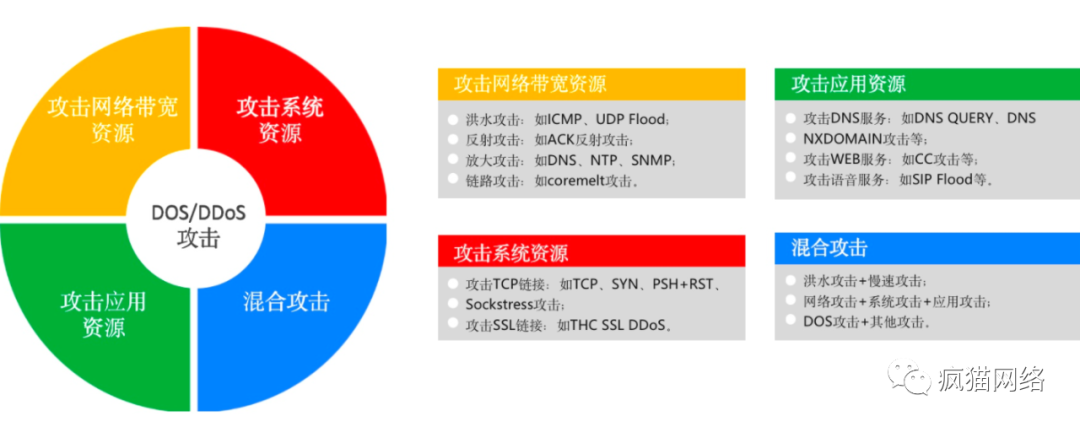

2.1 按攻击源报文类型

2.2 按攻击对象

3、易攻击的风险点

4、攻击思路

一般是先抓包再攻击,抓包抓到一条请求后,一直用这条请求攻击你,请求的时间是不会变的(正常用户的请求,是会根据手机时间去拿到一条当前时间的)然后使用N多个IP模拟正常玩家行为不停向后台服务器发送各种操作请求,导致后台处理不过来,服务器CPU负载过高。高防对这种攻击无效,因为这些都会被高防认定为正常玩家行为。

处理方法:

1、把攻击IP及时提取出来封禁掉。影响:同一基站发出的IP相同,可能导致正常的用户通过这个基站请求也被封禁。

2、后台做校验:客服端每次请求服务器,都会带一个时间过来,收到请求后根据时间判断这条请求是否超时,超时则丢掉不处理。影响:有些用户的手机时间跟服务器时间相差过大,导致请求被丢弃。

注:做防御策略,需要确定是在哪步被攻击,如果是其他方式,原理也相同,用某个会变的参数去做key来校验即可。PS:记得做用户分级,可以减少高防费用。

5、DoS攻击

5.1 Ping of Death攻击

IP报文的最大长度是65535个字节,那么去除IP首部的20个字节和ICMP首部的8个字节,实际数据部分长度最大为:65507个字节。所谓的尺寸超大的ICMP报文就是指数据部分长度超过65507个字节的ICMP报文。

Ping of Death攻击原理是攻击者A向受害者B发送一些尺寸超大的ICMP报文对其进行攻击(对于有些路由器或系统,在接收到一个这样的报文后,由于处理不当,会造成系统崩溃、死机或重启)。

5.2 WinNuke攻击

NetBIOS 作为一种基本的网络资源访问接口,广泛的应用于文件共享,打印共享,进程间通信(IPC),以及不同操作系统之间的数据交换。一般情况下,NetBIOS 是运行在 LLC2 链路协议之上的,是一种基于组播的网络访问接口。为了在 TCP/IP 协议栈上实现 NetBIOS,RFC 规定了一系列交互标准,以及几个常用的 TCP/UDP 端口,如下。

A). 139:NetBIOS 会话服务的 TCP 端口;

B). 137:NetBIOS 名字服务的 UDP 端口;

C). 136:NetBIOS 数据报服务的 UDP 端口。

Windows 操作系统实现了 NetBIOS over TCP/IP 功能,并开放了 139 端口。

WinNuke攻击原理是利用了 WINDOWS 操作系统的一个漏洞,向139 端口发送一些携带 TCP 带外(OOB)数据报文,但这些攻击报文与正常携带 OOB 数据报文不同的是,其指针字段与数据的实际位置不符,即存在重叠, WINDOWS 操作系统在处理这些数据的时候,就会崩溃。

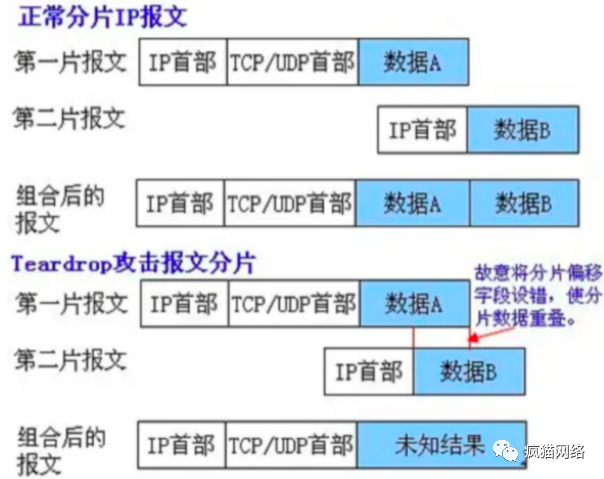

5.3 Teardrop攻击

Teardrop是基于UDP的病态分片数据包的攻击方法,其工作原理是向被攻击者发送多个分片的IP包(IP分片数据包中包括该分片数据包属于哪个数据包以及在数据包中的位置等信息),某些操作系统收到含有重叠偏移的伪造分片数据包时将会出现系统崩溃、重启等现象。(利用UDP包重组时重叠偏移(假设数据包中第二片IP包的偏移量小于第一片结束的位移,而且算上第二片IP包的Data,也未超过第一片的尾部,这就是重叠现象。)的漏洞对系统主机发动拒绝服务攻击,最终导致主机宕机;对于Windows系统会导致蓝屏死机,并显示STOP 0x0000000A错误。)

6、小结

本文主要描述了DDoS的概念,下一篇将详细描述各种DDoS和CC的手法。

声明:文章内容均来自互联网,并且仅是对攻击原理进行理论性描述,未具体提供任何可用于直接进行攻击实现的手段,目的是为了进行学习交流,请读者们洁身自好,不要尝试利用,以免误入歧途。