DDoS和CC攻击原理(下)

0、前言

本主题研究DDoS和CC的实现原理以及其具体的实现方法,并对如何检测和防护进行说明。

文章一共分为(上)(中)(下)三篇,

(上)主要描述DDoS基本原理和实现攻击的基础和思路;

(中)主要列举可用于DDoS和CC的方法;

(下)主要对攻击原理进行总结并提出目前主流的防护机制。

1、攻击基础

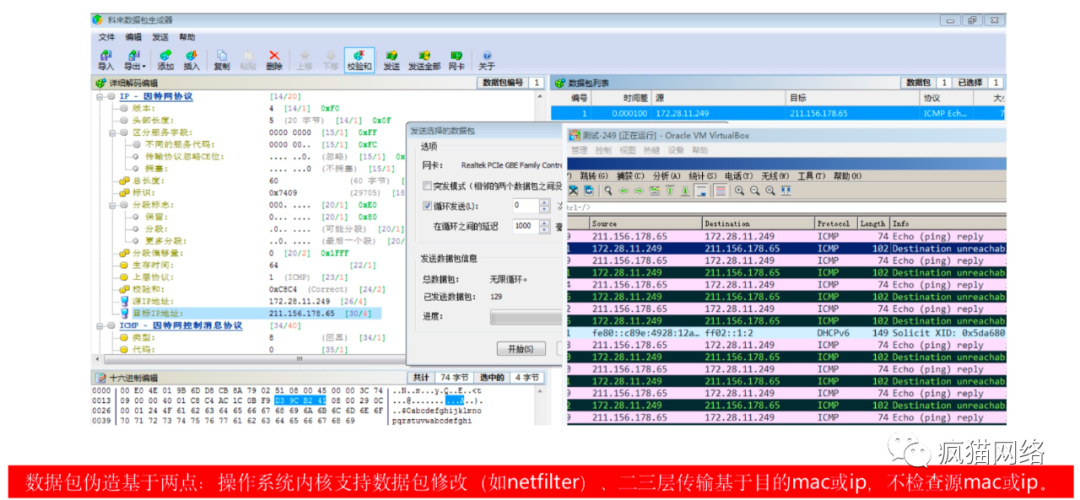

根据前两篇文章,我们知道了DDoS和CC能够实现攻击的技术基础是:源、目的ip地址伪造,数据包参数伪造。

下面,我们总结一下具体是什么技术使得DDoS和CC能够成为现实。

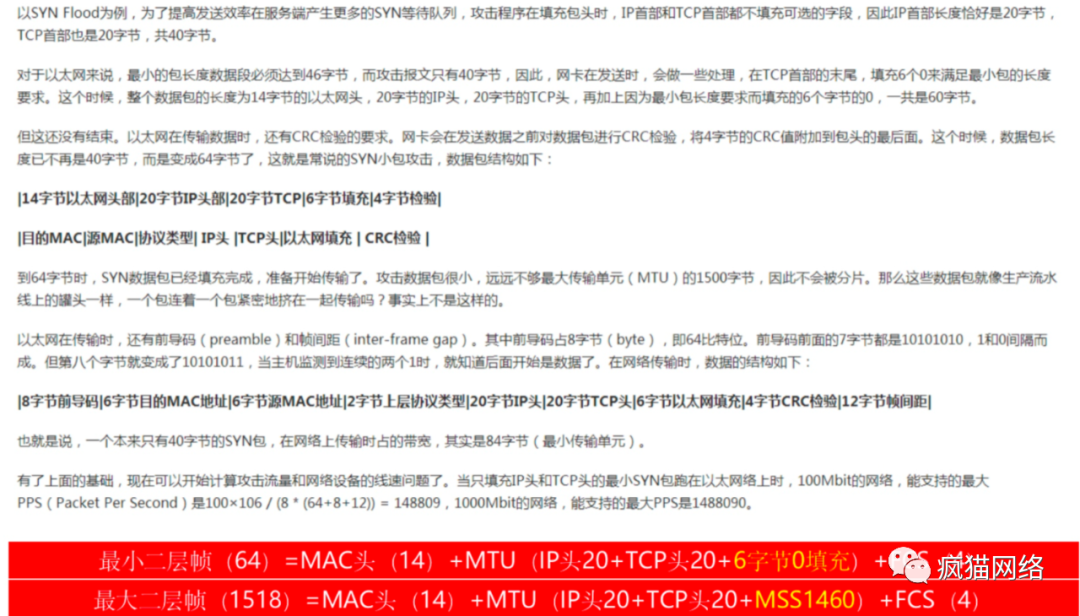

1.1 小包技术

1.2 大量的公共服务器产生反射流量

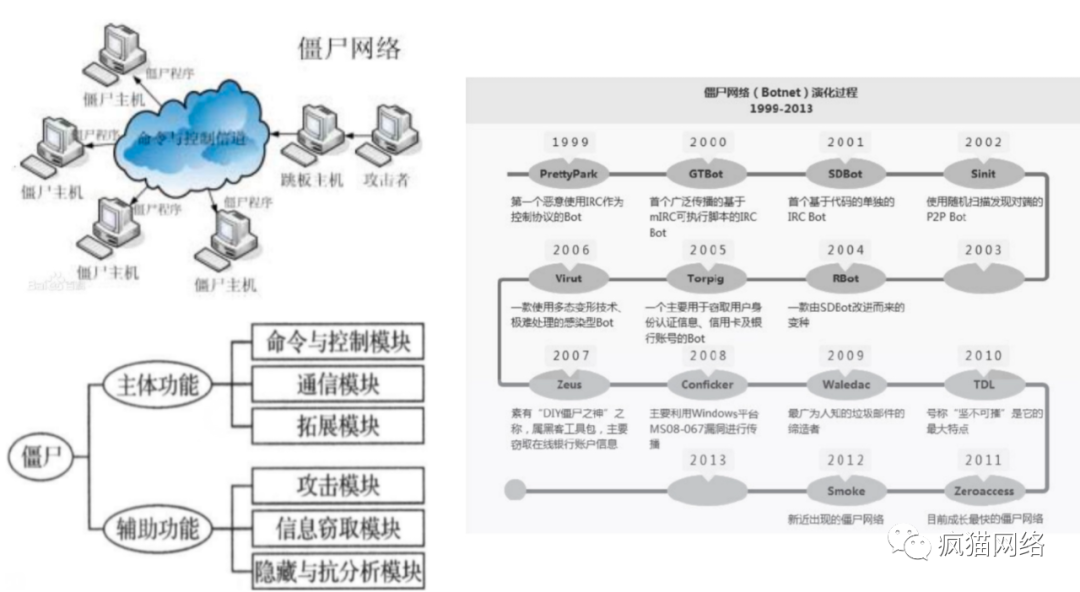

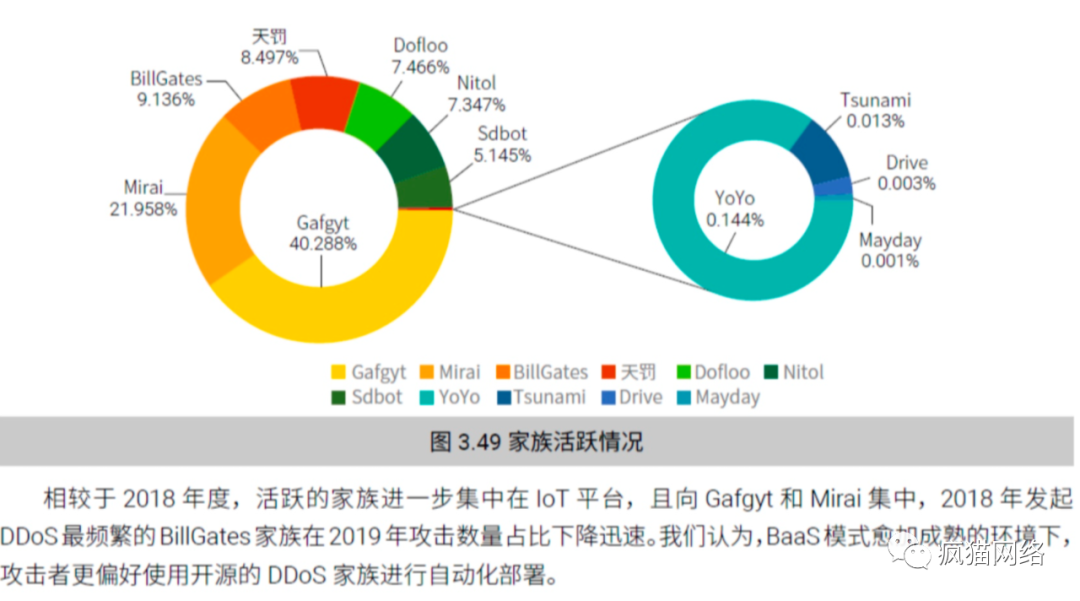

1.3 僵尸网络(botnet)

目前主流的僵尸网络包括:IoT设备僵尸网络、挖矿僵尸网络等

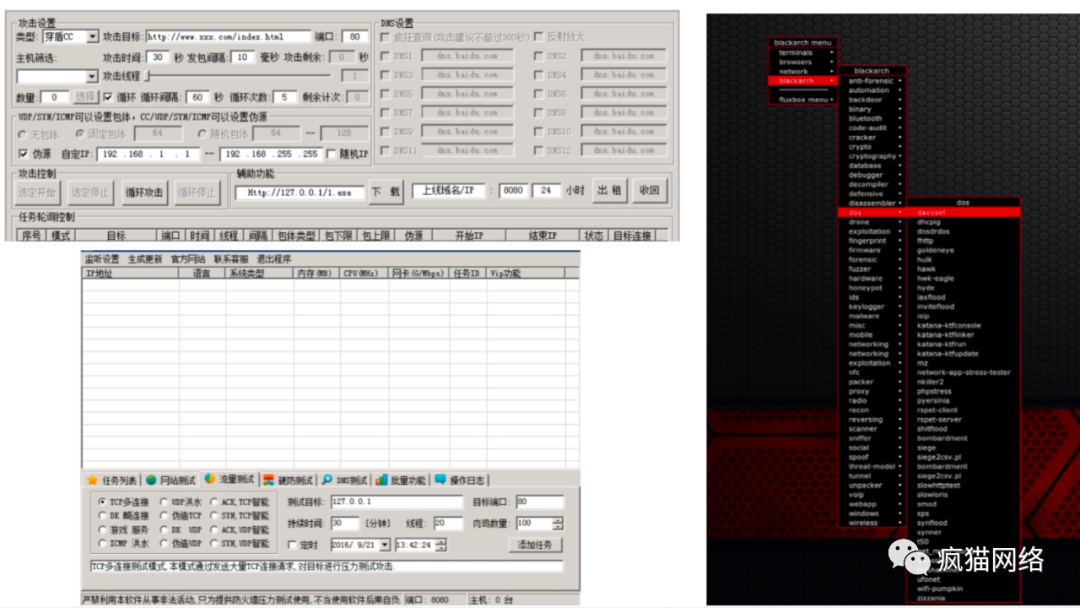

1.4 免费、付费发包工具、脚本

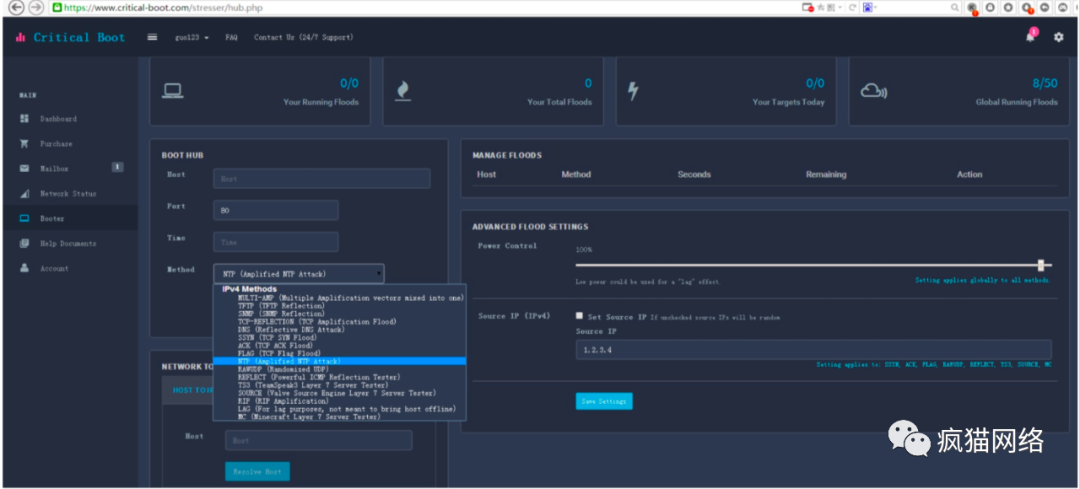

1.5 在线攻击平台

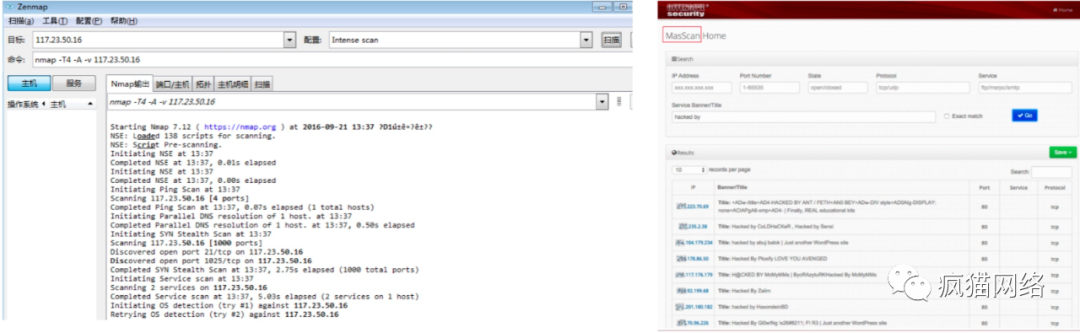

1.6 目标扫描--域名、IP、端口、服务

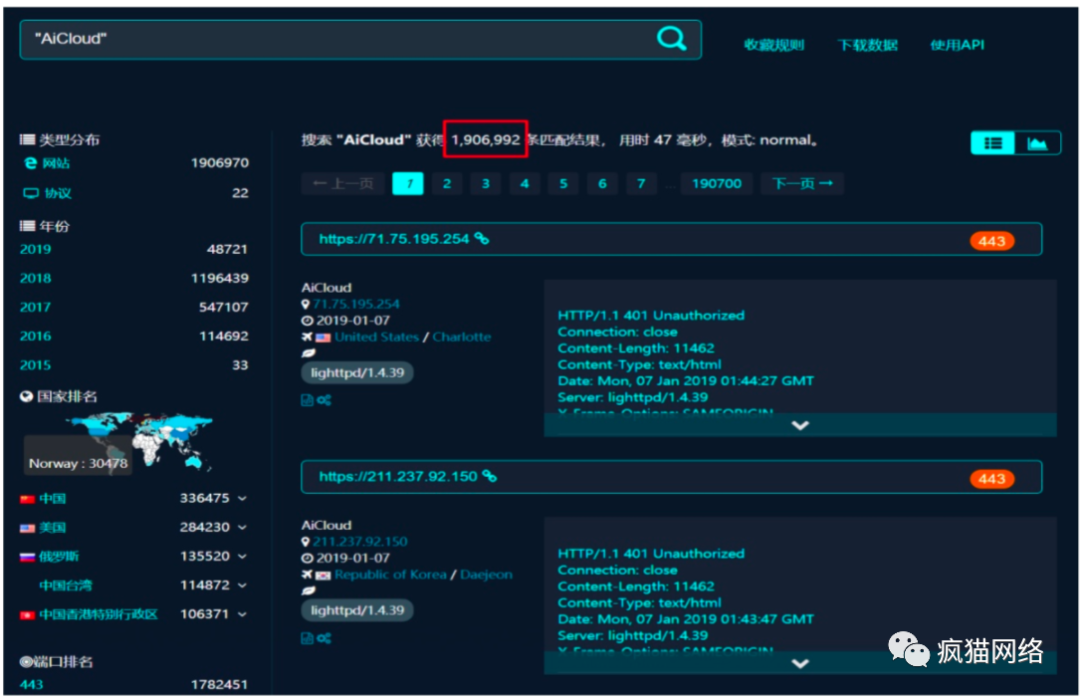

1.7 空间搜索引擎

以下为一些常用的搜索工具:

https://fofa.so/ https://www.zoomeye.org/ https://censys.io https://www.shodan.io

2、攻击特点

2.1 攻击特点的总结

3、受攻击时服务器参数情况

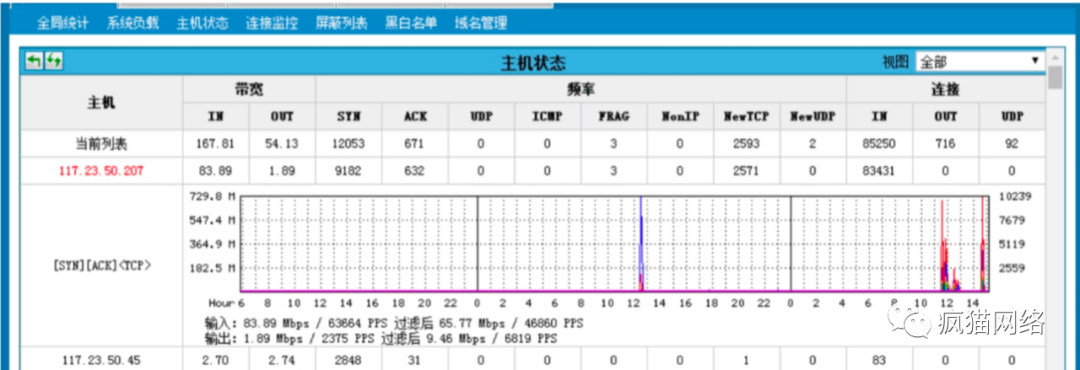

3.1 设备发现攻击时的状态图

1、接收的数据包类型(syn、ack、frag、icmp、http等)

2、包速pps

3、流量bps

4、连接数(并发、新建)

5、应用请求数qps

6、丢包重传

7、错误日志

说明:攻击发生时上述参数会有一个或者多个明显超过正常值。

4、攻击抓包示例

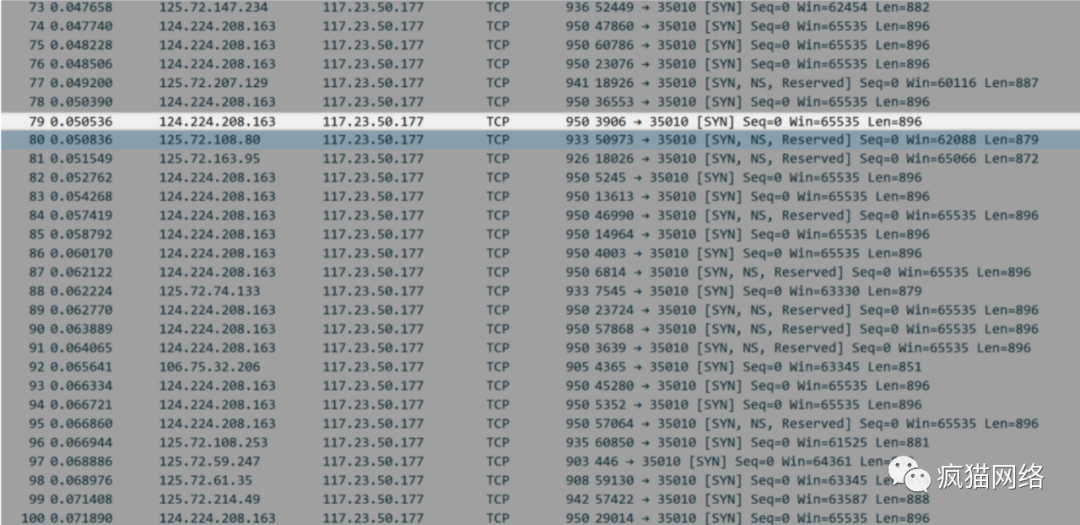

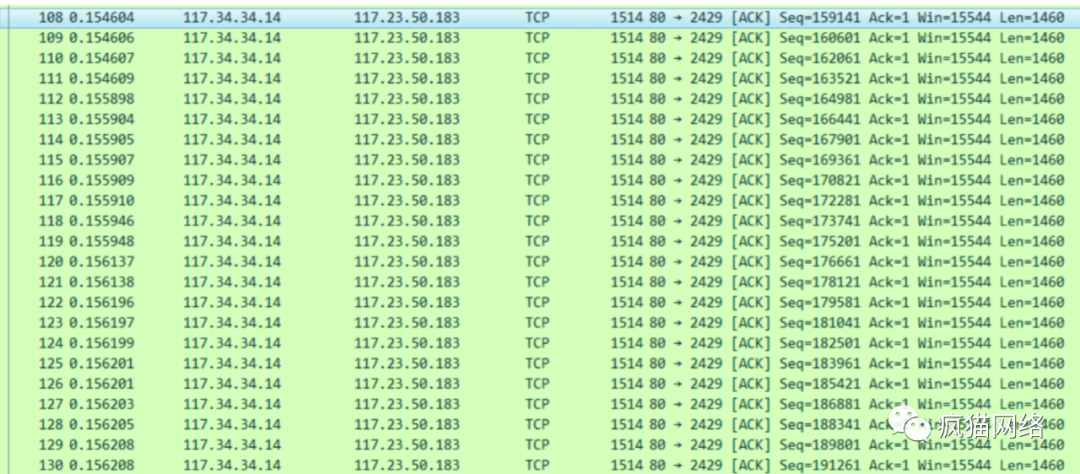

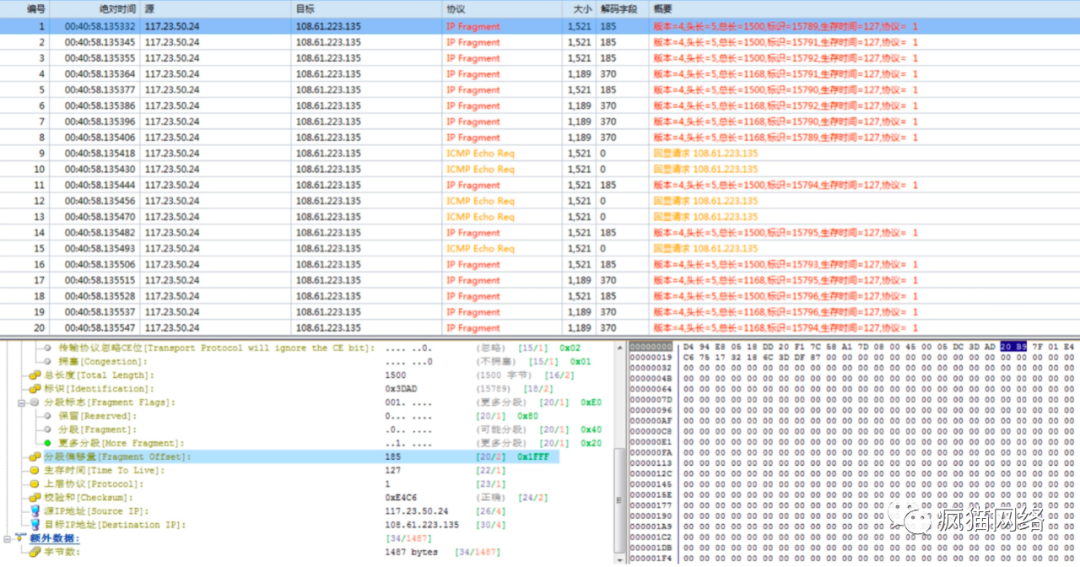

以下是一些来自实际攻击案例中的数据包样例,(中)篇中已描述过各种攻击手法,这里不再对每个数据包做详细讲解。

4.1 syn攻击

4.2 ack攻击

4.3 frag攻击

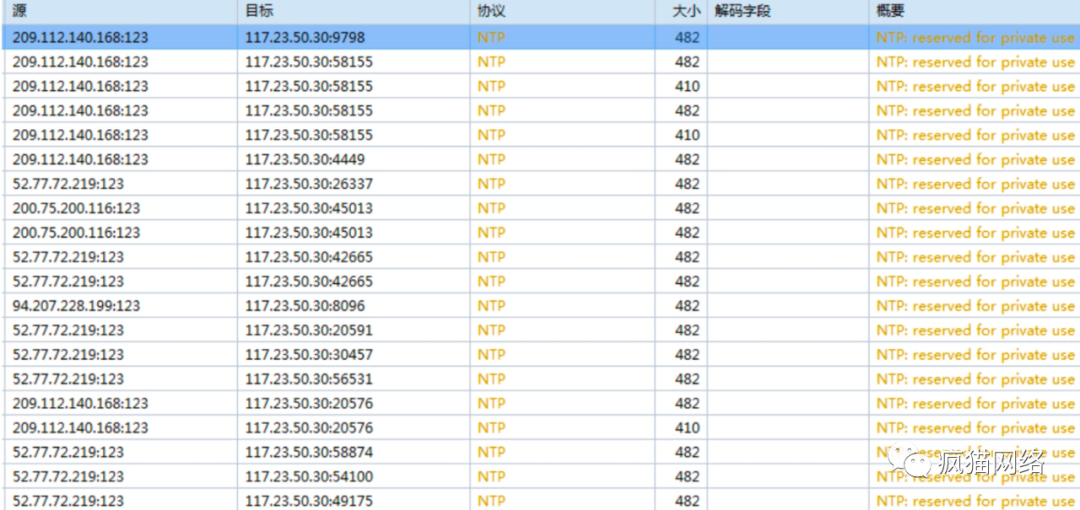

4.4 NTP反射攻击

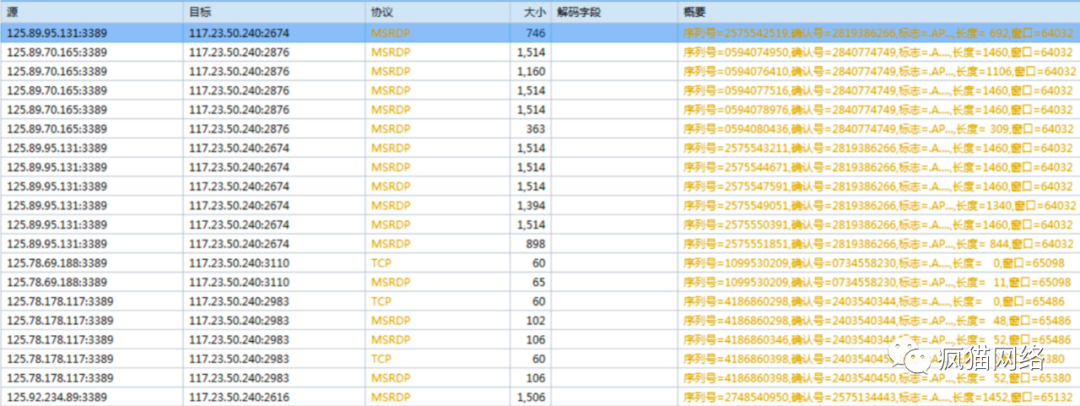

4.5 3389反射攻击

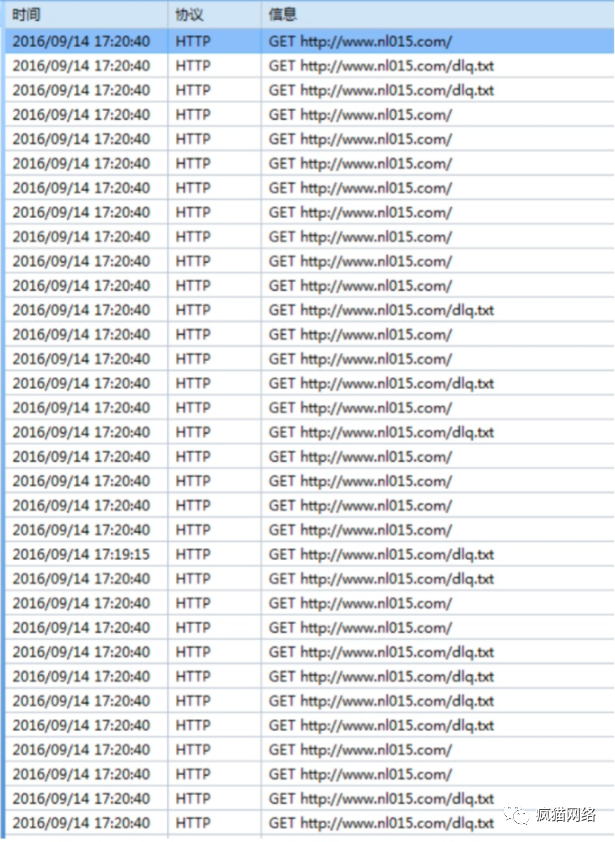

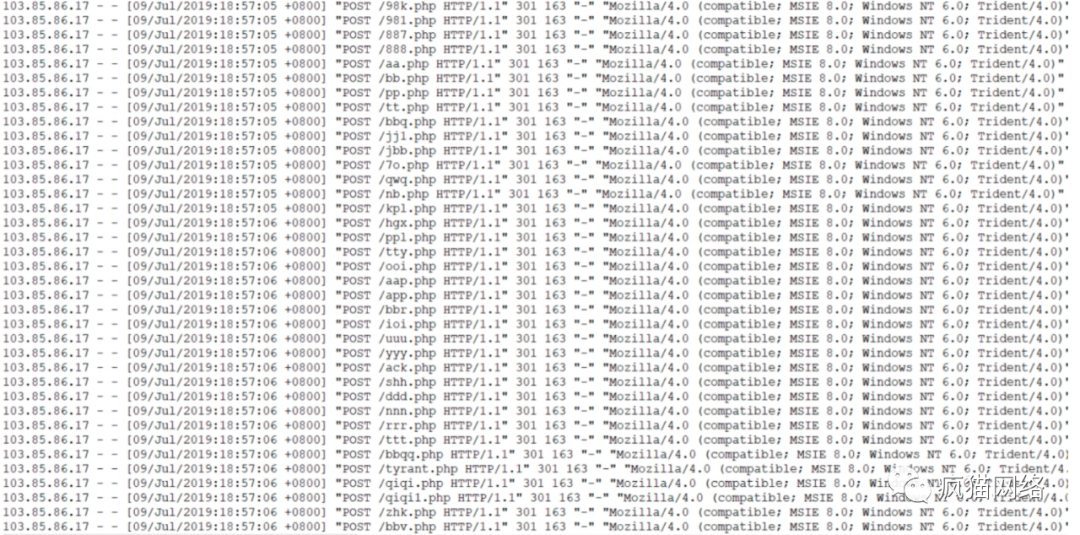

4.6 cc攻击

5、解决方案

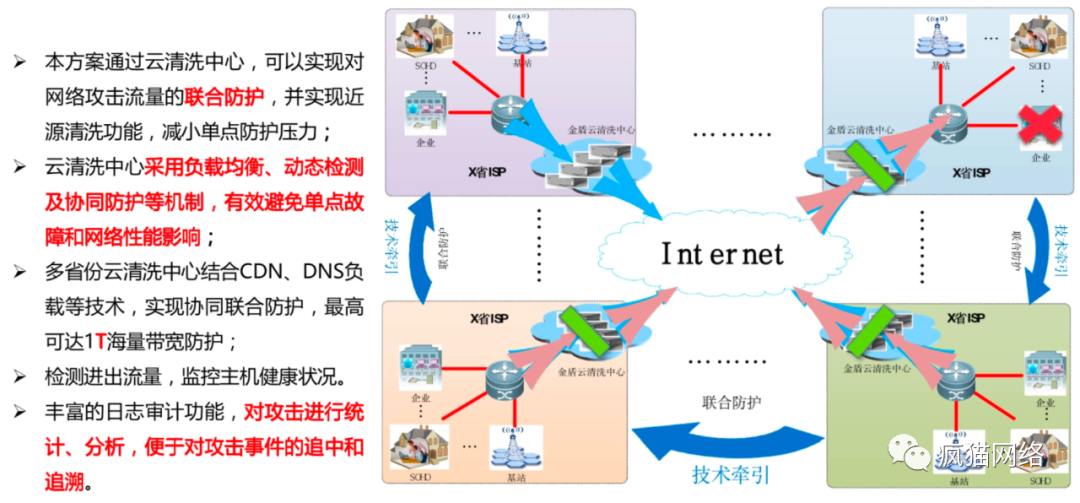

目前对其解决方案主要分两大类一类是流量清洗对抗还有一类是IP分层对抗。

IP分层主要为对不用地域不同级别用户进行IP分配,以实现攻击者攻击的IP地址不会影响到有价值的用户IP,而流量清洗者是使用清洗设备对攻击流量进行阻拦。

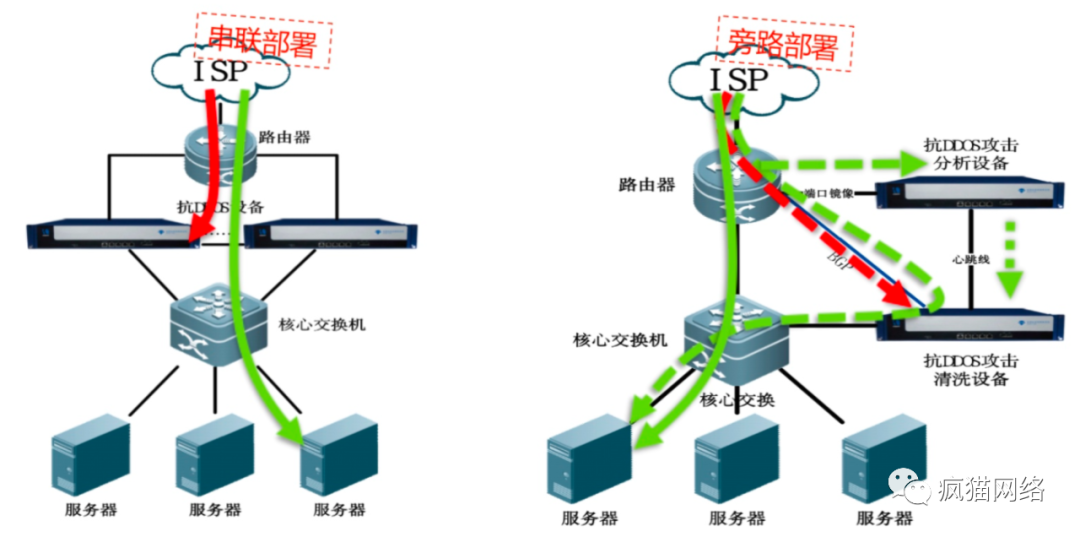

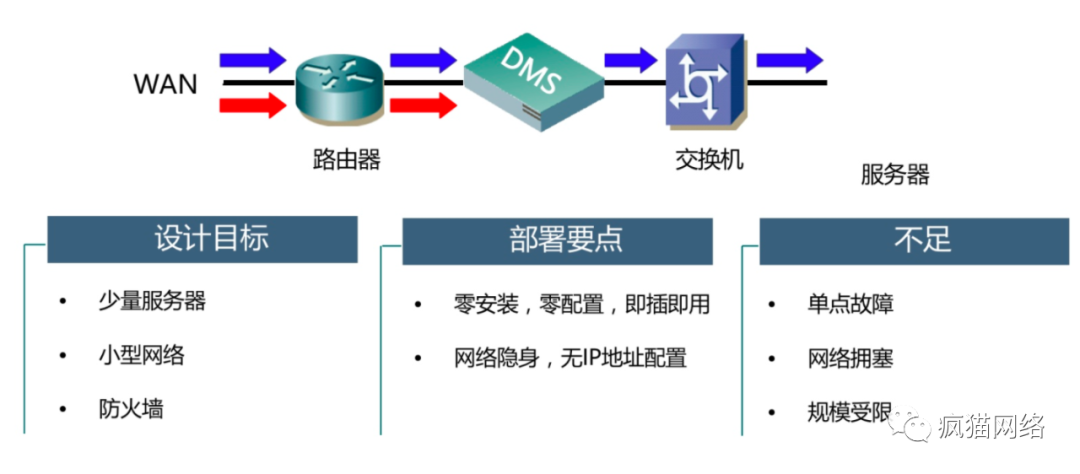

通过单机串联部署模式或分层旁路部署模式将攻击流量进行分析、清洗和回馈操作。以达到保护用户网络资源、 计算资源、应用资源的目的。

串联部署:该部署方式通常用在较小的业务流量、部署在业务系统前针对其直接进行防护的场景。

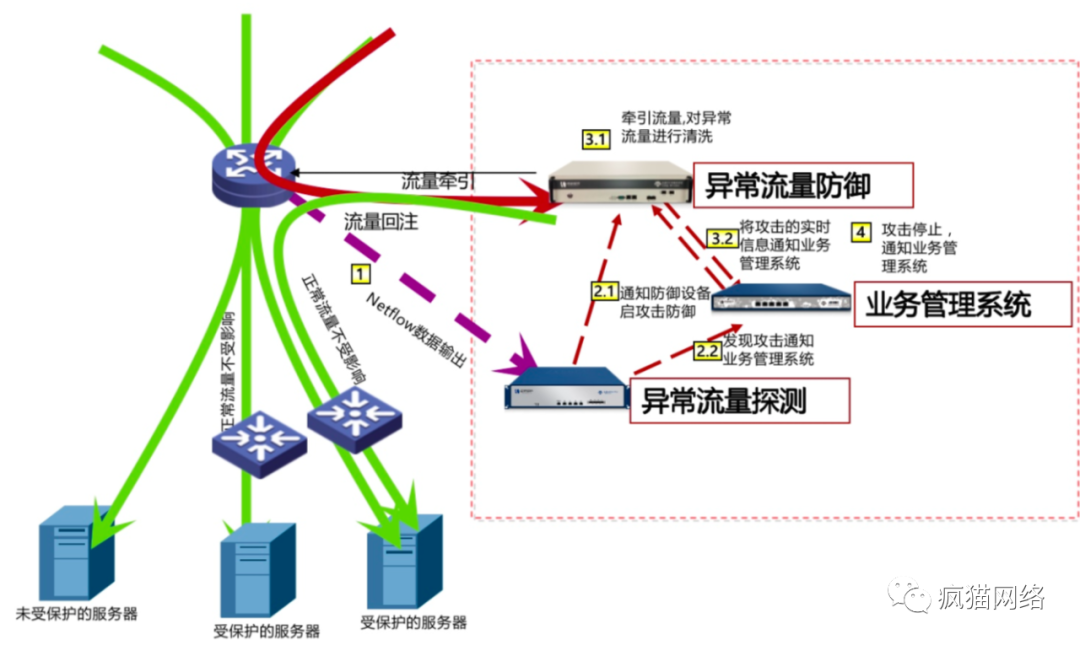

旁路清洗部署

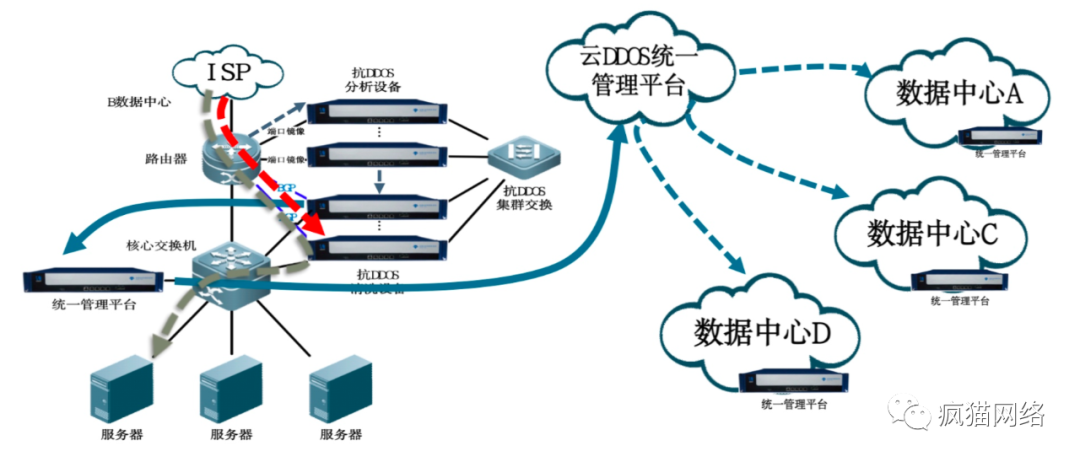

通过对高性能DDOS设备进行集群,防御高并发量的DDOS攻击,处理峰值能够达到1T以上,并通过云统一管理平台进行集中管理和策略下放,实现多点部署,统一管控,集中防护的作用。

通过NAT结合负载均衡的技术,以实现有效隐藏用户计算资源、网络资源及应用资源的目的,同时为用户提供云DDOS增值服务。

分布式

6、防护机制

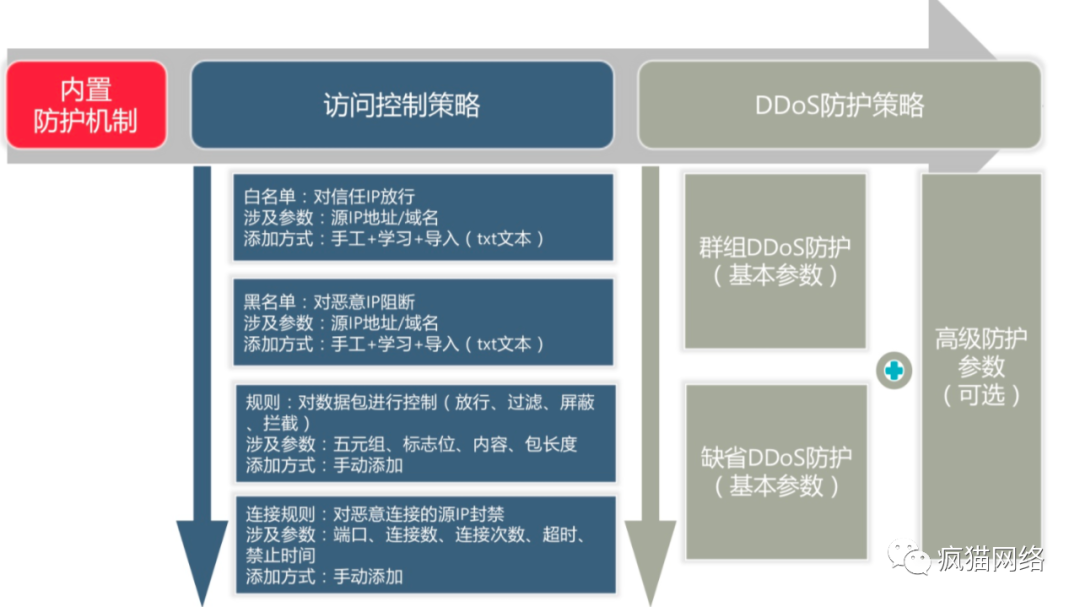

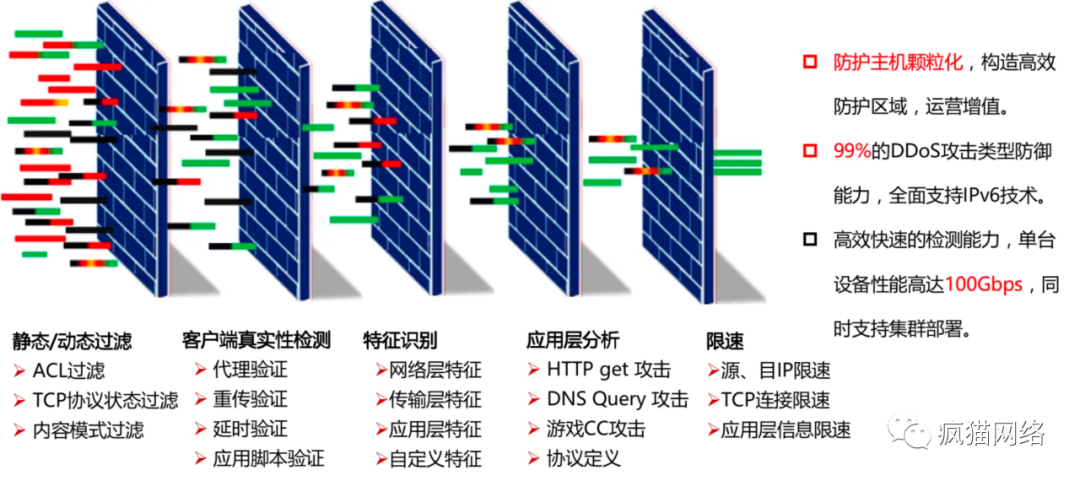

以下是对抗DDoS攻击的一个常规防护技术框架,一般来说,也是一个专业抗DDoS设备的常规功能。

6.1 防护框架

6.2 逆向验证DDoS防护

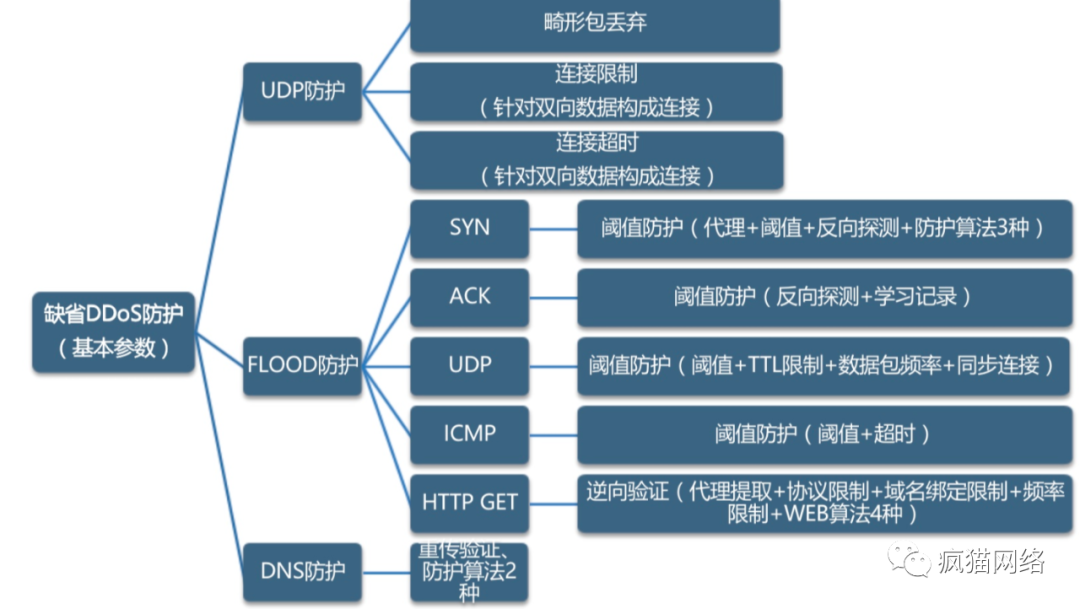

6.3 缺省DDoS防护(基本参数)

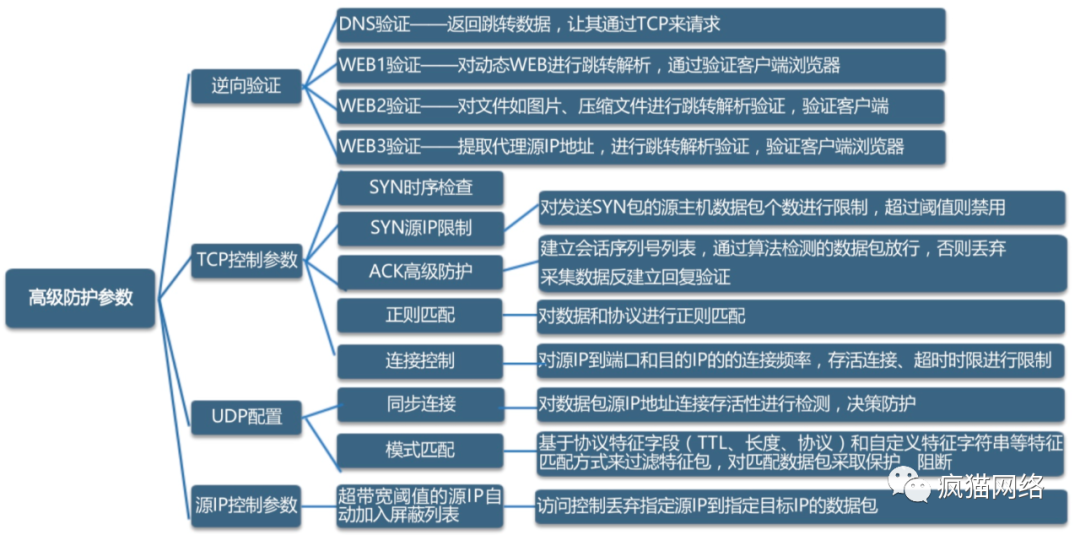

6.4 高级防护参数

6.5 异常发现和告警能力

声明:文章内容均来自互联网,并且仅是对攻击原理进行理论性描述,未具体提供任何可用于直接进行攻击实现的手段,目的是为了进行学习交流,请读者们洁身自好,不要尝试利用,以免误入歧途。