数以百万计使用Broadcom Wi-Fi芯片的智能手机可能会被空中黑客入侵

就在昨天,苹果紧急发布了一个iOS 10.3.1补丁更新,以解决一个严重漏洞,该漏洞可能使同一Wifi网络中的攻击者能够在iPhone、iPad和iPod中使用的Broadcom Wifi SoC(片上软件)上远程执行恶意代码。

该漏洞被描述为堆栈缓冲区溢出问题,由谷歌的Project Zero工作人员Gal Beniamini发现。他今天在一篇长篇博客文章中详细介绍了自己的研究,称该漏洞不仅影响苹果,还影响所有使用Broadcom Wi-Fi堆栈的设备。

Beniamini表示,Broadcom固件代码中的堆栈缓冲区溢出问题可能会导致远程代码执行漏洞,允许智能手机WiFi范围内的攻击者在设备上发送和执行代码。

高技能攻击者还可以部署恶意代码,完全控制受害者的设备,并在受害者不知情的情况下安装恶意应用程序,如银行特洛伊木马、勒索软件和广告软件。

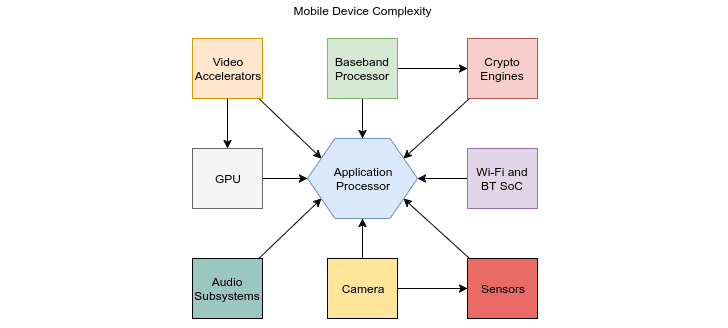

贝尼亚米尼将在即将发布的下一篇博文中解释攻击者如何利用其对Wi-Fi SoC的假定控制,进一步将其权限升级到应用程序处理器,从而接管主机的操作系统。

无线宽带Wi-Fi SoC黑客攻击

据研究人员称,Broadcom WiFi SoC上运行的固件可能会被欺骗,使其堆栈缓冲区溢出,从而使他能够向Wi-Fi控制器发送精心制作的WiFi帧(带有异常值),从而使固件堆栈溢出。

贝尼亚米尼随后将该值与芯片组的频繁定时器触发相结合,逐渐覆盖设备内存(RAM)的特定块,直到他的恶意代码被执行。

因此,要利用该漏洞,攻击者需要位于受影响设备的WiFi范围内,才能悄悄接管该设备。

“虽然Wi-Fi SoC上的固件实现极其复杂,但在安全性方面仍然落后,”贝尼阿米尼解释道。“具体来说,它缺乏所有基本的漏洞缓解措施,包括堆栈cookie、安全断开链接和访问权限保护。”

研究人员还在博客文章中详细介绍了一个概念验证Wi-Fi远程代码执行漏洞,并在当时完全更新(现已修复)的Nexus 6P上成功执行了该漏洞,运行Android 7.1.1版本NUF26K–;2月份测试时最新的Nexus设备。

该漏洞是Beniamini在Broadcom Wi-Fi芯片固件版本6.37.34.40中发现的几个漏洞之一。

Nexus&;iOS发布;其他人必须等待!

Google Project Zero团队于去年12月向Broadcom报告了这一问题。由于该漏洞存在于Broadcom的代码中,智能手机制造商必须等待芯片供应商的补丁,然后才能测试该补丁并将其推广到自己的用户群。

苹果和谷歌都通过周一发布的安全更新解决了该漏洞,谷歌通过其Android 2017年4月安全公告发布了更新,苹果发布了iOS 10.3.1更新。

该研究人员表示,该缺陷仍会影响三星的大多数旗舰设备,包括Galaxy S7(G930F,G930V)、Galaxy S7 Edge(G935F,G9350)、Galaxy S6 Edge(G925V)、Galaxy S5(G900F)和Galaxy Note 4(N910F)。