IPFS 网络钓鱼正在兴起,使活动删除变得更加复杂

图片:土坯股票

为了成功进行网络钓鱼操作,网络犯罪分子通常需要在线托管网络钓鱼页面。受害者连接到它并向它提供他们的凭据或信用卡号,从而上当受骗。

网络钓鱼活动通常会在几分钟内被检测到,因为它们往往针对很多人,其中一些人会立即将其报告给安全公司或CSIRT(计算机安全事件响应团队)团队。这些团队可能会调查此案,但通常首要任务是关闭网络内容,以便稍后单击欺诈链接的任何人都无法访问它。删除网络钓鱼内容可能需要几分钟或几个小时。

这就解释了为什么网络犯罪分子确实花费大量时间来破坏网站以托管他们的钓鱼内容或注册一些免费的网络托管服务并存储他们的内容。增加网络钓鱼页面的可用性和正常运行时间对于网络犯罪分子来说绝对是个好主意。这就是 IPFS 的用武之地。

什么是 IPFS?

IPFS 代表行星际文件系统。IPFS 是 2015 年创建的用于托管数据的点对点网络和协议。它建立在去中心化系统上,类似于种子文件。用户可以通过地址访问内容,其他对等方可以使用分布式哈希表 (DHT) 从任何拥有内容的节点查找和请求内容。

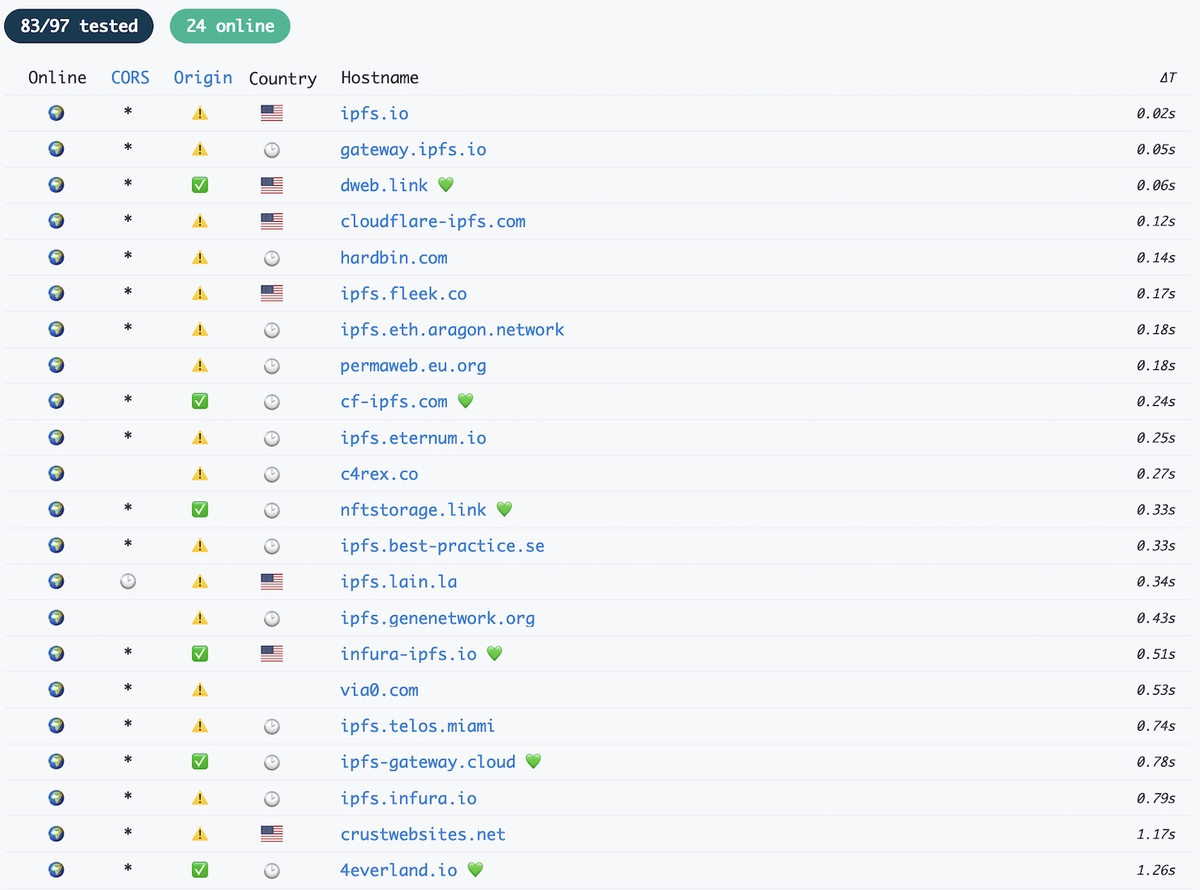

不属于该全球 IPFS 网络的用户可以使用各种IPFS 网关访问其内容(图 A)。

图A

IPFS 的公共网关示例列表。图片:ipfs.github.io。

存储在 IPFS 上的任何文件都可以使用以下约定通过唯一的内容标识符 (CID) 进行检索:

https://<网关>/ipfs/<CID 哈希>

从 IPFS 请求的任何文件都通过网络上的任何参与节点提供服务。

IPFS 对网络犯罪分子有什么好处?

与托管在透明网络上的普通网络钓鱼页面相比,IPFS 上的网络钓鱼页面更难删除。由于多个 IPFS 节点可以托管内容,因此网络钓鱼页面可能会在不确定的时间内保持在线状态,可能会持续数月,或者如果没有节点再托管它,就会自然消失。

为了确保删除这些欺诈性内容,网络防御者需要付出比平时更多的努力。他们需要访问所有指向该文件的网关,并要求从其缓存中删除内容。

幸运的是,即使内容保持在线,指向欺诈内容的链接也始终可以报告给反网络钓鱼服务,例如谷歌安全浏览,这将很快将链接标记为恶意并阻止用户访问它。

IPFS 网络钓鱼示例

Trustwave 的 SpiderLabs 团队的研究人员最近曝光了一些 IPFS 网络钓鱼案例。

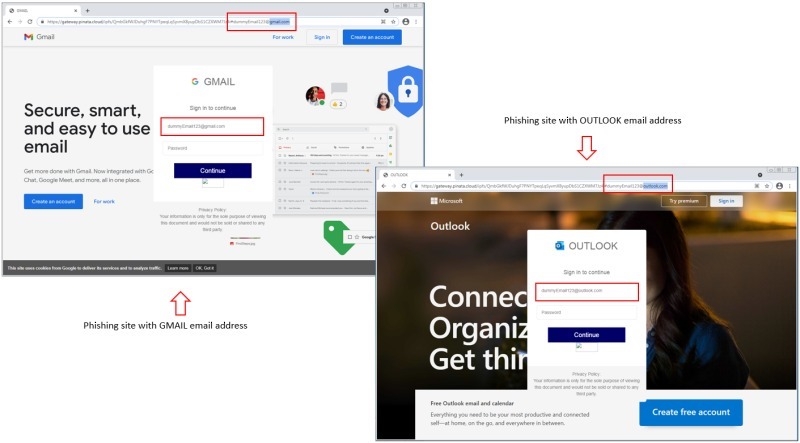

Chameleon 网络钓鱼页面是一种网络钓鱼页面,它会根据受害者的电子邮件地址更改其外观。网络钓鱼页面实际上会根据电子邮件地址加载徽标和背景内容(图 B)。

图B

相同的 IPFS 网络钓鱼 URL 根据受害者的电子邮件地址显示两种不同的内容。图片:信任波

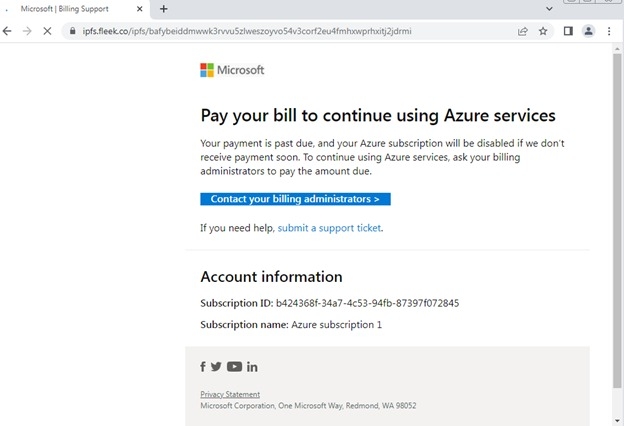

Trustwave 提供的另一个示例显示了一封伪装成来自 Microsoft 的关于 Azure 订阅的网络钓鱼电子邮件。该电子邮件包含一个恶意 HTML 文件,该文件指向一个实际托管在 IPFS 网络上的网络钓鱼页面(图 C)。

图C

带有 HTML 附件的网络钓鱼电子邮件会导致 IPFS 网络钓鱼页面。图片:信任波

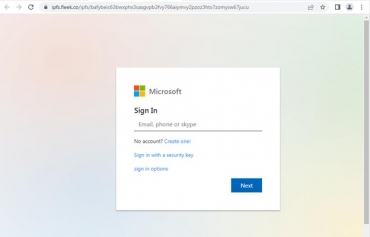

用户打开附件后,将访问托管在 IPFS 网络上的网络钓鱼页面。它要求用户单击联系链接,然后显示要求用户提供 Microsoft 凭据的网络钓鱼页面(图 D)。

图 D

托管在 IPFS 网络上的 Microsoft 网络钓鱼页面。图片:信任波。

托管在 IPFS 网络上的 Microsoft 网络钓鱼页面。图片:信任波。

将持续增长的威胁

IPFS 不是一种全新的技术,但网络犯罪分子采用它是一种可以预见的新现象。每次新技术发展时,总会有犯罪头脑的人为了他们的需要而歪曲它。

Trustwave 表示,他们观察到超过 3,000 封包含钓鱼 URL 的电子邮件在过去 90 天内使用了 IPFS,并提到“很明显,IPFS 正日益成为钓鱼网站的流行平台”。

可以针对 IPFS 网络钓鱼采取什么措施?

如前所述,IPFS 是一个点对点网络,它使内容更难被删除。当它只需要向托管公司或 DNS 提供商报告网络钓鱼页面以将其存储在通常的 Web 中时将其关闭时,它需要寻址所有导致欺诈性内容的 IPFS 网关才能将其关闭。

阻止互联网用户访问此类网络钓鱼页面的更快方法是将其报告给反网络钓鱼服务,该服务将阻止对运行这些服务的所有用户的访问。