CVE-2022-26138 Confluence 应用程序身份认证硬编码漏洞分析与复现

VSole2022-07-21 11:30:03

漏洞信息

2022.07.20 Atlassian 官方通报了 Questions for Confluence 应用程序存在硬编码漏洞 CVE-2022-26138,当 Confluence 安装该应用程序后,会自动新增一个硬编码的管理员账号密码,影响版本:

- Questions for Confluence 2.7.x 2.7.34/2.7.35

- Questions for Confluence 3.0.x 3.0.2

漏洞分析

目前官网下载不到存在漏洞的 Questions 安装程序,但是在互联网上通过搜索还是能够找到漏洞版本的 。安装完 Confluence 后,需要上传安装 Questions 插件:

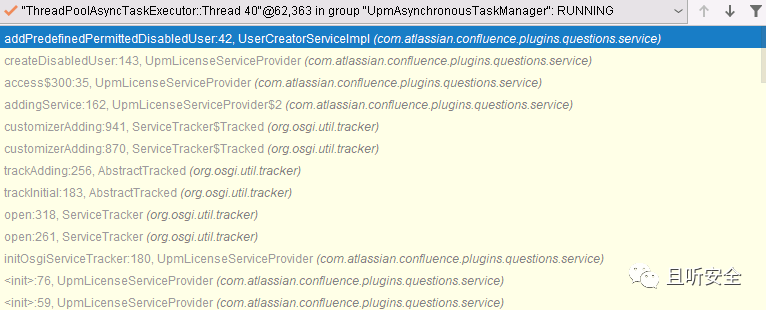

在上传安装的过程中,将实例化 `UserCreatorServiceImpl` 对象:

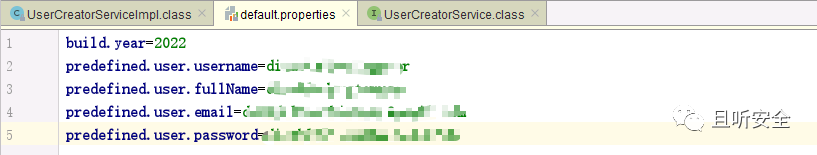

其中的 `username` 、 `password` 等参数来自于 `default.properties` ,这些都是写死在配置文件:

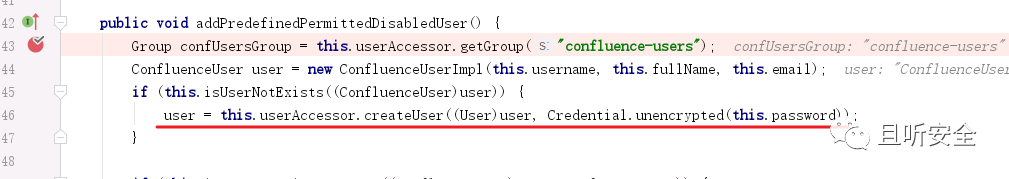

接着在安装过程中会调用 `addPredefinedPermittedDisabledUser` :

完成创建用户操作并写入数据库。完成许可证输入后就可以开始使用:

新增的硬编码用户具有管理员权限:

由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用本人负责,且听安全及文章作者不为此承担任何责任。

VSole

网络安全专家