FileWave MDM 中的缺陷可能允许黑客入侵 +1000 个组织

FileWave 移动设备管理 (MDM) 产品中的多个缺陷使组织面临网络攻击。

Claroty 研究人员在 FileWave MDM 产品中发现了两个漏洞,使一千多家组织面临网络攻击。FIleWave MDM 被组织用来查看和管理设备配置、位置、安全设置和其他设备数据。组织可以使用 MDM 平台向设备推送强制性软件和更新、更改设备设置、锁定以及在必要时远程擦除设备。

现在修补的漏洞是一个身份验证绕过问题,被跟踪为 CVE-2022-34907,一个硬编码的加密密钥被跟踪为 CVE-2022-34906。这两个问题都存在于 FileWave MDM 版本 14.6.3 和 14.7.x 之前的 14.7.2 之前。FileWave 本月早些时候解决了 14.7.2 版本中的漏洞。

远程攻击者可以触发漏洞绕过身份验证并获得对 MDM 平台及其托管设备的完全控制。

身份验证绕过漏洞可以让远程攻击者获得“super_user”访问权限并完全控制 MDM 安装,然后使用它来管理目标组织的任何设备。

“在我们的研究过程中,我们能够识别 FileWave MDM 产品套件的身份验证过程中的一个严重缺陷,从而使我们能够创建一个绕过平台中的身份验证要求并实现超级用户访问(平台的最高特权用户)的漏洞。 ” 阅读Claroty 发表的分析。 “通过利用此身份验证绕过漏洞,我们能够完全控制任何连接互联网的 MDM 实例。”

研究人员发现多个行业的 1,100 多个组织使用有缺陷的 MDM。

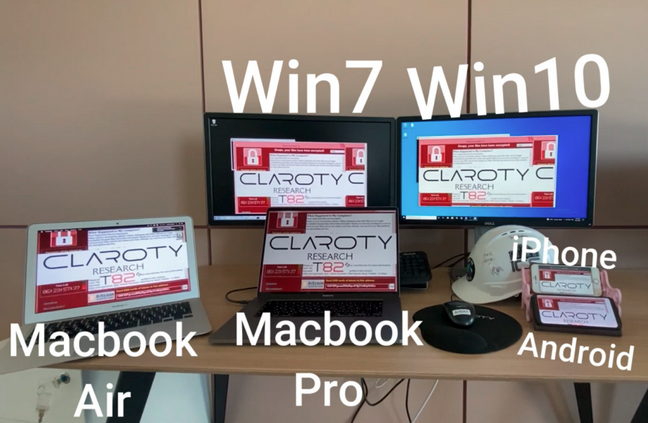

为了演示 CVE-2022-34907 漏洞,专家们创建了一个标准的 FileWave 设置,并注册了我们自己的 6 台设备。他们利用该漏洞泄露了有关由 MDM 服务器实例管理的所有设备的数据。

“最后,使用允许 IT 管理员在托管设备上安装软件包和软件的常规 MDM 功能,我们在每个受控设备上安装了恶意软件包,在每个托管设备上弹出假勒索软件病毒。这样做,我们展示了潜在的攻击者如何利用 Filewave 的功能来控制不同的托管设备。” 阅读Claroty 发表的帖子。

研究人员演示了如何利用该漏洞在由专家入侵的实例管理的设备上安装勒索软件。

“如果恶意使用此漏洞,远程攻击者可以轻松攻击和感染由 FileWave MDM 管理的所有互联网可访问实例,允许攻击者控制所有托管设备,访问用户的个人家庭网络、组织的内部网络等等,”Claroty 总结道。