APT-C-36套路翻新,借新版RAT发起攻击

第118期

你好呀~欢迎来到“安全头条”,站长小安将为大家奉上新鲜、实时、有趣的安全热点。在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、总统下令禁删内容,巴西社交网络内容新规落地

近日,巴西总统Jair Bolsonaro发布一项法令,要求临时禁止社交网络删除某些内容,并直言明年选举若连任失败,唯一的理由就是投票受到了操纵。该项法令的发布,是政府第一次明确试图阻止社交网络删除违反其规则的内容。在这项法令下,社交网络只能立即删除涉及暴力、毒品、裸体,或者鼓励犯罪或侵犯版权的内容,否则移除任何其他内容都将需要法院命令。巴西政府官方Twitter发文进一步解释称,该法令下“禁止删除可能导致任何形式的‘政治、意识形态、科学、艺术或宗教秩序审查‘的内容。”[点击“阅读原文”查看详情]

2、实时记录,新加坡机器人监控不良社交行为

新加坡Home Team Science and Technology Agency (HTX)开始部署两台名为 Xavier的机器人,通过360度视野摄像头与分析软件来实时检测不良社交行为。据媒体披露,公共场合吸烟、违反疫情管理限制(五人以上聚集)、非法驾驶汽车摩托、不当停放自行车,以及在街头非法销售商品等行为都在Xavier机器人检测范围之内。执行检测任务期间,Xavier机器人会在公职人员预先设定的巡逻路线上移动,并将记录下来的不良行为直接反馈到中央警察中心,以便向违规者下发警告信息。[点击“阅读原文”查看详情]

3、微软9月安全更新,发布66个漏洞补丁

微软官方发布了9月安全更新。此次安全更新共计发布了66个漏洞补丁,其中包含3个严重漏洞,62个高危漏洞,具体涵盖了Windows操作系统、Azure、Edge、Office、BitLocker等组件。目前,包括360安全卫士、360安全卫士团队版、360本地安全大脑、360终端安全管理系统等多款安全产品,可保护电脑等终端安全。[点击“阅读原文”查看详情]

4、特殊待遇?Facebook允许部分用户违反平台规定

近日,有媒体披露称Faecbook官方一直给予某些知名用户特殊待遇,其中甚至不乏对平台规则的豁免权。Facebook内部有一套名为XCheck(CrossCheck)的系统。这套单独的系统会将名人、政客、记者等知名用户的帖子评论导入其中,在这套系统的筛选下,部分用户会被“列入白名单”,即不受Facebook公开发布的某些限制政策及内容审查机制的影响。一旦用户符合“具有新闻价值”“有影响力或受欢迎”或者“存在公关风险”等条件,他们就会被列入 XCheck 系统名单。截至2020年,XCheck系统名单上共有 580 万用户,包括Donald Trump、参议员Elizabeth Warren、Faecbook创始人Mark Zuckerberg等人,就在XCheck系统名单之中。[点击“阅读原文”查看详情]

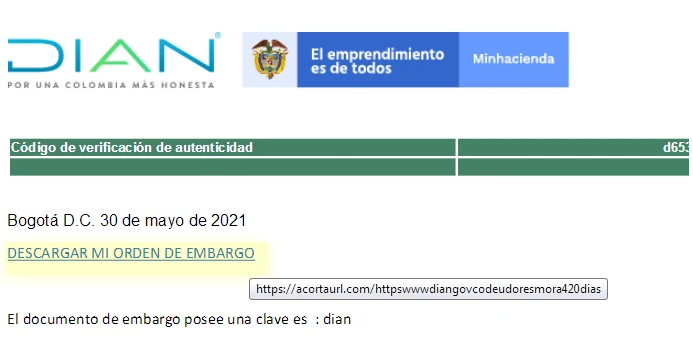

5、APT-C-36套路翻新,借新版RAT发起攻击

APT-C-36是以垃圾邮件为目标针对哥伦比亚和其他南美国家实体的APT组织。近日,有安全机构发布报告称,APT-C-36正在使用新版商业RAT发起攻击。目前,该组织发布的欺诈性电子邮件,不仅冒充哥伦比亚国家税务和海关总局,还有告知证明收件人伴侣外遇的。而不管邮件内容多么仿真或者具有诱惑力,都是为了引诱不明真相的用户上当,点击附件下载恶意文件。不过,这些虚假的电子邮件,普遍存在标点符号书写错误、内容糟糕的特征。[点击“阅读原文”查看详情]