WiFi安全黑洞:70%的家庭WiFi网络可被快速破解

近日,Cyber Ark的安全研究人员Ido Hoorvitch成功破解了以色列特拉维夫5000个WiFi网络样本中的70%,此测试表明家庭WiFi网络安全的形势极为严峻。

Ido Hoorvitch带着WiFi嗅探设备在特拉维夫市中心徘徊,采集了5000个WiFi网络的哈希样本用于研究。

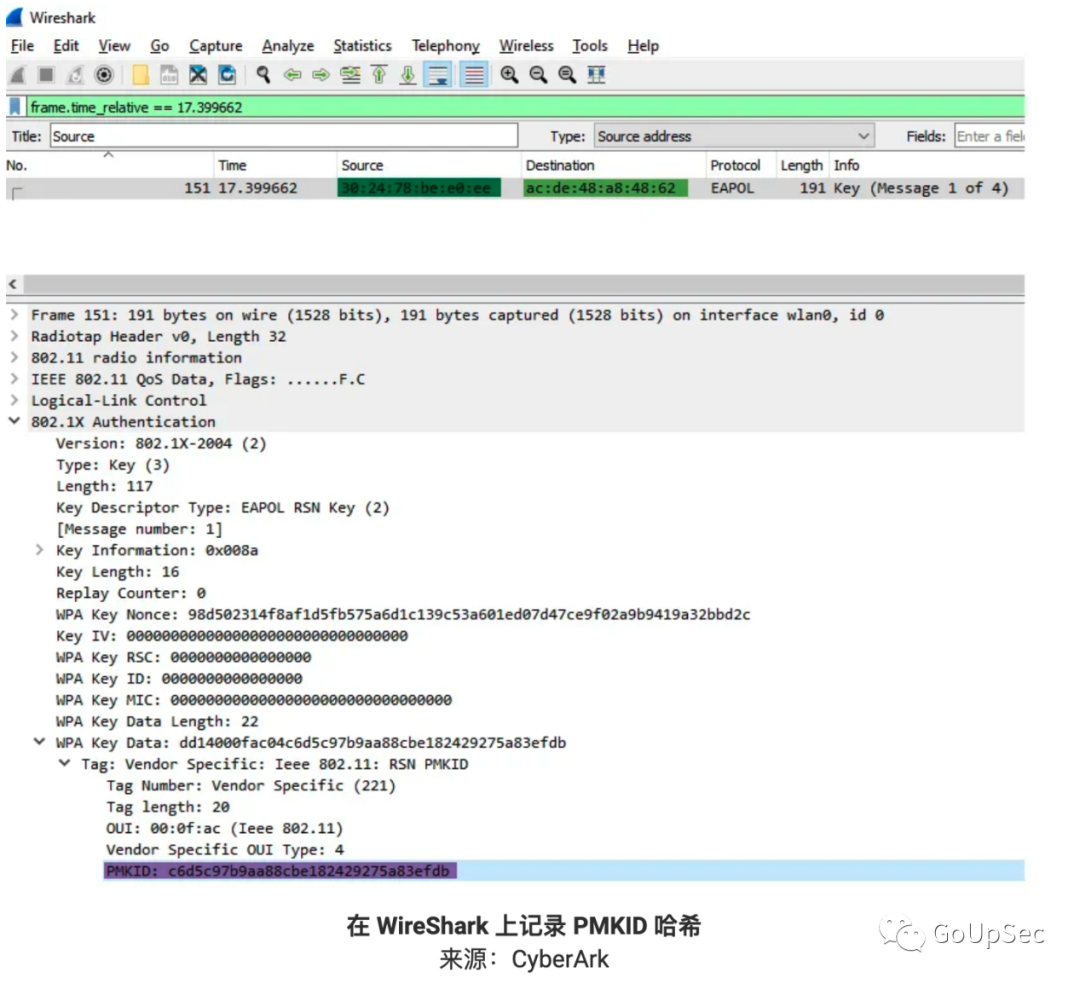

接下来,研究人员利用了一个允许检索PMKID哈希的漏洞,该哈希通常是为漫游目的而生成的。

为了收集PMKID哈希,Hoorvitch购买了一个50美元的网卡(上图),它可以充当监视器和数据包注入工具,并在Ubuntu上使用WireShark进行嗅探,两者都是免费软件。

PMKID哈希包含网络的SSID、密码、MAC地址和一个静态整数。

使用Jens “atom” Steube(Hashcat的首席开发人员)先前发现的方法,研究人员收集了可破解以获取密码的PMKID。

Hoorvitch在报告中解释说:“Atom的技术是无客户端的,不需要像此前的攻击技术那样需要用户连接到网络实时捕获用户登录信息。”

“此外,攻击者只需要捕获单个帧就可实施迫击,避免了其他破解方法中会干扰破解过程的错误密码和格式错误的帧。”

起初,发起“面具攻击”是为了确定是否有用户将手机号码设置为他们的WiFi密码,这在以色列很常见。

破解这样的密码就是计算以色列十位数电话号码的所有组合,去掉05开头的两位数,需要计算的只有八位数字。

使用标准笔记本电脑,研究人员使用这种方法以每个密码9分钟的平均速度破解了2200个密码。

攻击的下一阶段涉及使用“Rockyou.txt”字典的标准字典攻击。

这大大加快了另外1359个密码的破解速度,因为这些密码中大多数只使用小写字符。

糟糕的WiFi安全现状

通过这种简单且廉价的破解方法,研究人员成功破解了有中东硅谷之称的特拉维夫市大约70%的WiFi网络的密码。

研究表明,大多数人并没有为他们的WiFi网络设置强密码,面临被黑客入侵的风险。

WiFi密码被黑的后果很严重,任何人都可以访问您的家庭网络,更改您的路由器设置,并可能通过利用漏洞渗透到您的个人设备上。

好的密码应该至少有10个字符长,并混合使用小写和大写字母、符号和数字。

如果您想要一个更容易记住的密码,您可以尝试使用包含数字或特殊符号作为分隔符的三字随机密码短语(编者:例如go>up^sec+)。

最后,如果您的路由器支持漫游或WPS,请将它们都禁用,因为这些功能会为了方便而牺牲安全性。