如何使用Wavecrack配合hashcat实现密码破解

一颗小胡椒2023-01-28 10:52:56

关于Wavecrack

Wavecrack是一款针对密码安全的强大工具,该工具提供了一个用户友好的Web接口,该工具支持预定义的配置,并能够在多个用户之间共享hashcat破解信息,然后使用hashcat实现密码破解。

工具特性

1、Wavecrack本质上是一个Web应用程序,可以使用hashcat来实现异步密码破解;

2、操作界面用户友好,方便用户选择密码破解方法,并实现了各种攻击模式的连续性自动化;

3、支持显示有关破解密码的统计信息,并允许以CSV格式导出破解密码列表;

4、该应用程序支持多用户环境,不同用户的破解结果之间有严格的隔离:用户身份验证可以通过LDAP目录或基本身份验证完成;

工具要求

hashcat

Flask

Celery

SQLite

rabbitmq-server

hashcat规则

字典文件

工具安装

首先,我们需要使用下列命令将该项目源码克隆至本地:

git clone https://github.com/wavestone-cdt/wavecrack.git

安装RabbitMQ服务器和python-ldap依赖:

$ apt-get install libsasl2-dev libldap2-dev libssl-dev rabbitmq-server

安装python依赖:

$ pip install -r requirements.txt

使用cracker/app_settings.py.example 文件创建一个cracker/app_settings.py配置文件,并根据情况修改Mandatory settings字段。

初始化cracker/app_settings.py配置文件中和本地数据库相关的内容:

$ sqlite3 base.db < base_schema.sql

开启RabbitMQ服务器:

$ sudo service rabbitmq-server start

开启Celery:

$ celery worker -A cracker.celery

启动Flask Web服务器:

$ python server.py

工具运行截图

工具首页

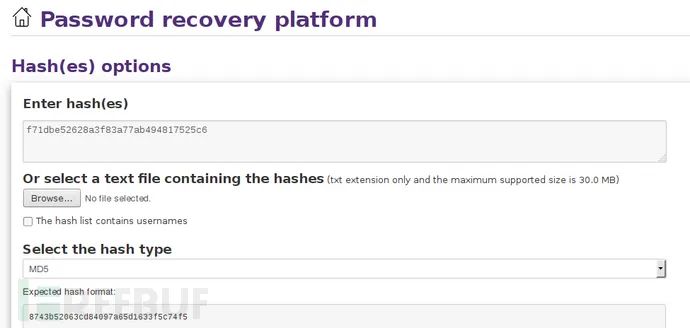

添加一个待破解的哈希

查看结果和其他状态信息

许可证协议

本项目的开发与发布遵循GNU开源许可证协议。

项目地址

Wavecrack:

https://github.com/wavestone-cdt/wavecrack

参考资料

https://hashcat.net/hashcat/

https://bugs.kali.org/view.php?id=3432#c6062

https://hashcat.net/wiki/doku.php?id=rule_based_attack

https://hashcat.net/forum/thread-1236.html

https://github.com/wavestone-cdt/wavecrack/blob/master/setup_resources/requirements.txt

一颗小胡椒

暂无描述