干货 | sqlmap 小技巧

VSole2023-03-03 15:38:04

前言

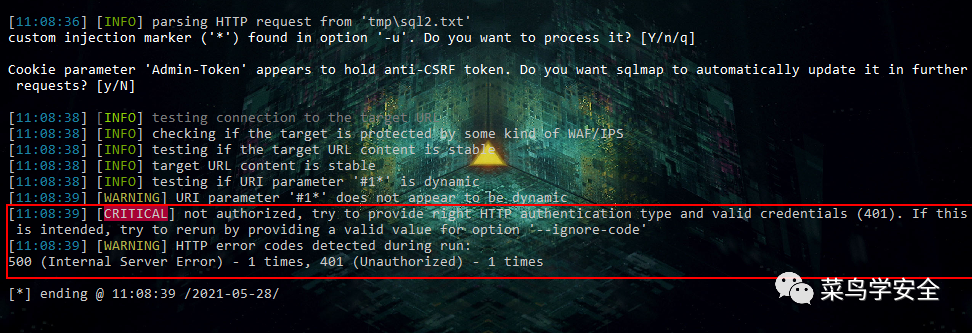

在日常使用 sqlmap 中,可能我们会遇到明明手工注入能发现注入点,但是 sqlmap 发两个包就不再往下跑了,这是怎么回事呢?又该如何解决?

案例

这是一个注入点,但是 sqlmap 只发了两个包

根据上面的提示,sqlmap 应该是因为响应包状态码为 401,认为需要授权,实际上是该注入点比较特殊,数据格式异常或者命中拦截规则的时候会返回 401 状态码

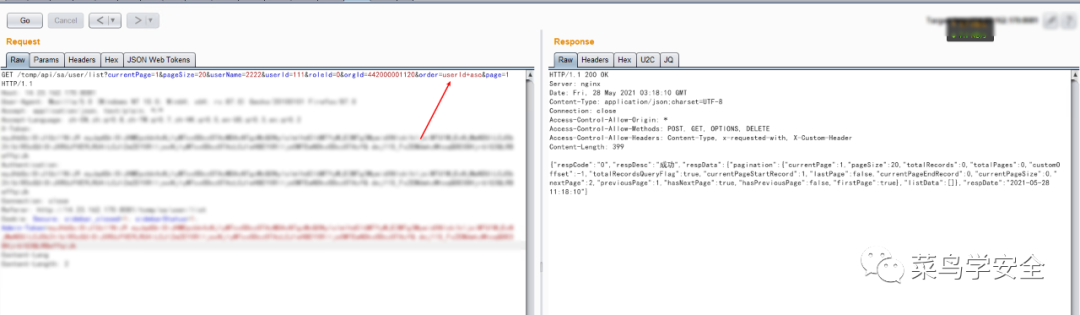

正常访问的响应:

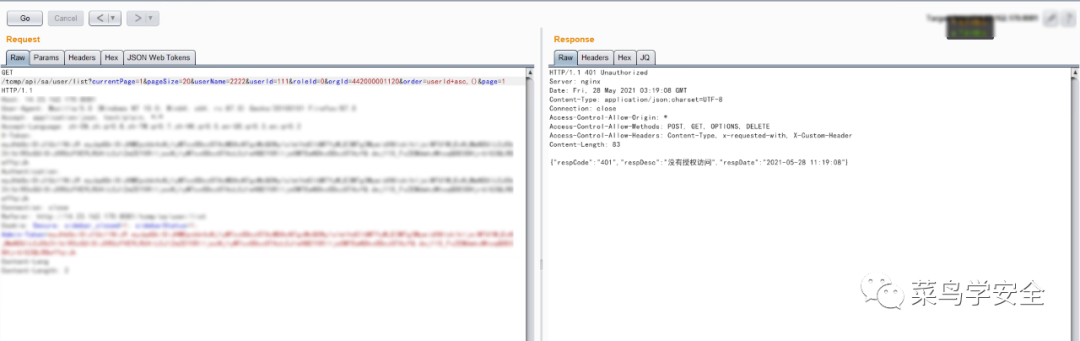

数据格式异常:

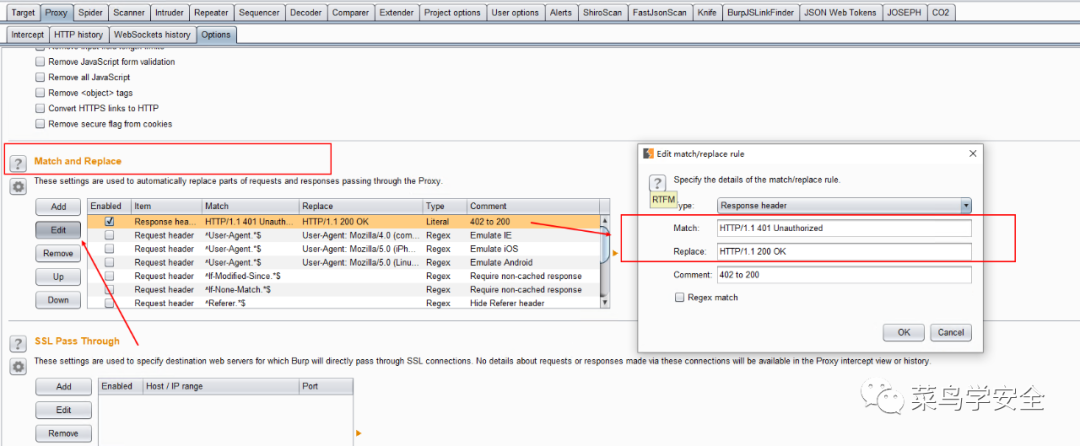

这个时候最简单的办法,当然是通过 burp 把响应包改掉了,我们只要在 burp 新建一条自动匹配修改规则即可,让 burp 自动把 401 的状态码改成 200

创建成功后,把 sqlmap 的代理设置成 burp 即可,如:

sqlmap -r tmp\sql2.txt --proxy http://192.168.154.137:8080

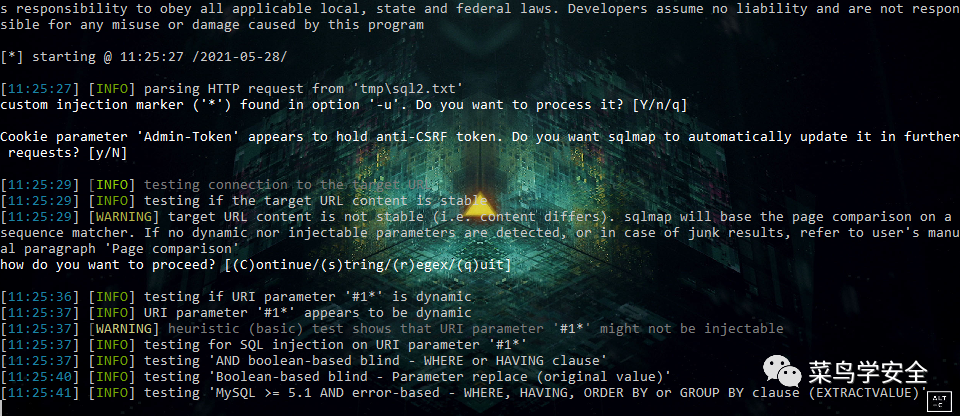

这个时候可以看到 sqlmap 能正常往下测试了:

VSole

网络安全专家